技能解封初始篇章-對空對地的坦克巨塔(Azure Firewall)

英普洛斯在某處海域中意外發現了一只發光體,近距離觀看發現是一顆暗金符文寶石,立馬拿回去讓天使秘士做鑑定赫然發現原來這是百年難得一見的傳奇素材,經過整整三個月的煉金,合成了這道能劃破天際的神盾,我們通稱叫它是"警戒之牆"。警戒之牆解析回到人類聽得懂的代名詞"前門"

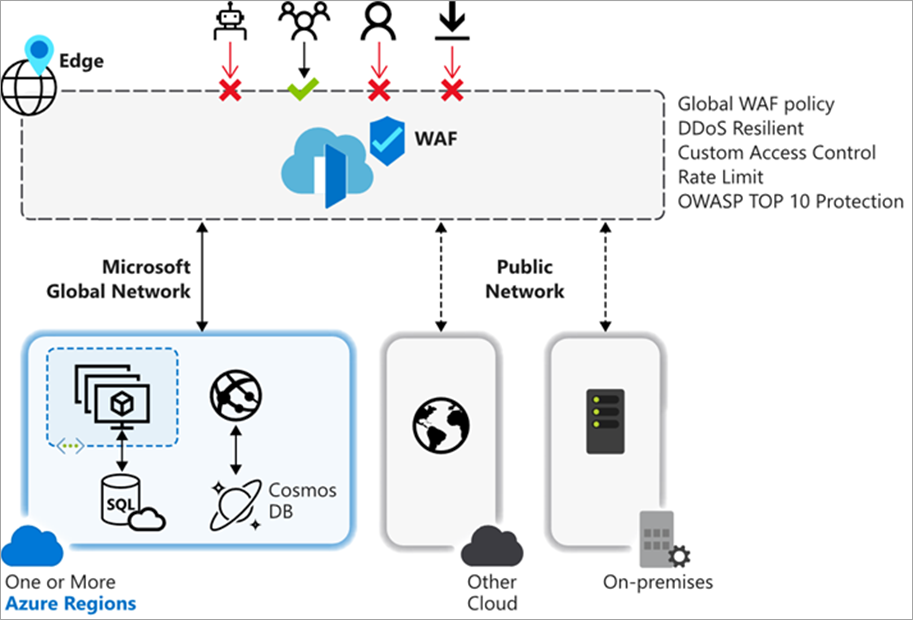

Azure FrontDoor 結合了原來流量管理服務與應用程式防火牆特性於一身,除了能提供最佳效能和全域容錯移轉來得到高可用性外,同時也是管理監視網路流量的全域路由。透過 FrontDoor 可以把全球消費用戶讓企業應用系統網站觸及至全世界。而 FrontDoor 也同時能在 L7 Http/s 上運作,並用任一通訊協定搭配 TCP 和 Microsoft 網路來改善全球連線能力。

補充上述:

針對完整 Azure 受控的負載平衡解決方案。如你要找 DNS 全域路由,且無 TLS 協定終止 SSL Offload 或每一 Http/s 的要求,則可參考 Traffic Manager。

如需區域內主機間的負載平衡,則可針對網站應用程式閘道上網路負載平衡服務做流量監視保護。在依照每個不同環境特性來做整合。

FrontDoor 有以下功能特色︰

Front Door WAF 是這次服務中的要角**"WAF"** 可部署在 Azure 各地資料中心上,啟用網站應用程式防火牆檢查每個網路傳入的要求。防止惡意攻擊來源、禁止接近進入你自家的虛擬網路內,供大規模的整體保護,而不會犧牲效能。 WAF 原則可輕易地連結到你的訂用帳戶中任何前端設定檔和新的規則,只需要幾分鐘的更新生效時間來大幅降低瞬息萬變的威脅風險。

Front Door WAF 支援模式:

Front Door WAF 預設威脅阻擋的規則範疇清單如下:

補充小知識:

目前所有 FrontDoor 預設皆啟用 HTTP/2 支援。用戶無須採取任何動作。

HTTP/2 是 HTTP/1.1 的重大修訂版。主要供更快 Web 效能、更短回應時間及更好的用戶體驗,但仍保留常用 HTTP 方法、狀態碼和語意。雖然 HTTP/2 設計來搭配 HTTP/S 之用,但許多用戶端瀏覽器僅支援透過 TLS 來用 HTTP/2。

Front Door 目前有四種流量路由方法:(很像Traffic Manager 還多了地理區判別與子網路路由但沒有工作階段同質)

延遲 - 至敏感度範圍中可接受的最低延遲後端。 基本上用戶要求會根據網路延遲傳送至就近端服務。

優先序 - 當用戶想針對所有流量,可優先指派給不同後端,並提供備用方案,以防發生主要或備份後端無法使用的情況。

加權 - 當您想要平均還是根據權數係數將流量分散到一組後端時,可以將權數指派給不同的後端。

工作階段同質性 - 當使用者工作階段仍在使用中且後端執行個體仍根據健康狀態探查回報狀況良好,將來自使用者的後續要求傳送至相同後端時,您可以為前端主機或網域設定工作階段同質性。

補充上個月的雷,配合開發商驗證網站透過 Front Door 保護這段完成後但因不在預算範疇內故作罷,打算移除有兩個問題點:

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com內容涵蓋如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!