技能解封初始篇章-內鬼授權加持(Azure Dynamic Groups)

繼上篇章天使城內原來守護密道的天使卻成了內鬼不斷試圖偷取印記,雖然沒有得逞但也是冒足了冷汗,然而場景中城外的紛紛繞繞,有不少駐守的將士有的已經等待時機倒戈,但知彼知己才能百戰百勝,就在這時正想透過腦內訊息快速傳遞與城

內中樞嘗試想交換軍情才赫然發現盡然傳遞失敗了!Why?

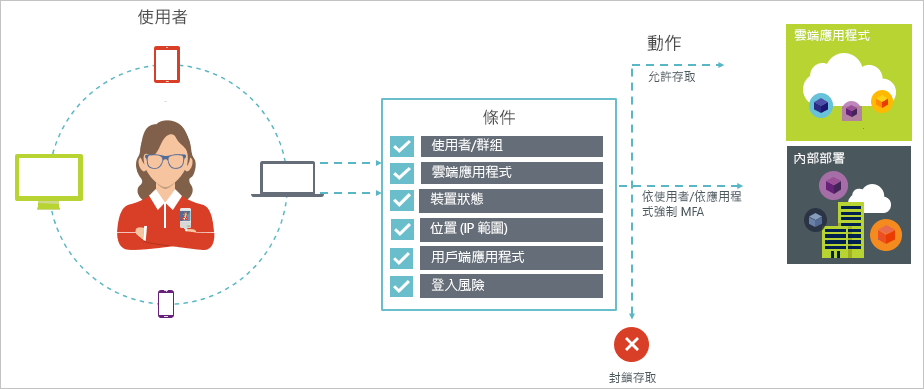

原來...還有所謂信任結界也就是城外如果想回報狀況或是對話都是需要在天使城中原生規範的人事時地環境條件成立後,才能讓信任結界中的光隧開啟,直接過濾掉心不乾淨的叛者,信任結界的解析回到人類聽得懂的代名詞"條件式存取"小弟先簡述一下此服務究竟為何?

雲端安全性關鍵在於人員,故身分識別和存取在現代化使用資訊行為都透過各種裝置和應用程式、從任何位置環境下都能存取企業組織的重要資源。所以只將重點放在誰能存取或誰不能存,已經無法在足夠掌握其安全。 為了掌控安全與商務生產力間的平衡,在進行存取控制決策時,也須考量資源存取因素。

導入條件式存取的考量評估:

以下兩種最低授權門檻需求方能使用此功能:

條件式存取原則兩階段的運作機制:

當有用戶存取雲端應用程式時,透過條件式存取原則層層把關。必須滿足每個機制設定的原則條件都會被套用到。如一般除了第一層的帳密外還會套用需要同時透過 MFA 來雙因素驗證,而第一層考驗通過後才會到第二層的原則如:需要指定符合的裝置像是Windows,MacOS,而非指定的行動平台就無法正常登入封包會被 Drop 掉。

須通過雙因素驗證並使用符合規範的裝置。

原則流程的套用都會在兩個階段強制執行:

重整一下思緒讓大家簡而易懂條件存取這存在的價值:

任何人(帳戶)任何事(動作)任何物(裝置)任何地點(同時也涵蓋風險環境)任何環節出問題都會導致蝴蝶效應的出現。

所以為了要解決上述任意環節條件下的潛在風險(資安沒有滴水不漏只有風險管理能盡量做到完善就會讓有心人士因為過多的防護需要一層層剝開才能直指核心風險過高而作罷)讓原生在 Azure 或非 Azure 上的雲端應用程式透過 Azure AD 條件式存取來控制用戶如何安全並能有效的存取雲端應用程式,在存取原則當中所回應的定義"Then do this" 來觸發其原則"When this happens"的原因。

內容中條件式存取當發生任意情況就視為條件。而要執行動作這行為就稱為存取控制。而這兩種條件與存取控制加總一起就視為條件式存取原則。而預設如果未特別設置存取原則條件而並不會套用出發任何動作。

使用者和群組

雲端應用程式和動作

登入風險

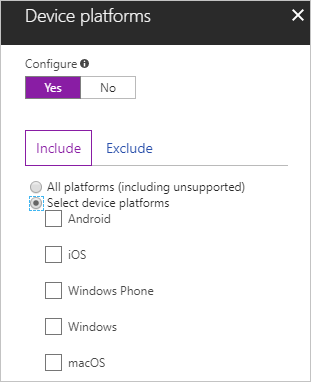

裝置平台-如下圖所示

位置-

以下均涵蓋會有你想要的例外排除條件

用戶端應用程式-

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog連結內容如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!