司機跟在老闆身後想混進俱樂部,被警衛攔下。司機:「我跟他是一起的。」警衛:「幹部是進去了,蛋蛋只能在外面」。

當然,如何做好門禁守衛是一種哲學。在OSI七層當中應該在哪裡阻擋,會比較省時省力;倒推回來,就會知道該在哪一層開放。

第一個是萬惡的SSH。在Day 2 與Day 5中有繞著這主題談到對它的保護。但還有更高層次的fwknod方式可以繼續疊加套用。

第二個是網頁,要加密可能還是走nginx / https方式。這會利用nginx / naxsi模組作個簡單的防護。

第三種是特種服務,要NAT + Protforwaring,比如說想接到某主機的某服務,例如將Jenkins Agent通訊串起來,這時候就開始要思考了。

如果照規矩開,DNS 53對53,tomcat8000 對8000,那就落入一個well know service port的問題。以一個port scan的行為裡,現實世界除非你真的是sombody,值得全面掃描好好研究。因此調整服務port也是一種消極抵抗手法。

具體地說怎麼辦呢?

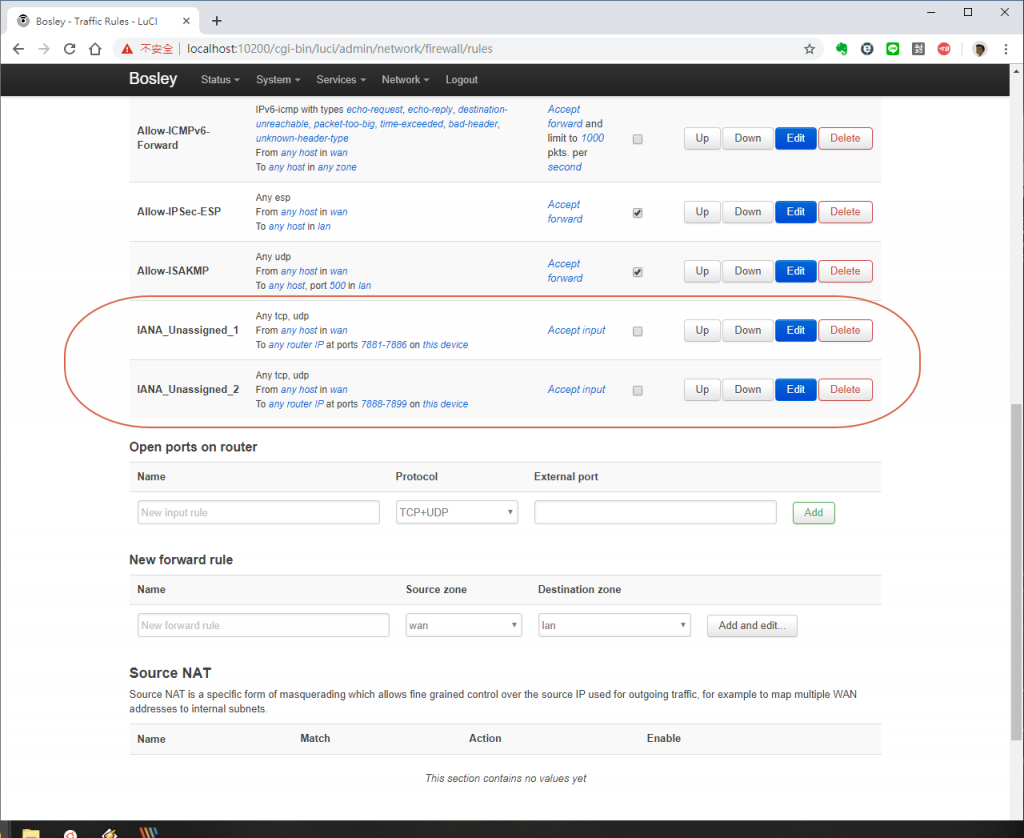

嘿!去IANA找別個屋頂啦,不要跟我在同一個地方亂搞。大家都用同一招,到時候就變成well know port了。

(像海豹搶曬陽光的岩棚)

至於這樣調整完以後,我敢保證超難憑一個人腦袋維護的,也因此會說該用git版控這些組態設定。