|

|---|

| 資料來源:IMDB |

| 駭客軍團 |

駭客軍團為2015年6月在美國USA電視台開播的電視劇,此片敘述一個具有反社會人格的灰帽駭客如何透過高超的電腦技術企圖改變世界。主角Elliot Alderson是一名在資安公司工作的白帽資安工程師,但到了晚上,他化身為黑帽駭客,利用高超且熟悉的電腦知識技能,透過無所不在的網路駭入周遭人們的生活,待取得私人資訊後進一步瞭解他們,並暗中解決一些他所看不慣的人、事、物。

由於此系列影集所使用的資安技術與探討的議題皆非常仿真,同時本系列也尚未完結,因此我們將跳著從各集片段中取出特定的資安議題進行分享與說明,本篇文章我們將介紹蜜罐技術(Honeypot)[1]。

在上一篇文章中,我們提到了駭客利用實體社交工程接觸目標,接著威脅目標將惡意CD放入公司電腦中,達到攻擊AllSafe資安公司內部網路的目的。而在第一季的第八集(eps1.7_wh1ter0se.m4v)中,我們知道AllSafe的大主管Gideon為了保護E Corp的內部網路,因此安装了蜜罐系統與調整防火牆,然而主角Elliot卻在Dark Army的協助下利用社交工程電子郵件,偽冒Gideon撤銷蜜罐機制,同時Tyrell則為了他自己的野心,透過權謀確保蜜罐機制將不被重新啟動。那到底什麼是蜜罐系統呢?

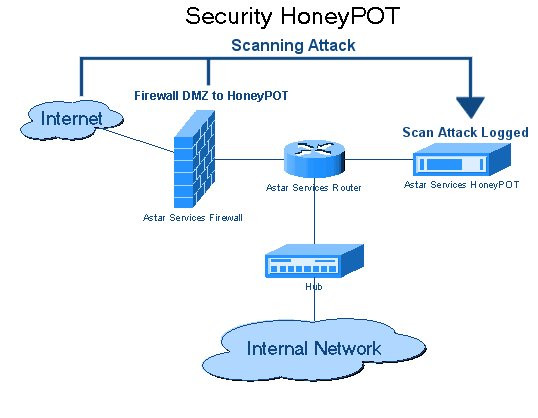

在影集中Gideon解釋道,如果駭客入侵網路之後,若再次透過埋藏於內部未知的後門程式進入內部網路,蜜罐將確保他們的伺服器不會造成損害,也就是駭客將會轉向登入誘餌伺服器(蜜罐系統)。蜜罐是捕捉網路攻擊者的一種陷阱,其名稱來自於我們可以通過蜜罐吸引熊的想法。正如Gideon的解釋,蜜罐是一種誘餌,因此在面臨不知駭客何時會再次拜訪與失去其蹤跡的情況下,Gideon就設置了一個蜜罐,使其看起來像一個E Corp公司使用的伺服器同時連接到公司網絡。但實際上,該蜜罐卻是一個獨立的系統,而且會結合流量監控等機制針對未經授權的訪問進行監控。

|

|---|

| 資料來源:維基百科 |

| 圖一 蜜罐系統示意圖 |

現今的蜜罐系統已發展得非常多元,甚至有許多國際安全研究組織,如The Honeynet Project[2]在進行推廣與研究。蜜罐除了偽裝成電腦系統服務與伺服器外,許多蜜罐系統還會故意留有漏洞,用以吸引駭客對其進行攻擊。此外,更多的資安研究單位則是透過將各式蜜罐系統串接成一個網路使其成為蜜網(HoneyNet),或是將其部署在不同的IP網路與世界各地機房,透過關聯分析後取得更多網路攻擊樣態或駭客使用的工具與惡意程式。透過此類威脅情蒐機制,資安公司可針對得到的惡意工具進行研究,防毒軟體公司也會在分析惡意程式後撰寫病毒碼,然後派送到客戶端去進行防禦機制的更新。

蜜罐(HoneyPot)系統依照其互動程度,可以分成高互動與低互動兩種,互動程度通常是指若駭客針對系統進行探測與發出服務請求,則系統回覆資訊與內容可以到多仿真的程度。

低互動蜜罐只允許攻擊者或惡意程式進行有限程度的互動。低互動蜜罐所提供的服務都是模擬的,也因為如此,所以低互動蜜罐本身並不容易遭受攻擊,也比較不會被針對特定漏洞的漏洞攻擊所入侵。

高互動蜜罐主要使用實際且容易遭受攻擊的軟體來架設伺服器並提供服務。高互動蜜罐通常是比較複雜的解決方案,因為涉及真實的作業系統操作與應用程式的服務流程,常見的高互動蜜罐都使用真實的作業系統進行架設。高互動蜜罐由於使用真實系統,因此有助於識別未知的漏洞與攻擊,但相對的也有較高的風險與機會遭到入侵。

如果想取得更多蜜罐的資料,可以參考GitHub上有人整理好的Awesome系列蜜罐篇https://github.com/paralax/awesome-honeypots

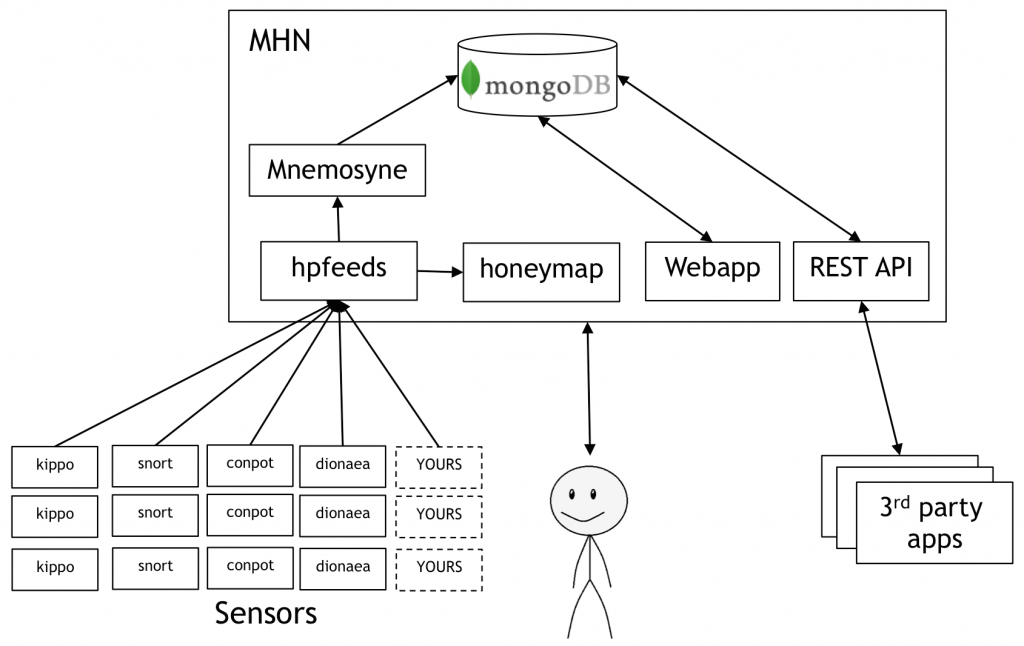

若對於架設更龐大的蜜罐網路(蜜網)有興趣的話,也可以看看開源技術 Modern Honey Network https://threatstream.github.io/mhn/ ,該套件整合了數種蜜罐系統,並提供數據統計與世界攻擊地圖功能,可以透過視覺化查看情蒐到的威脅資訊。

|

|---|

| 資料來源:MHN網站 |

| 圖二 MHN蜜網系統架構示意圖 |

[1] 蜜罐 (電腦科學), https://zh.wikipedia.org/wiki/蜜罐_(電腦科學)

[2] The Honeynet Project, https://www.honeynet.org/