足跡探測(Footprinting)

掃描(Scanning)

列舉分析(Enumeration)

系統入侵(System Hacking)

網路監聽(Sniffing)

有系統&有組織去收集一個目標組織的相關基本資料,目的在描繪出目標組織的安全機制藍圖。

基本資料、網路範圍、主機數量、開啟的通訊埠或存取切入點、作業系統及版本、網路服務類型...等。

通過搜索引擎(例如:google、Bing...等)

使用google Hacking技術

| 指令 | 功能 |

|---|

[cache:] | Alternate query types備份查詢類型

[link:] | 列出所有和查詢的網頁有連結的頁面

[related:] | 列出所有和查詢網頁類似的網頁

[info:] | 列出某網站在Google上存有哪些資訊

[site:] | 列出指定網站內的所有網頁

[allintitle:] | 尋找標題中包含所有蒐索關鍵字的網站

[intitle:] | 尋找網頁標題中含有某字串的網頁

[allinurl:] | 尋找指定字串在網址列中的所有蒐索關鍵字的結果

[inurl:] | 尋找指定的字串是否在網址列當中

通過社交網站(例如Facebook,MySpace,Linkedln,Twitter...等)

網站足跡(使用Web Spiders,Burp Suite,Zaproxy,ParosProxy...等)

電子郵件足跡(蒐集Email Header資訊,使用Email Tracking...等)

競爭情報收集(識別、蒐集、分析、驗證)

How:How did it develop?

who:Who leads it?

where:Where is it located?

when:When did it begin?

WHOIS的足跡(WHOIS Lookup)

DNS足跡(提取DNS資訊,使用DNS Lookup,DNSWatch,DomainTools...等)

網絡足跡(Network Range,Traceroute...等)

攻擊程序:

Hack → Internet → Router → Bastion Host → Firewall → Web server → DMZ ZONE(Mail Server)→Firewall

利用社交工程足跡(使用 Eavesdropping,Shoulder Surfing,Dumpster Diving...等)

取得有用的資訊,如特定目標IP位址、作業系統、網路及主機系統架構與主機上執行的服務等。

搜尋目標網路上所有接觸的主機,主機開啟的通訊埠(port)

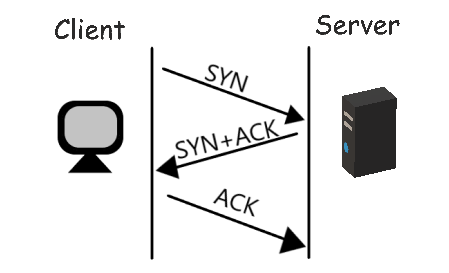

| Flag | 描述 |

|---|---|

| SYN: | 表示建立連接(Synchronize) |

| ACK: | 表示確認連結(Acknowledgement) |

| FIN: | 表示立即關閉通訊(Finish) |

| PSH: | 表示有資料傳輸(PUSH) |

| RST: | 表示重新啟動連線(Reset) |

| URG: | 優先標示,必須立即處理(Urgent) |

還是不了解的,傳送門https://notfalse.net/7/three-way-handshake 有詳細的三向交握可以去看看,覺得這篇寫的簡寫易懂~讚!!

| Port | 描述 |

|---|---|

| TCP/UDP 53 | DNS Zone Transfer |

| TCP/UDP 1352 | Microsoft EPMAP Endpoint Mapper |

| UDP 137 | NetBIOS Name Service(NBNS) |

| TCP 139 | NetBIOS Session Service(SMB) |

| TCP/UDP 445 | SMB over TCP |

| UDP 161 | SNMP(Simpie Network Management Protocol) |

| TCP/UDP 389 | LDAP(Lightweight Directory Access Protocol) |

| TCP/UDP 3268 | Global Catalog Service |

| TCP 25 | SMTP(Simpie Mail Transfer Protocol) |

| TCP/UDP 162 | SNMP Trap |

| 指令 | 描述 |

|---|---|

| hping3 -1 [IP] | ICMP ping |

| hping3 -A [IP] -p [port] | Ack scan on port |

| hping3 -2 [IP] -p [port] | UDP scan on port |

| hping3 -8 50-60 -s [IP] -V | SYN scan on port 50-60 |