企業或組織因應資訊安全等級提升,逐漸開始產生郵件外洩防護 (Email DLP) 與附檔不落地需求,由於市場上已有不少廠商提供相關解決方案,但此類進階的資安解決方案會需要規劃郵件架構來搭配才能夠實現。

進行架構規劃前,先對 Email DLP 與不落地做個基本的說明,DLP (Data Leak Prevention) 概念對企業 IT 管理者來說並不是太陌生的詞彙,最早是從防止資料遺失 (Data loss) 之後因企業提高對資訊安全的重視,已及政府法規(例如個人資料保護法) 的推動,再將 DLP 結合稽核 (Audit) 流程加以延伸而來,其中包含事前跟事後稽核的過程中,事前確保機敏資料不外洩、事後則確保資料保存與軌跡機紀錄,作為舉證或調閱用途。

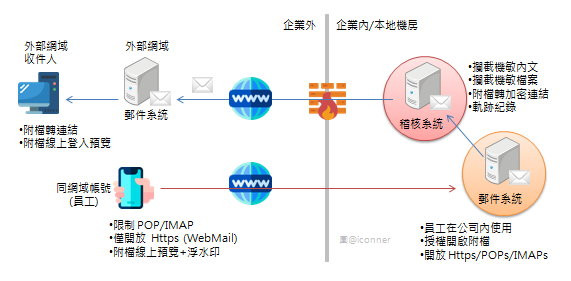

檔案不落地國外最早是金融組織導入的資安規範,隨後台灣多數金融單位或企業也開始評估不落地的方案,而電子郵件附檔不落地,主要指的是檔案存取控制 (Access Control) 例如電子郵件在公司外僅能提供線上閱讀 (web-view) 或在公司內部才能夠提供加密連線下載的方式存取,例如 IMAPs/POPs/Https。電子郵件系統主要核心工作在處理郵件訊息的遞送與交換,攔截機敏資料先從電子郵件著手,透過郵件遞送流程跟功能存取控制,可以將架構規劃如下 :

為了更完整規劃不落地架構,將存取郵件的權限區分成公司網域 (即員工 )跟公司外部網域 (其他收件人)。先從公司外部網域帳號存取流程來看,首先郵件系統透過稽核系統 (Email Audit) 將信件檢查後再地送至外部網域郵件主機,從電子郵件的組成,包含郵件標頭 (Header)、全文 (Body) 與附檔 (Attach) 等資訊,郵件標頭可以檢查寄收件人、郵件傳送的相關資訊,郵件全文與附檔內含可能敏感關鍵字。為了讓收件網域授權開啟信件或附檔,稽核系統將敏感郵件透過加密方式傳送給外部網域收件人,郵件全文或附檔則轉成線上加密連結,收件人收到信後需要透過額外帳號密碼驗證登入稽核系統,才能在 Email Audit 郵件稽核系統專屬頁面中進行含有浮水印的郵件預覽檢閱。

回到公司網域的流程,員工在公司內部正常的使用郵件服務,可以根據公司政策提供收發權限,例如不需要對外收信的帳號,設定僅能發信或網域內收發,其他員工則正常使用郵件服務,一旦員工離開公司後,需要存取郵件,由於系統根據員工 IP 或裝置連線判斷在公司外存取信件,因此設定禁止使用 POP/IMAP 服務,僅授權 Https (Webmail) 讀取信件,當然信件附檔讀取方式皆改為線上預覽+浮水印,如此則可第一時間預警員工要謹慎進行郵件閱讀。

不論是哪一種 Email DLP 郵件外洩防護或不落地架構,皆需要保留郵件存取軌跡,以備事後調閱被查,另外行動 APP 的安全也是數位轉型趨勢下重要的資安議題,不僅使用上需要多因子驗證外,整個操作過程需要全程加密與禁止截圖,甚至需要通過專業的資安檢測廠商進行 APP 安全驗證。由此可以發現,郵件外洩防護跟不落地架構規畫上並不會太難,但授權的使用政策需要落實跟改變員工平常使用習慣,反而是管理上的挑戰。