相信各位IT人員對VPN不陌生,拜VPN所賜,IT人員的工作可說是"有網路可連VPN的地方,不在辦公室也能辦公事" (哭)

虛擬私人網路(Virtual Private Network,VPN)是一種常用於連接中、大型企業或團體與團體間的私人網路的通訊方法。它利用隧道協定(Tunneling Protocol)來達到傳送端認證、訊息保密與準確性等功能。

以往的VPN主要應用於IT人員、出差/外派人員、委外承包商、行動辦公者等身上,今年2020真的不一樣了,VPN突然紅了,拜疫情所賜全球展開超大規模的**在家工作(Work From Home)**的防疫對策,所有居家隔離或遠距辦公者仰賴VPN連線回公司存取系統資源,疫情前系統乘載頂多30~50 concurrent user,一夕之間上來300~500人甚至更多,防疫優先嘛~。

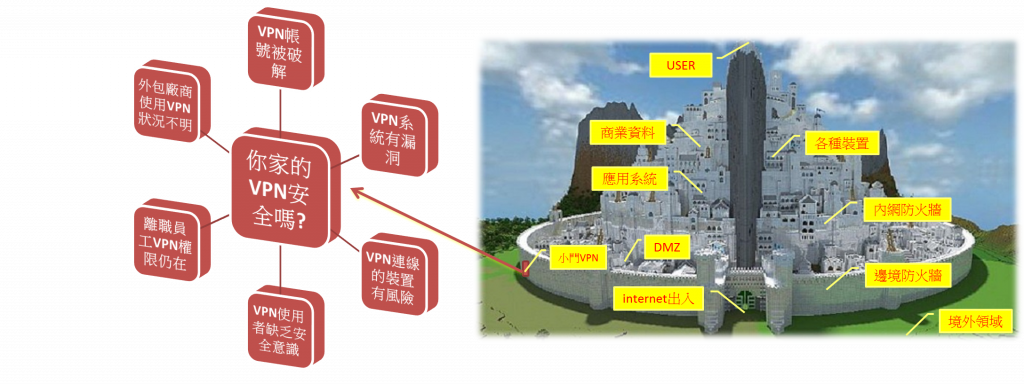

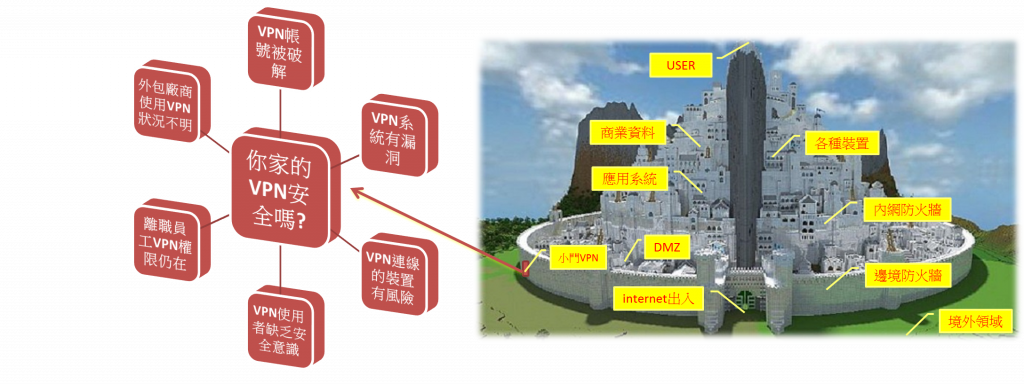

基本上,VPN的連線視同內網的延伸,在辦公室的時候由於有線無線網路接受到FW等網段架構設備的保護,在外用VPN連線時成為內網資源存取點,現在居家工作使用VPN,時間變長、用戶變多、流量變高的新常態,VPN的風險也隨之放大了,駭客集團盯上居家使用的弱點,各種對VPN的攻擊、竊密、破解紛紛出籠,使得VPN成為重大破口,常見有:

- 1.VPN帳號被破解:員工在使用VPN時,其密碼設定的很薄弱(弱密碼),或是該組帳號密碼跟他的FB/xx購物/yahoo mail的是一樣的,透過這些外洩、猜測使得密碼被解,攻擊者變用這組帳號密碼透過VPN入侵企業內網。

- 2.VPN系統有漏洞:不論是J牌/P牌/F牌/C牌的VPN設備作業系統,都有被發現安全性漏洞,漏洞被發現不是新鮮事可是沒有被修補就是你的事了,攻擊者可藉由這些漏洞取得控制權,使得員工使用時被入侵。

- 3.VPN連線的裝置有問題: 在家工作,用自己的私人電腦聽起來好像再自然不過,這些家用裝置/家用網路安全嗎?這情況下端點上的防護、更新、盜版軟體、惡意程式、使用成員...等等是公司IT無法掌控風險的部分,用這些不乾淨的端點連線VPN進入內網辦公,有如木馬屠城哩,很精彩。

- 4.VPN使用者缺乏安全意識:在家辦公,主管不在身邊,順便上個論壇看看HUB,老司機我上車啦,咦?怎這網站我抽哀鳳11一下就中獎?在家手氣就是不一樣,來去填資料領獎領獎。(釣到大魚上鉤)

- 5.離職員工權限仍在:當年,某A專員離開公司時,基於同事情分仍答應有需要時一通電話可VPN連回來幫忙解圍,事實上A也真的夠義氣離開三個月內多次幫忙,然而這個權限就這麼開著.....直到10年後A仍可進去。

- 6.供應商/外部廠商使用狀況不明: 供應商持有我方VPN帳號的人不知道換了幾手、登入也使用萬年密碼流通著,廠商都終止合作了帳號還開著

基於這麼多的狀況,VPN的安全破口真的堪憂阿,筆者近兩年也整頓了手邊的VPN系統,讓上述問題逐步收斂,其相關改善對策有:

- 1.VPN帳號被破解:對每一個帳號,強制啟用多因子認證機制,綁定手機一人一帳號,用OTP每分鐘都變換密碼的特性增加防護。

- 2.VPN系統有漏洞:Patch Update!發布停機公告,將系統版本徹底更新到最新版並保持,再用弱掃系統驗證。

- 3.VPN連線的裝置有問題:啟用VPN設備上的功能,限定只能是公司派發的NB連線進入,運用公發電腦特有特徵(有加入公司網域或有安裝公司版本防毒 或CA憑證或MAC綁定)的方式,防止不乾淨的電腦連入。

- 4.VPN使用者缺乏安全意識:使用的是教育訓練和管理機制,一來發放使用規範、安全守則、公告、居家工作懶人包等強化宣導,二來透過系統監看使用者的流量、特性,將違規者提報出來警示與行為約束。

- 5.離職員工權限仍在:請全面盤點一次VPN的帳號,以及所隸屬的群組/網段。

- 6.供應商/外部廠商使用狀況不明:(同第1、5項,MFA+帳號綁定+定期盤點)

- 6.連線網段:VPN連線進來後不應暢行無阻,風險等級高,要限定可用的範圍做分區管控,若是IT操作應統一採用跳板機(含操作稽核錄影、特權帳號代換等功能),不建議直接RDP到系統主機上。

參考資料與延伸閱讀:

遠距工作的資安注意事項

美國國安局公布VPN安全指南

在家辦公挑戰網路邊界防護舊觀念

在家工作嗎? 請先做好安全設定

近期臺灣資安業者揭露的SSL VPN漏洞

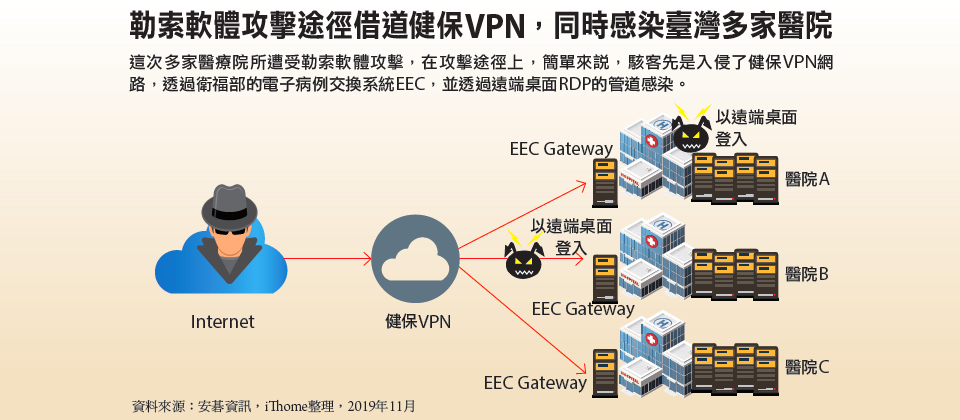

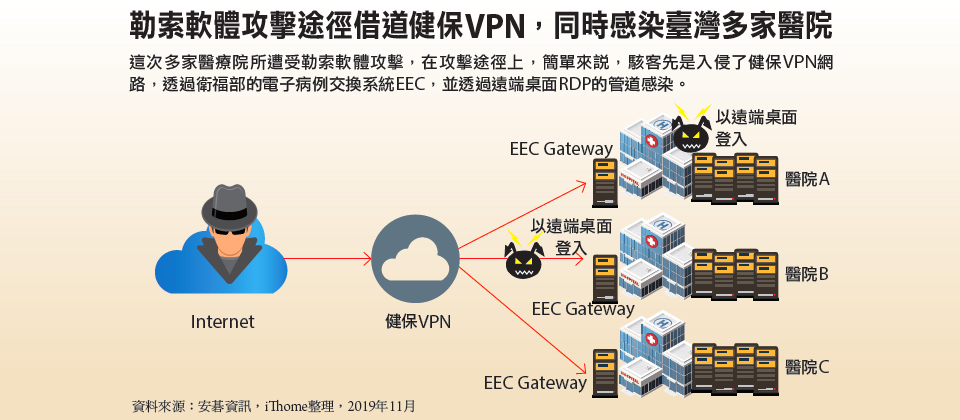

勒索軟體衝擊!全臺醫療院所資安拉警報

(圖片來源:ITHOME)

(圖片來源:ITHOME)

(圖片來源:ITHOME)

(圖片來源:ITHOME)