Azure Key Vault 顧名思義就是鑰匙的金庫,而在軟體開發中,密碼、連線資訊、token等就是應用程式的鑰匙,所以Azure Key Vault 出現的目的就是讓你的機敏資訊可以有一個安全地存放位置,讓應用程式使用URI安全地存取所需資訊。另外Azure Key Vault 也可以存放密鑰及憑證。

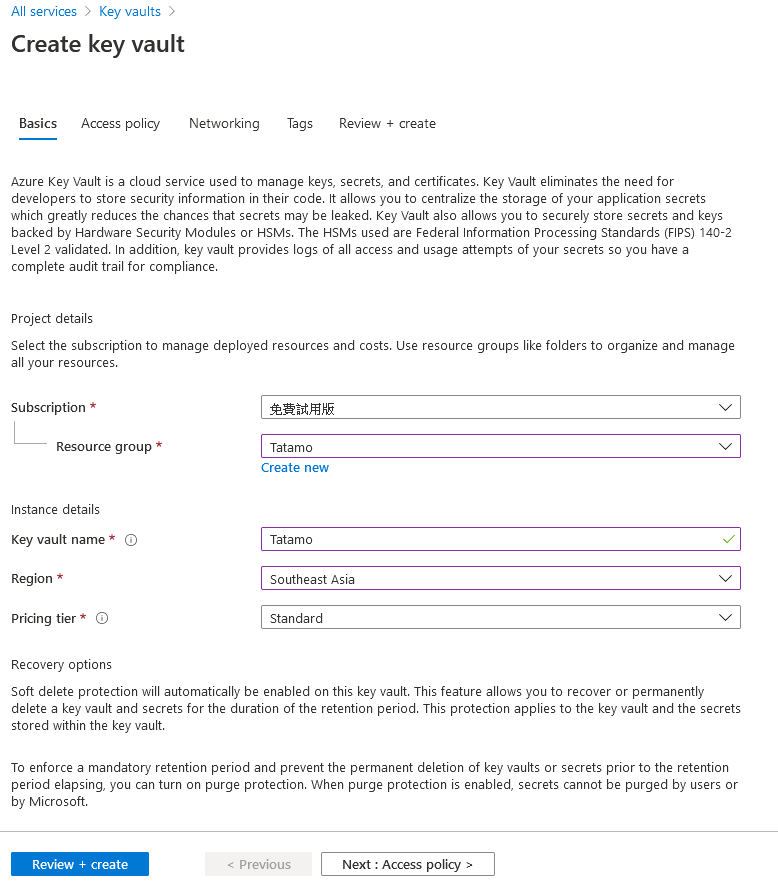

同樣透過網站介面建立Azure Key Vault 。選擇resource group 並設定名稱及區域,按下Review + create後再按Create等待建立完成。

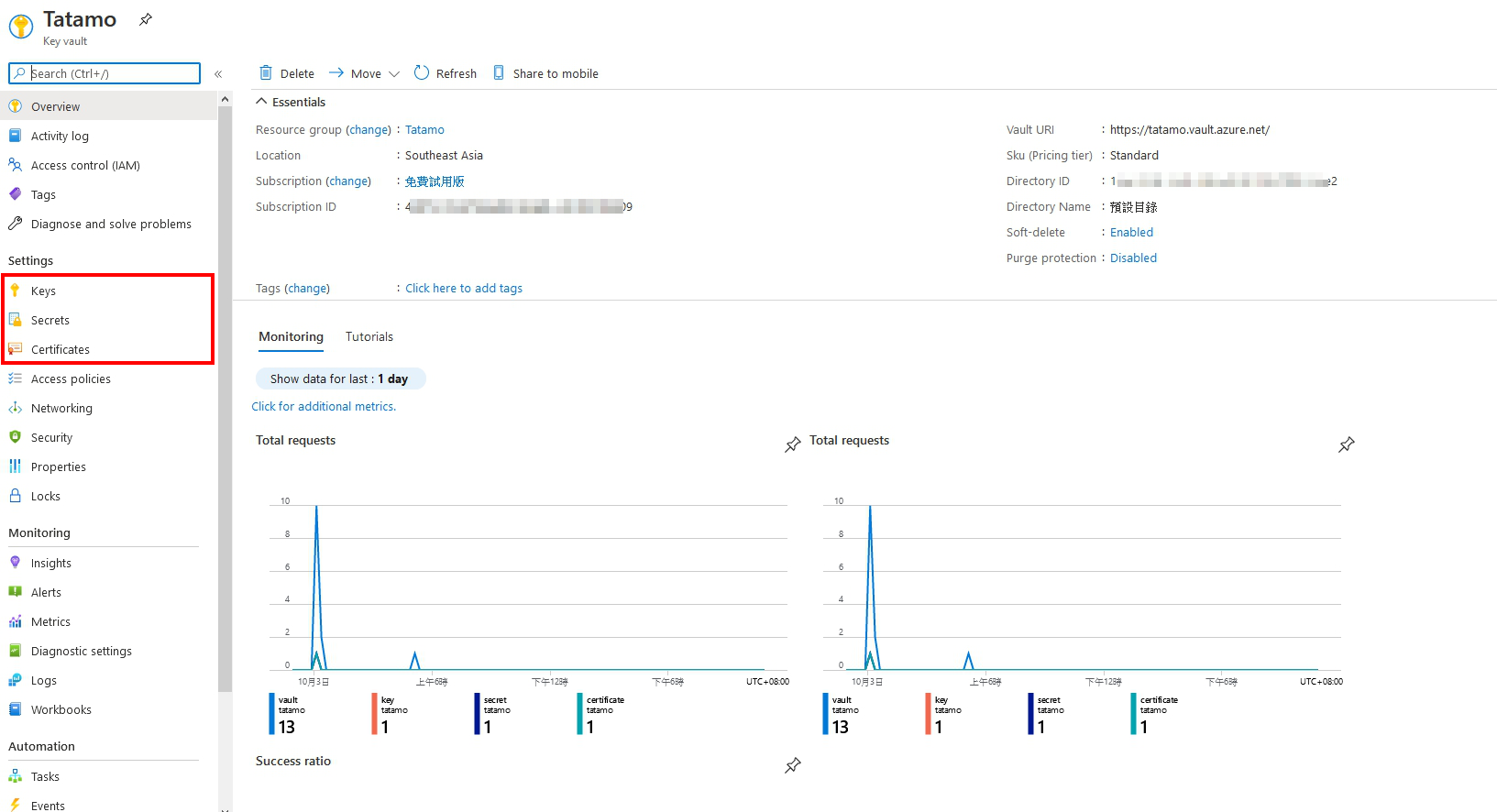

建立後進入畫面,可以看到左側欄的Settings下方有Keys、Secretes及Certificates3個選項,分別提供存放這3種不同類型的機密資料,以下將逐一介紹。

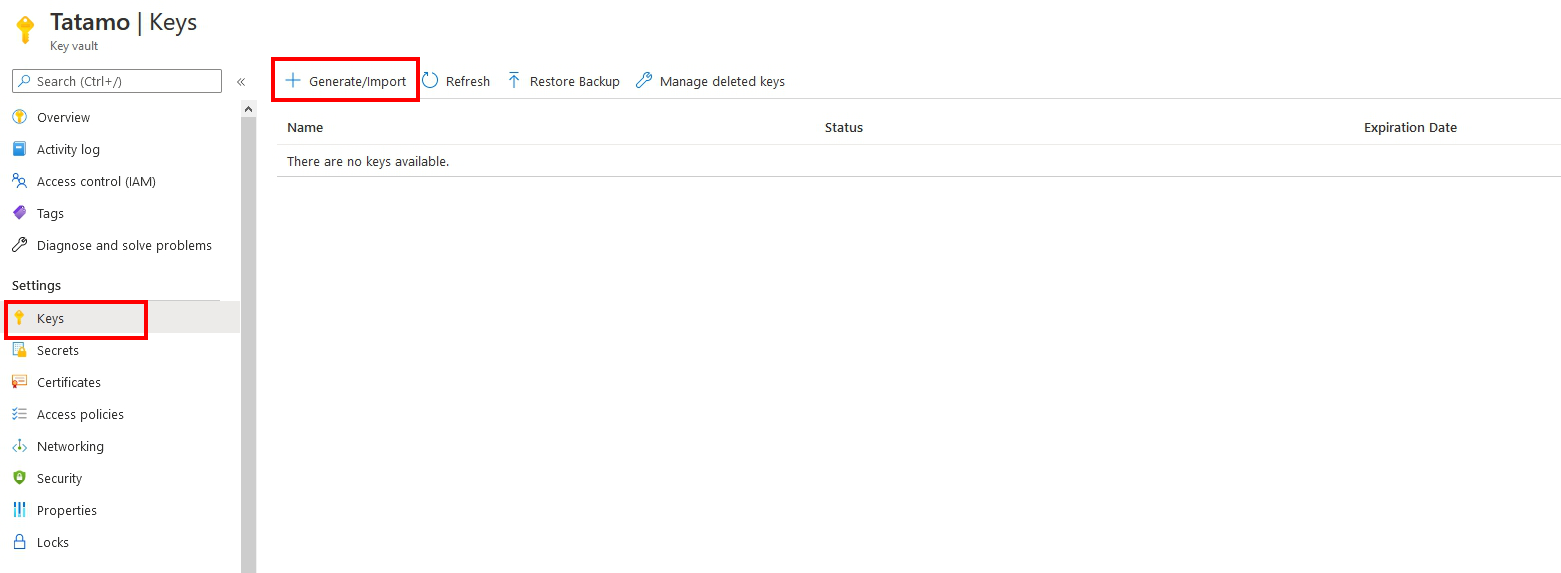

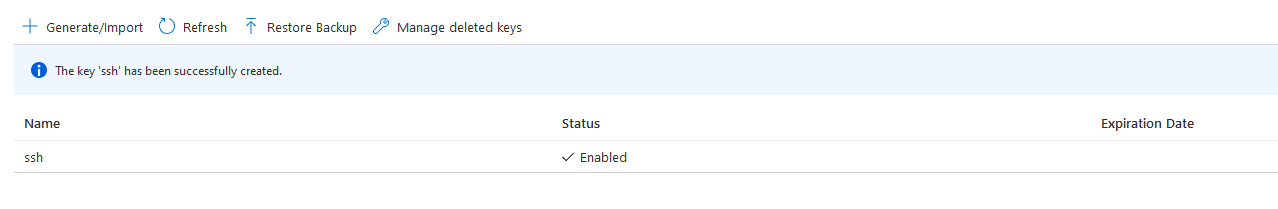

在點進去Keys後,會看到這個Key Vault中存放的所有Key的列表,因為都沒有建立過,所以會看到是空的。此時按一下左上角的Generate/Import來建立或匯入Key形式的資料。

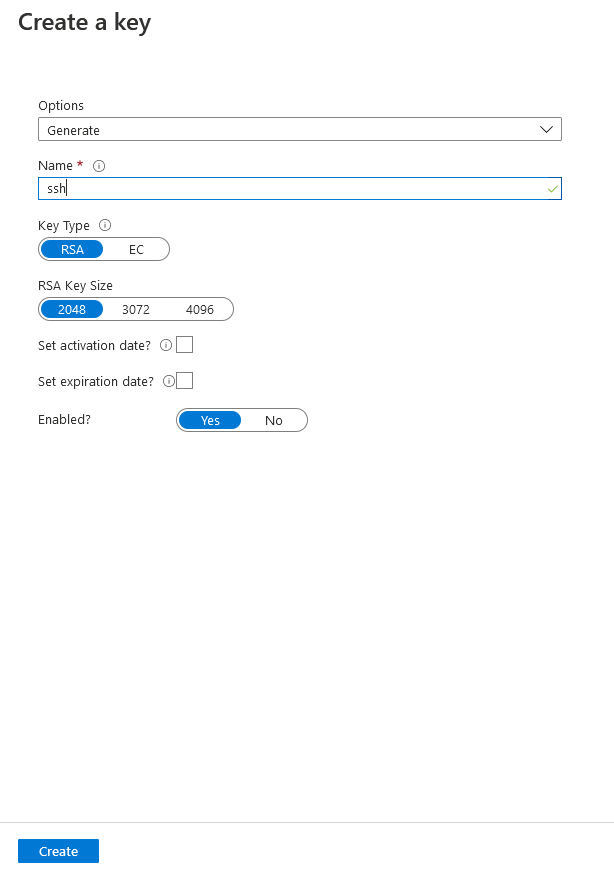

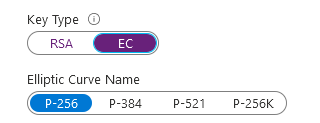

建立Key頁面如下,如果是要生成新的key,選Generate,若是要將已建立的key存放在Key Vault上,則選擇Import,並選擇要上傳的檔案。這邊說明生成的流程,設定Name後,選擇key的類型及設定,RSA有2048、3072、4096等3種size可以選擇。

EC則是P-256、P-384、P-251及P-256K等4種類型可以選擇。可再另外設定啟動日期及使用期限,還有是否要啟用,讓我們更加多元的方式管理key的使用。完成設定後按下Create,等待key的建立。

回到列表後就可以看到我剛剛設定的ssh key已成功建立。

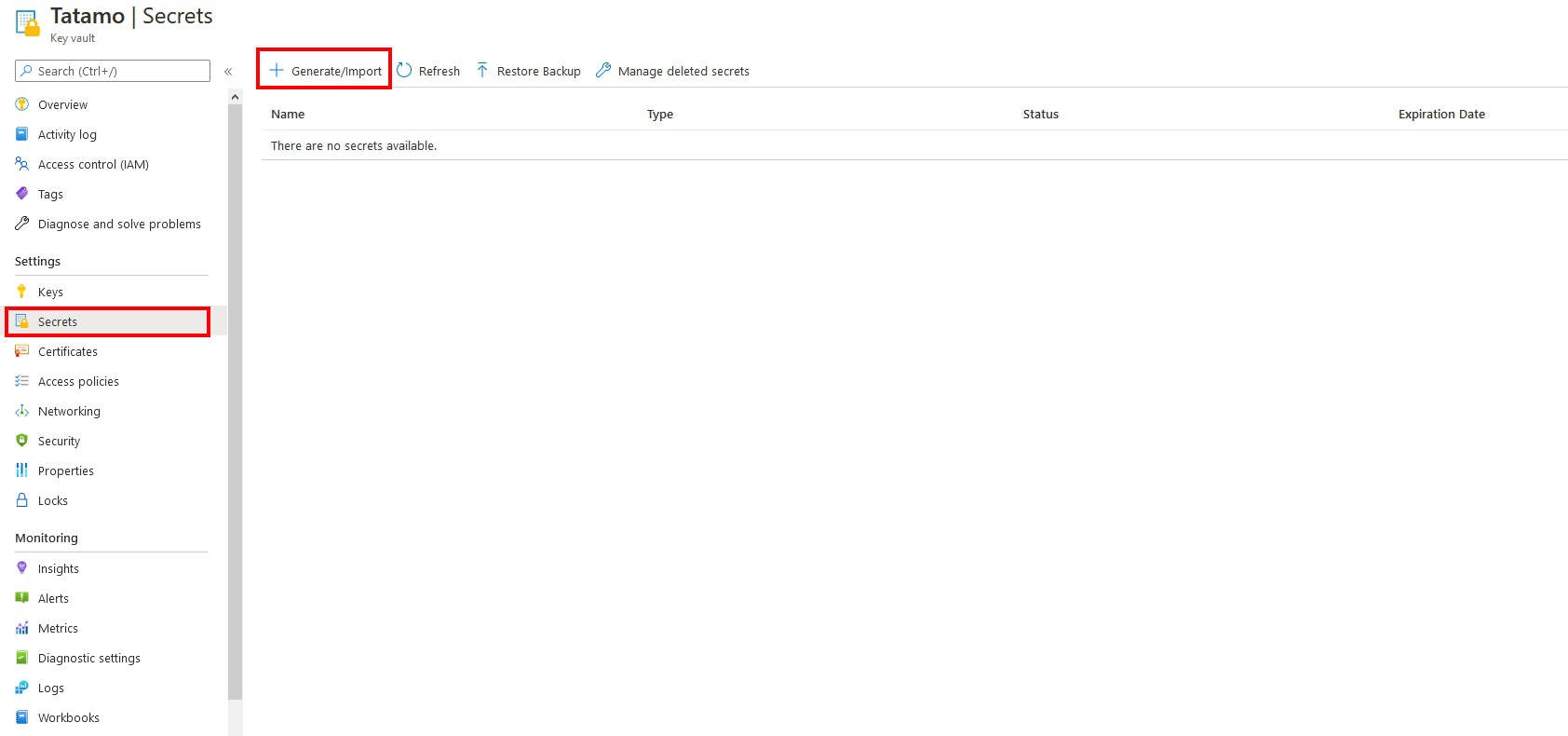

進入Secretes一樣會看到這個Key Vault中存放的所有Secretes的列表,也因為都沒有建立過,所以會看到是空的。此時按一下左上角的Generate/Import來建立Secretes形式的資料。

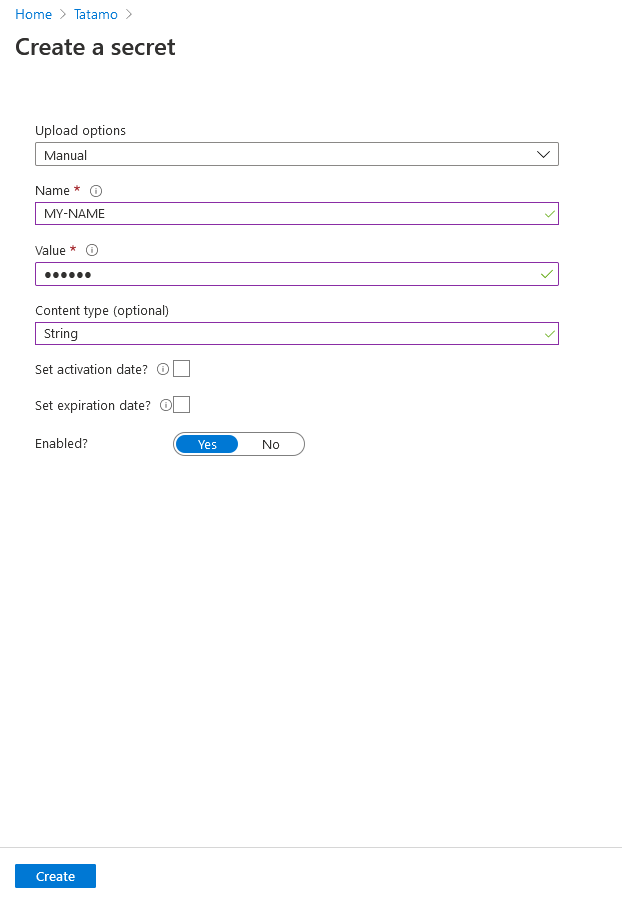

Secretes的形式是Name及Value,在應用程式的環境變數便是以Secrete的方式,其中k8s的config檔案也可以設定secrete,將yaml檔分成好幾個,方便管理不同類型的檔案。而上述提到的都可以將它們放在Key vault這個更安全的服務中,也更加易於管理所有的secrete資料。在填完Name及Value後按下Create即可。

在Upload options中還有另一個Certificate選項,這個選項現在已經分離出來成為另一個Certificate設定,未來應該也會拿掉。Certificate的部分直接在下一個項目繼續說明。

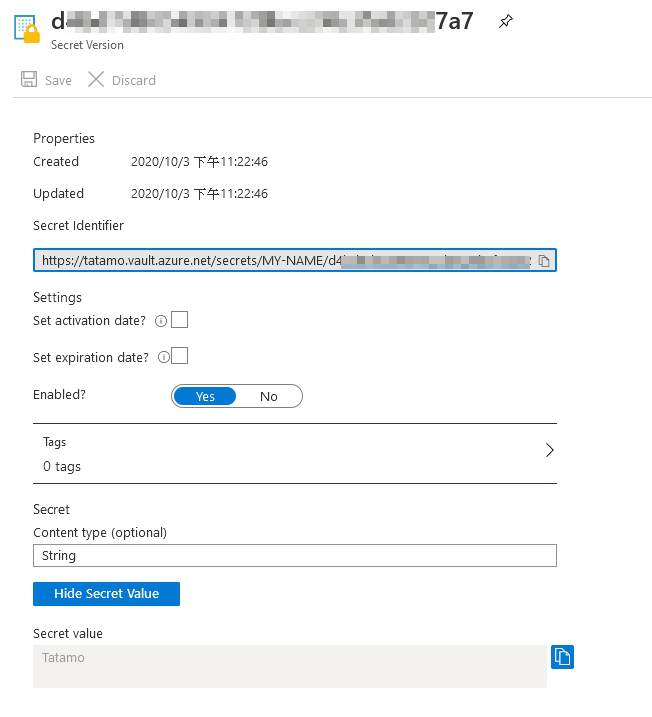

建立後一樣可以看到列表中出現剛剛建立的secrete,點進去後還可以確認建立的value是否正確。

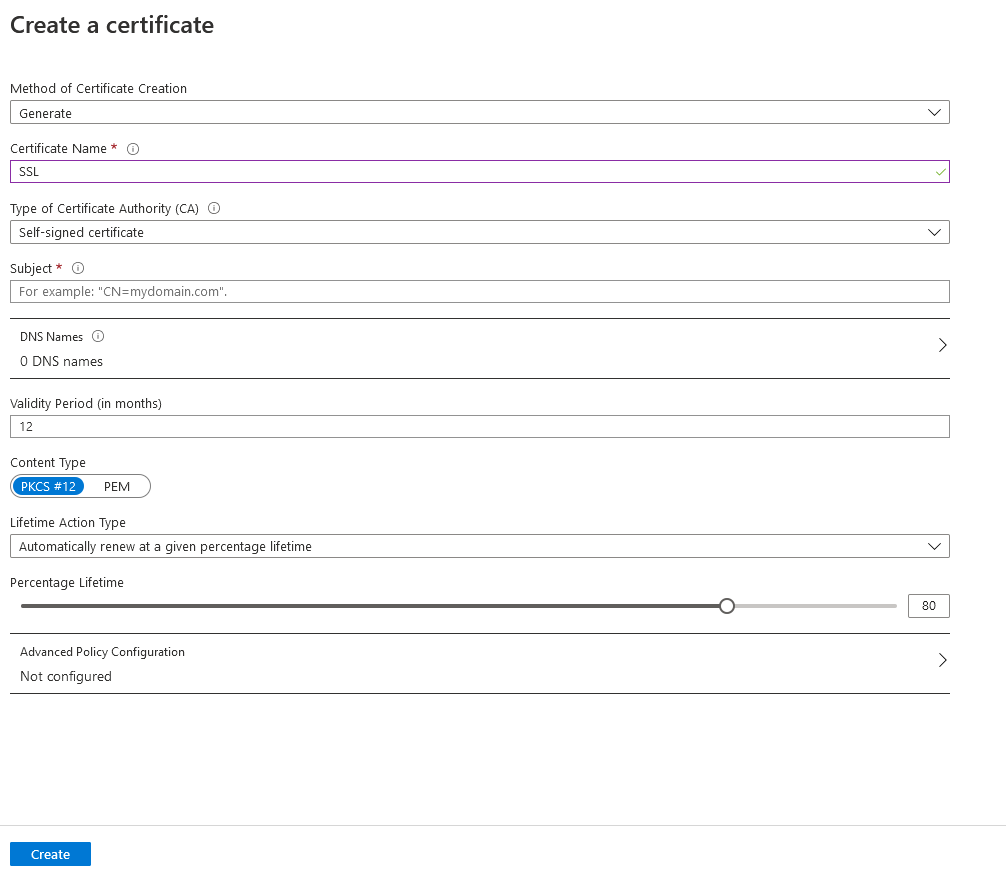

進入Certificates一樣會看到這個Key Vault中存放的所有Certificates的列表,也會看到空的列表。此時按一下左上角的Generate/Import來建立或匯入Certificates形式的資料。

Certificate就是存放SSL憑證的資料,所需要的設定這邊也都可以操作,包含整合CA的憑證設定。在完成設定或是完成匯入後按下Create便可建立certificate資料。

本篇主要介紹Key Vault的特性,並說明Keys、Secretes及Certificates等3種不同類型的建立方式。下一篇將介紹使用Python存取與寫入Keys、Secretes及Certificates的方法。

★ Amos3.0 團隊系列文 ★

以下為團隊所有成員的主題,也歡迎大家前往欣賞喔!