GCP VPC防火牆規則,應用於給定的項目和網絡,防火牆規則可以包含IPv4 IPv6 範圍但不能同時包含兩者,目前介面不支援IPv6設定需使用gcloud指令方式設置,防火牆設置大致分為三大項設定。

gcloud compute firewall-rules create test \

--project you_project \

--network vpc_name \

--action allow \

--direction ingress \

--rules tcp:80 \ #通訊協定和埠

--source-ranges ::/0 \ #IPv6

--priority 999 \ #防火牆優先權

--target-tags allow_allipv6 #tag

gcloud compute firewall-rules list --filter network=vpc_name

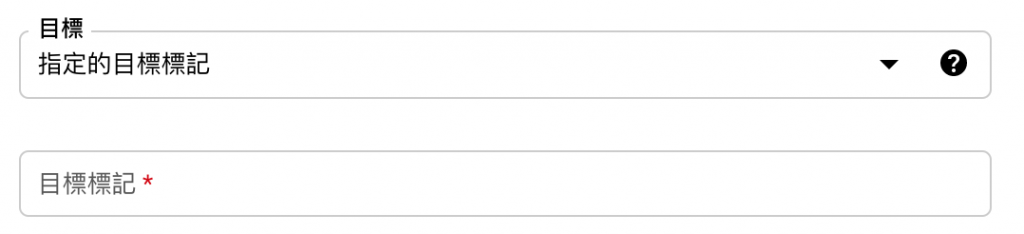

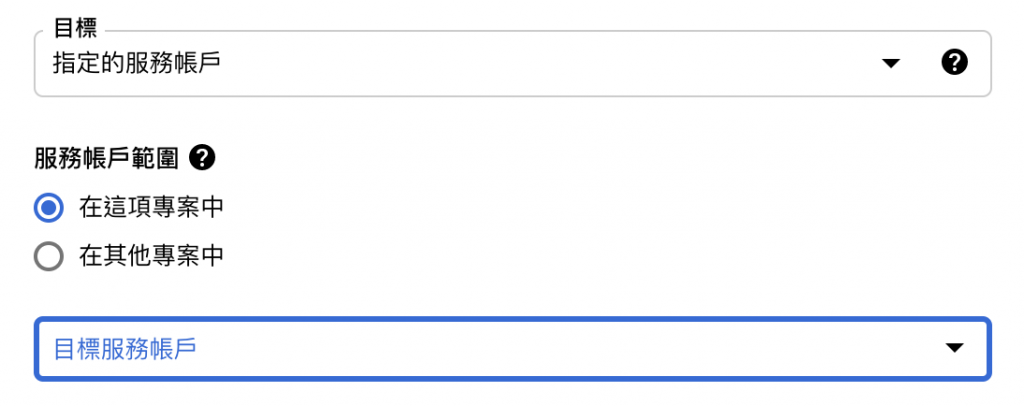

除了三大項比較重要的設定,在防火牆設定中需要先選定該VPC網路層的目標,故名就是每當建立起防火牆他會針對該 VPC網段 去限制 流入 或是 流出 ,這邊也可以設定防火牆的流入流出 紀錄 (但相對會增加了Cloud Logging 成本),那今天就討論防火牆三大設定的主軸。