今天我們要示範如何用Parrot Security的nmap來執行NFS Enumeration(列舉),

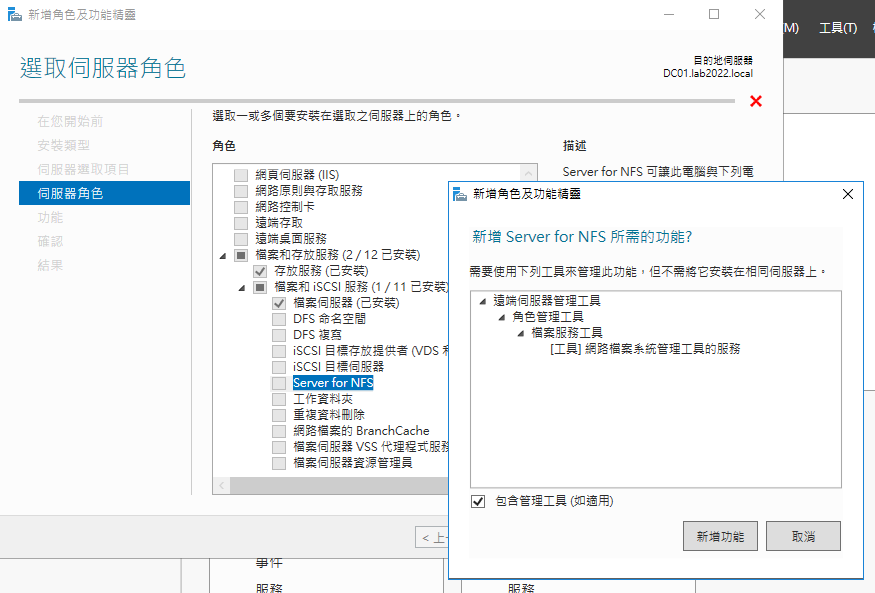

我們要先準備好一台NFS Server,測試前我們在Windows Server上

安裝NFS服務,操作如以下

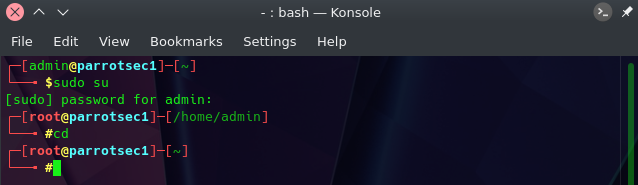

接下來登入Parrot Security主機,輸入sudo su切換身份,

並輸入cd切換目録,輸入以下指令

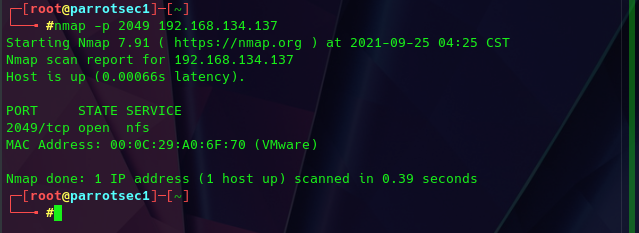

接著輸入nmap -p 2049 192.168.134.137(NFS主機IP Address)確認NFS服務正運作

-p為指定的port,NFS使用的Port為2049

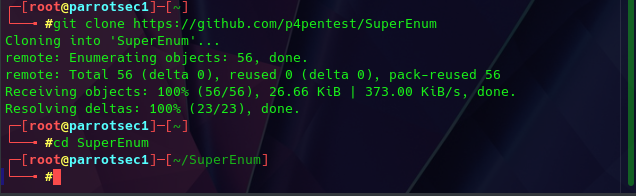

接著輸入指令從git下載SuperEnum套件

git clone https://github.com/p4pentest/SuperEnum

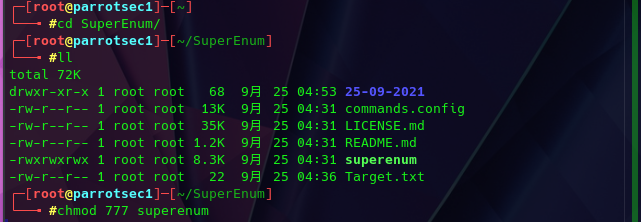

並切換到SuperEnum目録

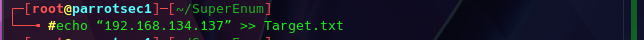

輸入指令echo "192.168.134.137" >> Target.txt,將NFS主機IP存入Target.txt

記得要使用指令chmod 777 superenum改成有權限執行

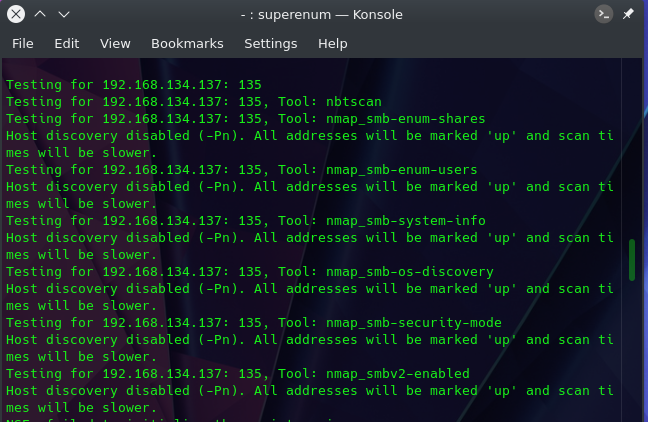

輸入./superenum及含有NFS主機IP的Target.txt進行檢查

可以看到執行superenum的結果

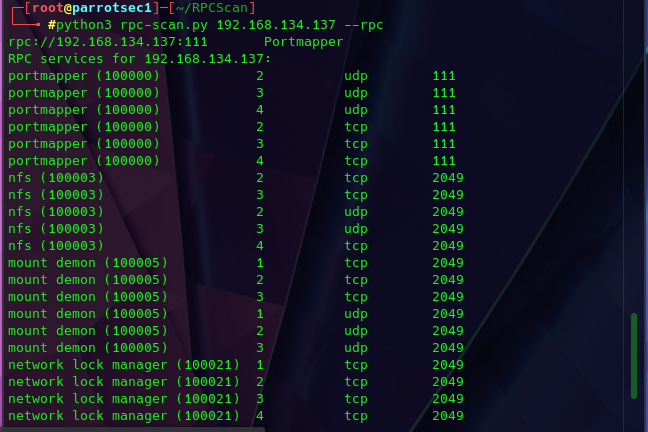

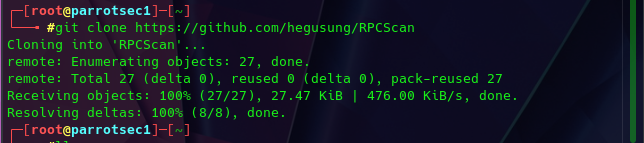

輸入以下指令下載RPCScan套件

git clone https://github.com/hegusung/RPCScan

輸入以下指令即可看到NFS連線RPC資訊

python3 rpc-scan.py 192.168.134.137 --rpc