通過執行Web Server Footprinting,我們可以收集到有價值的系統資訊

例如帳戶資訊,作業系統,軟體版本,伺務器名稱和資料庫架構資訊。

今天我們從Git下載Ghost Eye來取得Web Server資訊

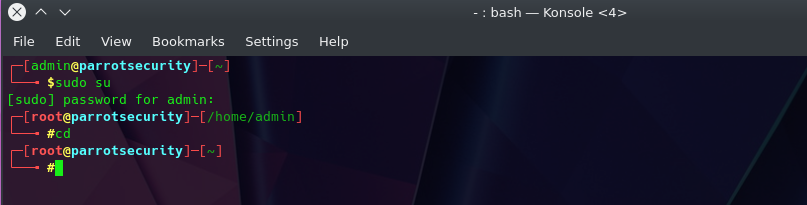

登入Parrot Security主機,輸入sudo su切換身份

輸入cd切換目録

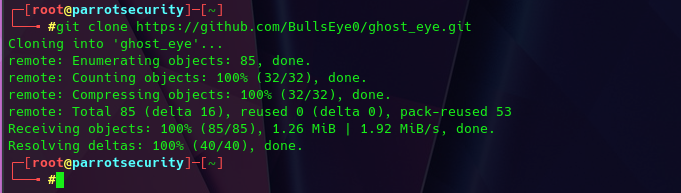

輸人以下指令

git clone https://github.com/BullsEye0/ghost_eye.git

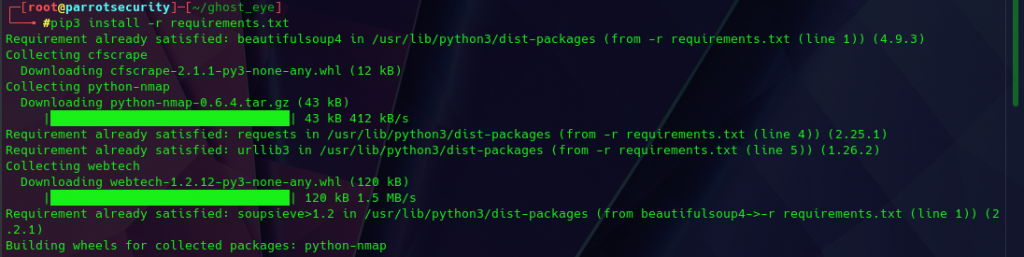

輸入以下指令

pip3 install -r requirements.txt

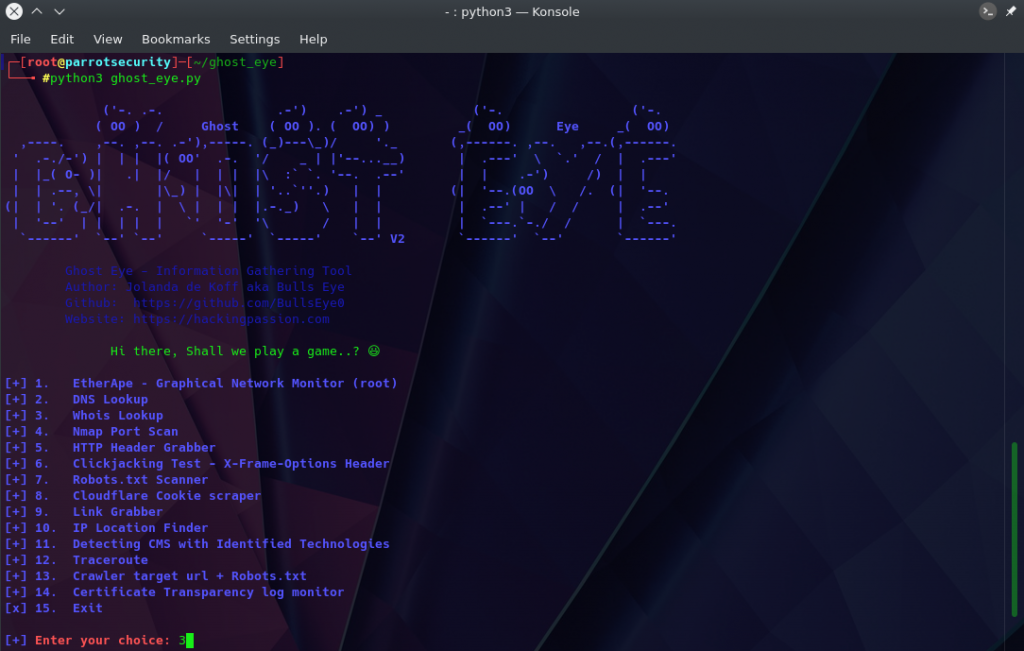

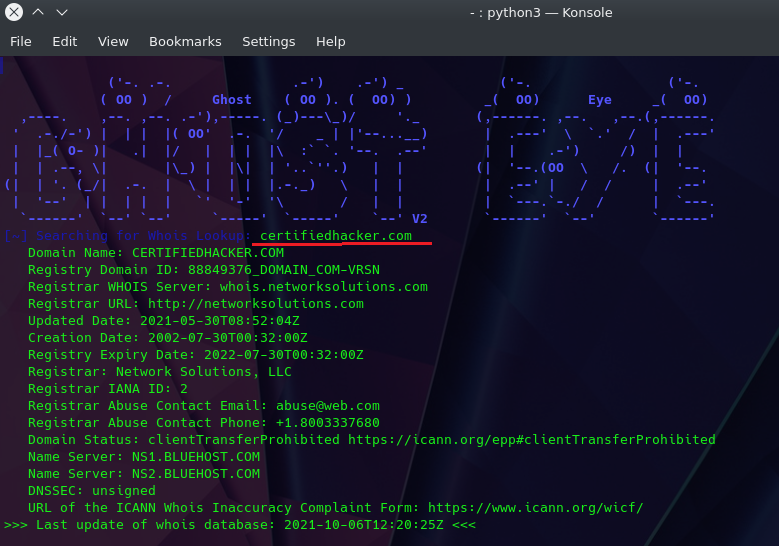

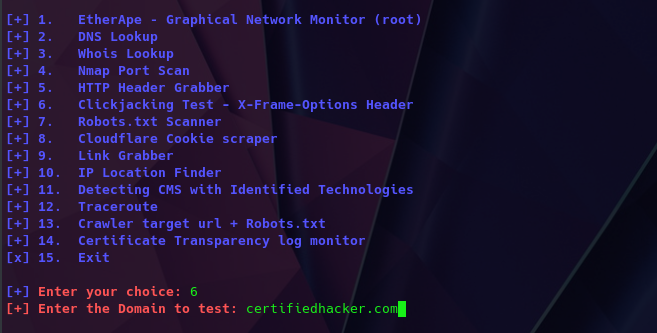

輸入指令python3 ghost_eye.py,輸入數字3-Whois Lookup,輸入certifiedhacker.com

看到Whois資訊

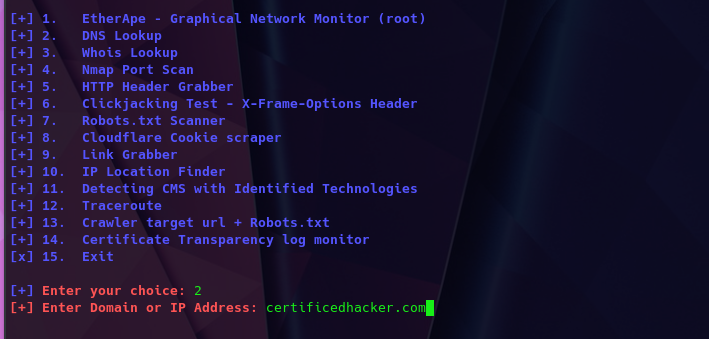

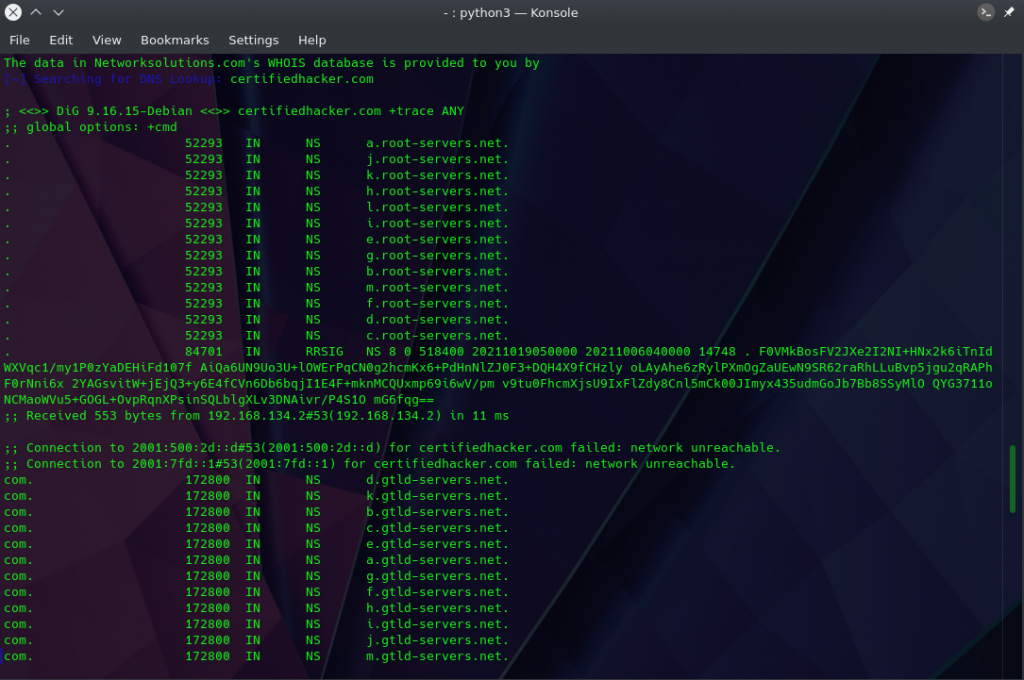

選擇2-DNS Lookup,輸入certifiedhacker.com

看到DNS資訊

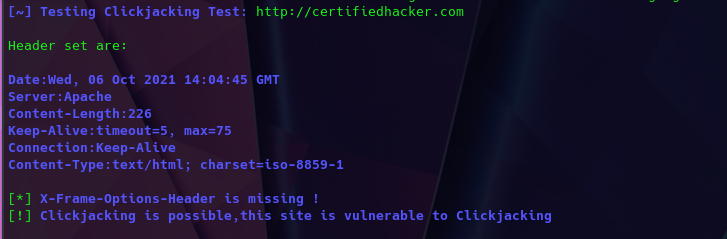

輸入6選擇Clickjacking Test,輸入certifiedhacker.com

看到Clickjacking Test資訊