最後倒數10天真的是什麼狀況都有老婆下雨騎車雷鏟,原定在家寫的

實做LAB文章只能在醫院用手機以注音輸入法完成![]()

攻擊者可以通過使用各種繞道技術來繞過防火牆。

使用這些技術,攻擊者欺騙防火牆不過濾產生成的惡意流量。

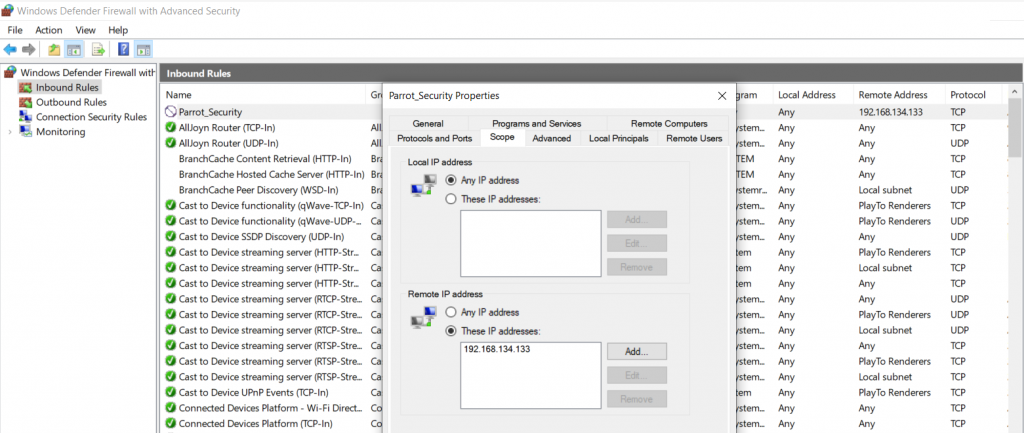

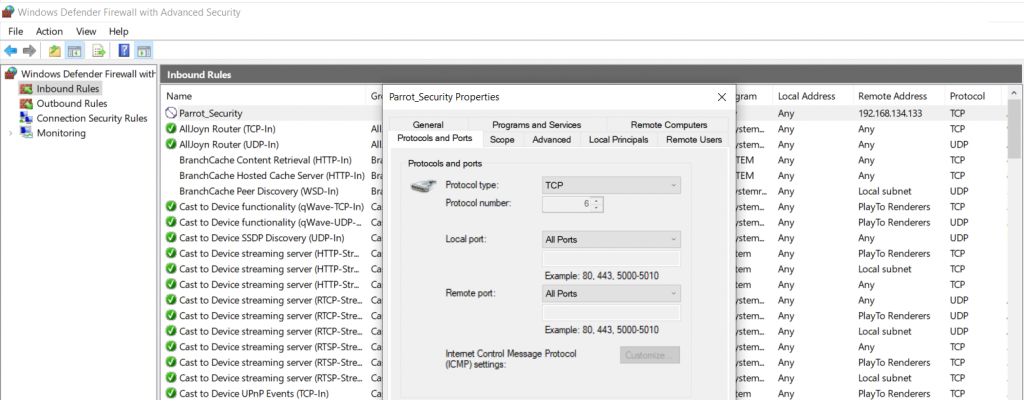

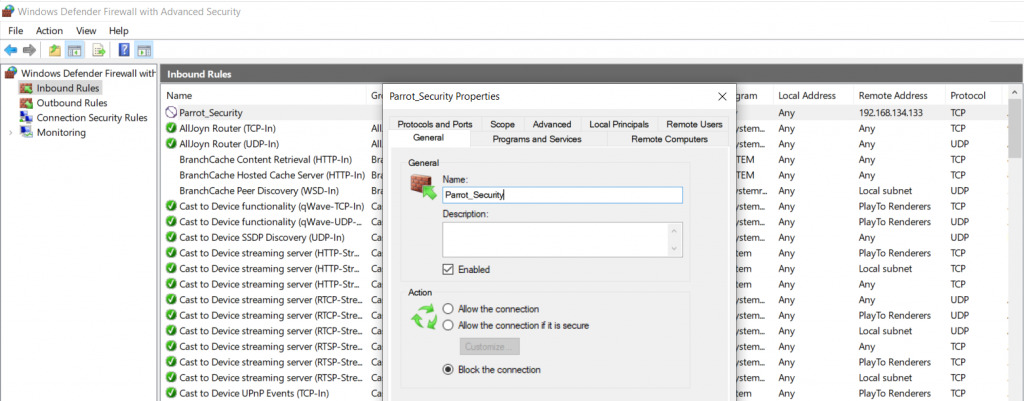

登入Windows 10主機,進入控制台點選System and Security

-->Windows Defender Firewall使用預設值啟動

並建立一條Firewall規則不允許Parrot Security主機連線,如以下

遠端IP輸入Parrot Security主機(192.168.134.133)

通訊協定範圍指定所有TCP的服務Port

禁止去連線Windows 10主機(192.168.134.128)

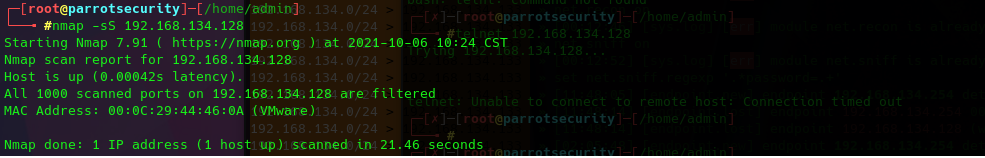

登入Parrot Security主機執行以下指令去掃Windows 10主機的Port

nmap -sS 192.168.134.128 (Windows 10主機 IP)

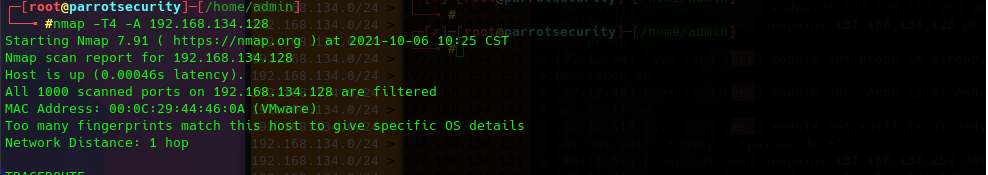

執行INTENSE Scan,輸入指令nmap -T4 -A 192.168.134.128 (Windows 10主機 IP)

-T4參數為Aggressive (4) speeds scans,-A啟動OS detection

,version detection,script scanning及traceroute

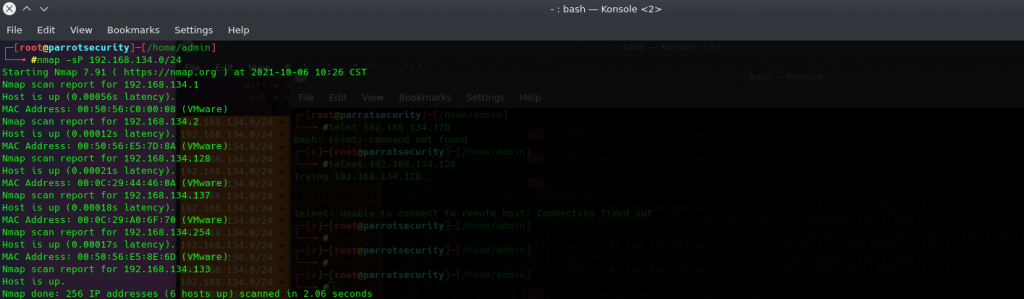

在192.168.134.*網段對開機電腦執行Ping Sweep scan

nmap -sP 192.168.134.0/24 (整個192.168.134.0網段)

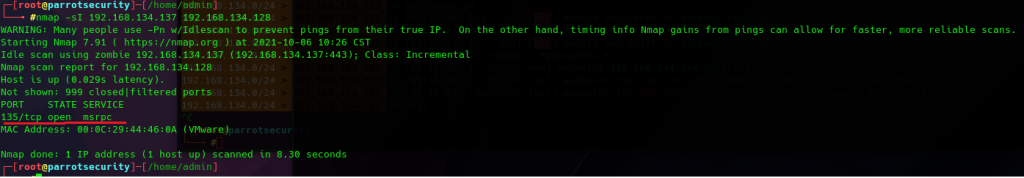

在Windows 10設定Parrot Security主機禁止連線的FireWall規則下

我們去執行Zombie Scan,輸入以下指令

可以透過Windows 2016主機(192.168.134.137)去偵測

Windows 10主機的135服務Port

nmap -sI 192.168.134.137 192.168.134.128