自動化中情資交換有一個統一的格式STIX,許多防禦設備支援該方式,目前技術服務中心推行區域聯防就是用該格式

https://www.nccst.nat.gov.tw/GSOC?lang=zh

https://oasis-open.github.io/cti-documentation/

Structured Threat Information Expression (STIX™) 是一種結構化語言用於交換威脅情報 (CTI)

STIX使組織能夠以一致且機器可讀的方式相互共享 CTI,從而使社群能夠更好地了解他們最有可能看到哪些攻擊,以變更快、更有效地預測回應處理這些攻擊。

用於以下幾種功能,例如協作威脅分析、自動威脅交換、自動檢測和響應等。

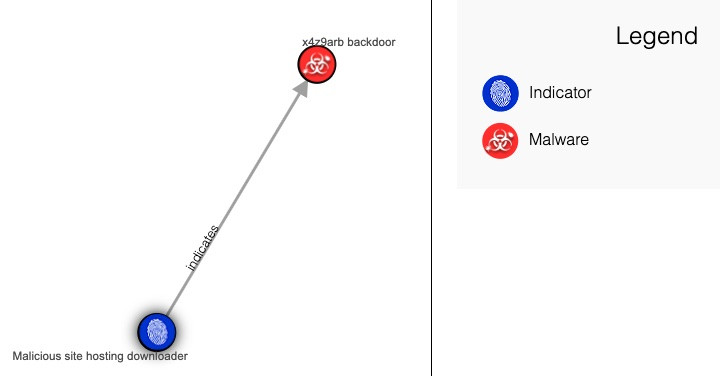

圖示的意思可以到這個網頁看

https://oasis-open.github.io/cti-documentation/stix/intro

到STIX Visualizer

https://oasis-open.github.io/cti-stix-visualization/

在Fetch some STIX 2.x from this URL!貼上

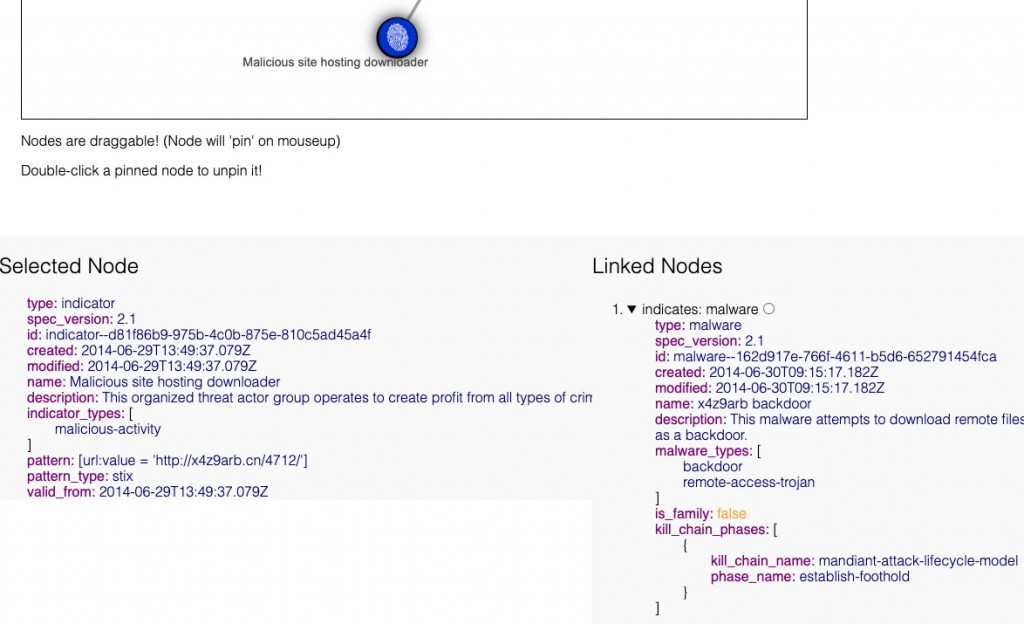

一個指標(indicator)名稱Malicious site hosting downloader,關聯(relationship)到一個惡意軟體(malware)叫x4z9arb backdoor,該惡意軟體有兩個型態backdoor跟remote-access-trojan

https://samsclass.info/152/FSIR2021-CCSF.htm