以網站上的Example來實作

https://oasis-open.github.io/cti-documentation/stix/examples

APT1的STIX

https://oasis-open.github.io/cti-documentation/examples/example_json/apt1.json

APT1的報告

https://www.mandiant.com/resources/apt1-exposing-one-of-chinas-cyber-espionage-units

1. Report

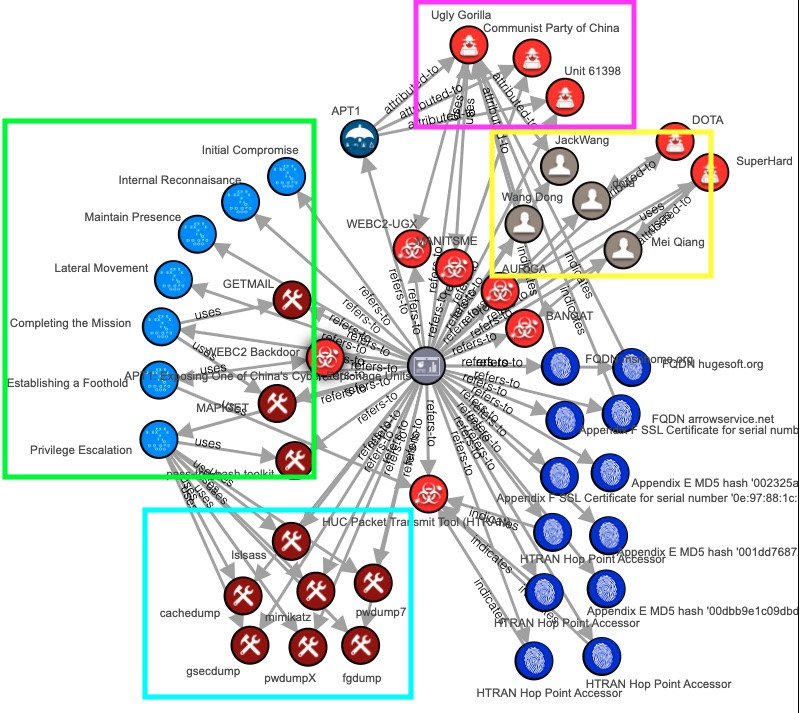

首先點中間灰色的有一些描述名稱: APT1: Exposing One of China's Cyber Espionage Units

2. Intrusion-set

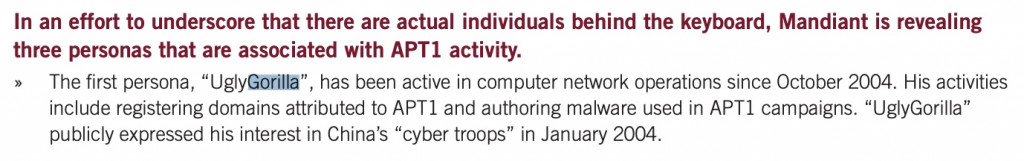

接著點APT1延展三個 Threat-actor(粉紅色框),並對應到黃色框框的人員

對應到報告

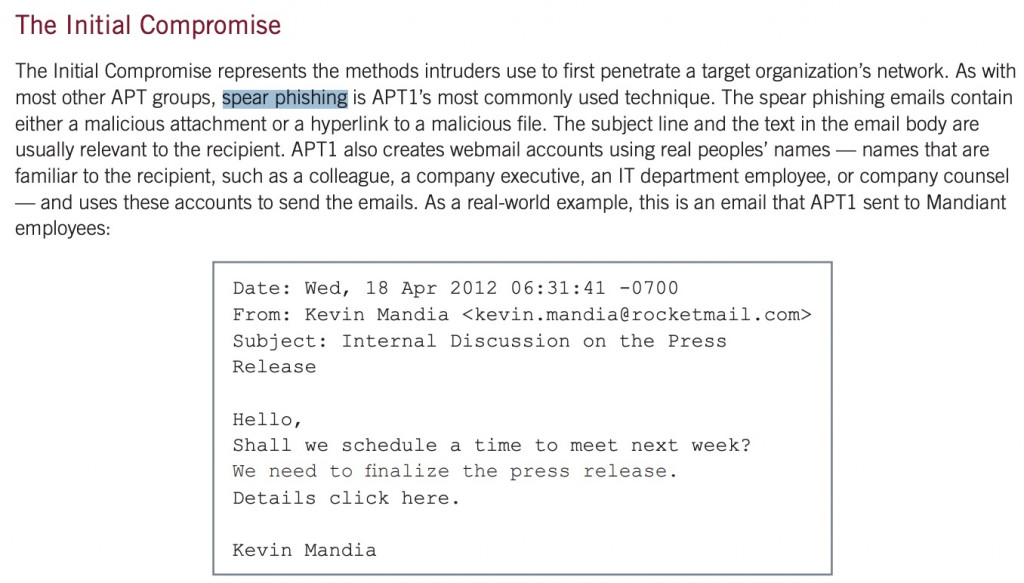

3. Attack-pattern

綠色框框中點Initial Compromise階段,查看最常使用魚叉式網絡釣魚(spear phishing )

對應到報告

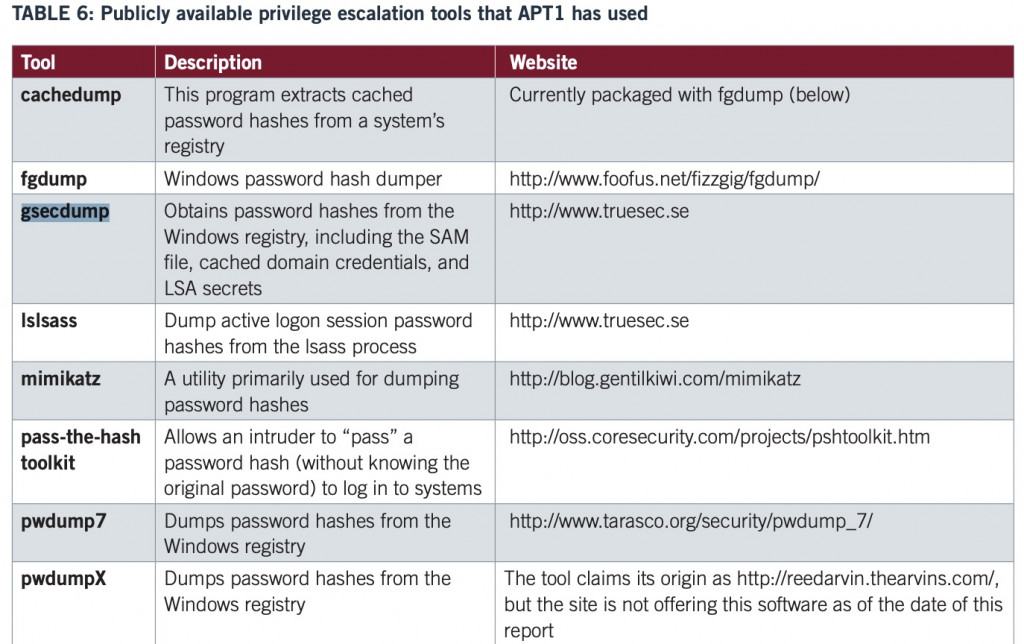

4. Tool

查看使用工具 (藍色框框) gsecdump在tool_types是憑證開發 credential-exploitation

對應到報告

5. Identity

點JackWang 在contact_information 查出其使用的Email uglygorilla@163[.]com

對應到報告

6. Indicator

到藍色指紋搜尋 以.net結尾,查到一個FQDN是arrowservice[.]net

對應到報告

STIX 產生的關聯圖很適合拿來做報告閱讀的參考,關聯圖使用上比較直覺一點

不過還是補充一下這些報告只能參考,報告撰寫的研究員把收集到的資料做整理,可能有錯或有少

https://samsclass.info/152/proj/IR380.htm