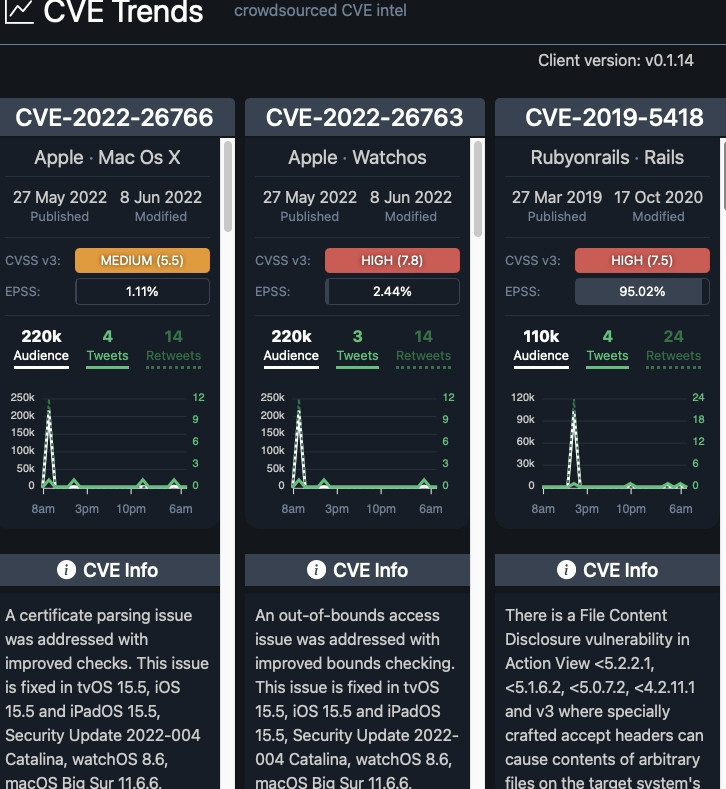

是來自 Simon 開發的追蹤 Twitter 上關於 CVEs 資訊的工具。

公共漏洞和暴露 (Common Vulnerabilities and Exposures) 簡單來說就是一個跟資安有關的資料庫,裡面有漏洞的資訊。

根據 Simon 在關於的內文提到他是透過 Stream API 取得資料,同時結合 NIST's NVD 的資訊

國家漏洞資料庫 (National Vulnerability Database)[1] ,是美國政府使用的漏洞管理資料庫,還有在進行維護。

因為作者都有說前後端用什麼程式跑,其實我們也能利用這些 API 或軟體來開發,或許後面我們也來寫一些程式來自動擷取 CTI 資訊,畢竟寫 code 是資工系必備技能。

我們就針對我今天抓到的資料觀察兩筆資料

A certificate parsing issue was addressed with improved checks. This issue is fixed in tvOS 15.5, iOS 15.5 and iPadOS 15.5, Security Update 2022-004 Catalina, watchOS 8.6, macOS Big Sur 11.6.6, macOS Monterey 12.4. A malicious app may be able to bypass signature validation.

我覺得幾個欄位可能大家都知道了...

但只有 EPSS 之前都沒看過,特別查了一下。

Exploit Prediction Scoring System (EPSS)[2] 能夠估計漏洞被利用得可能性,

所以分數是 [0,100]%,就是 0~100%之間,

分數越高表示被利用得可能性越高。

其他欄位:

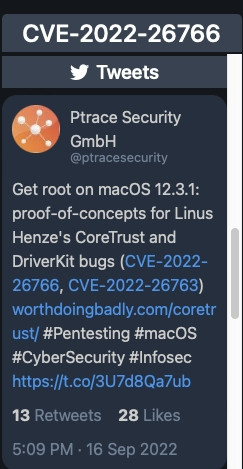

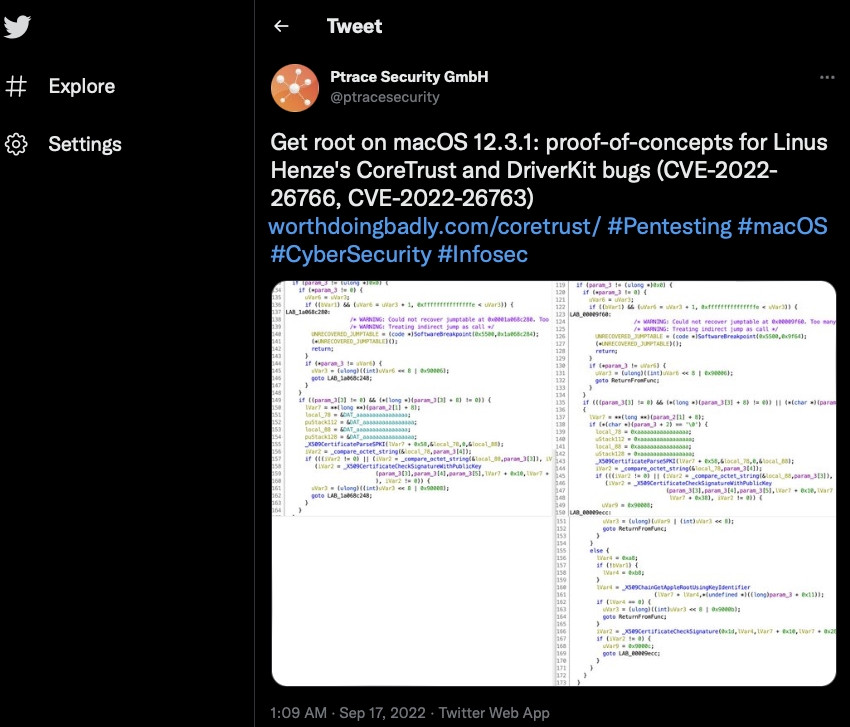

我們利用這個 CVE 底下的推文,

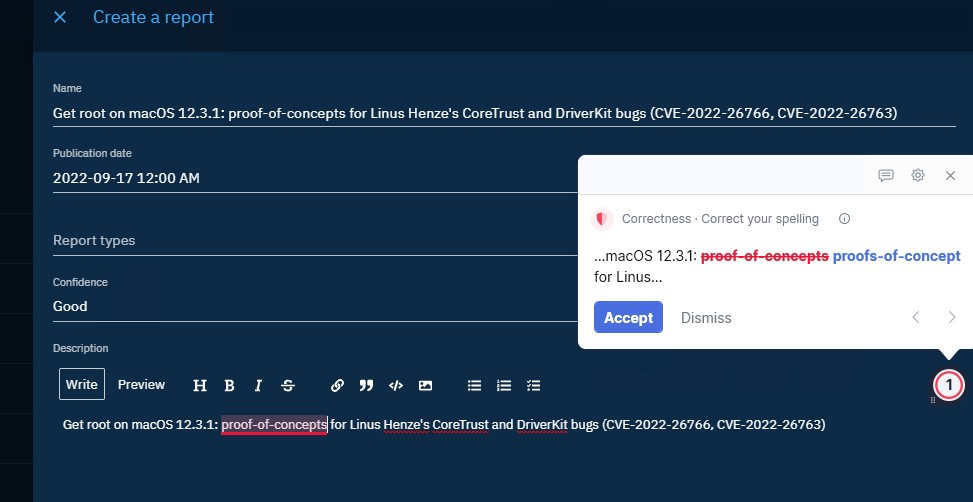

把資料匯進 OpenCTI

直接點該推文,其實點進去後看到的資訊更多。

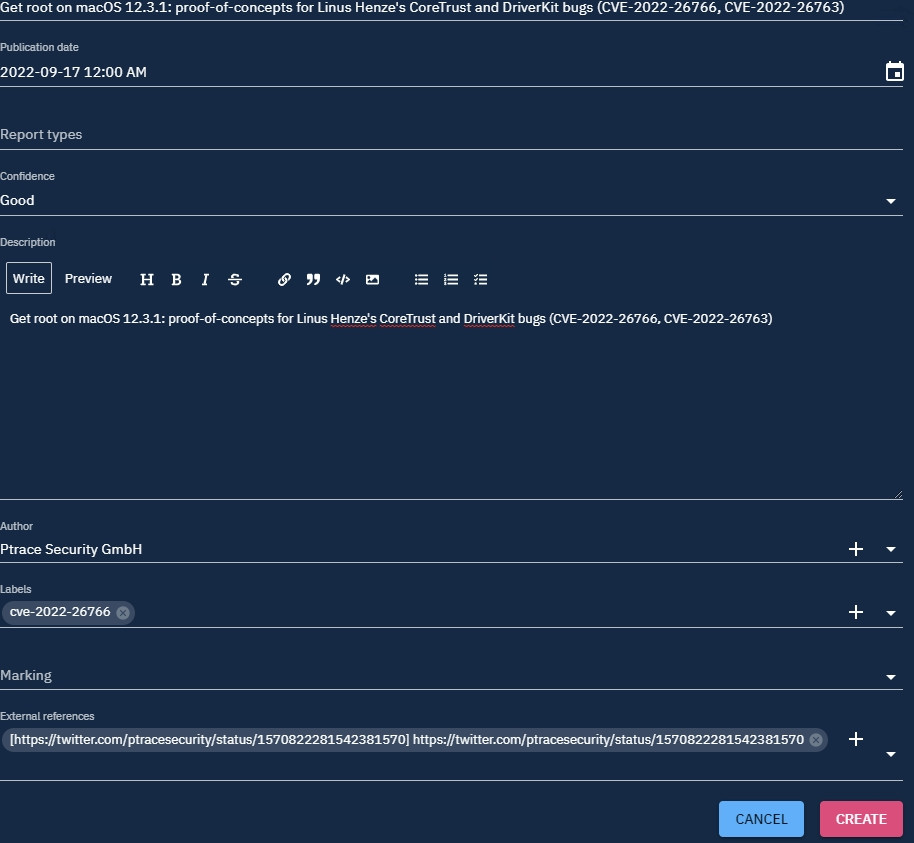

把內文複製起來到 OpenCTI 的 Analysis 按右下角的新增

我的 grammarly 還幫忙修語法呢...

補充一些資訊上去

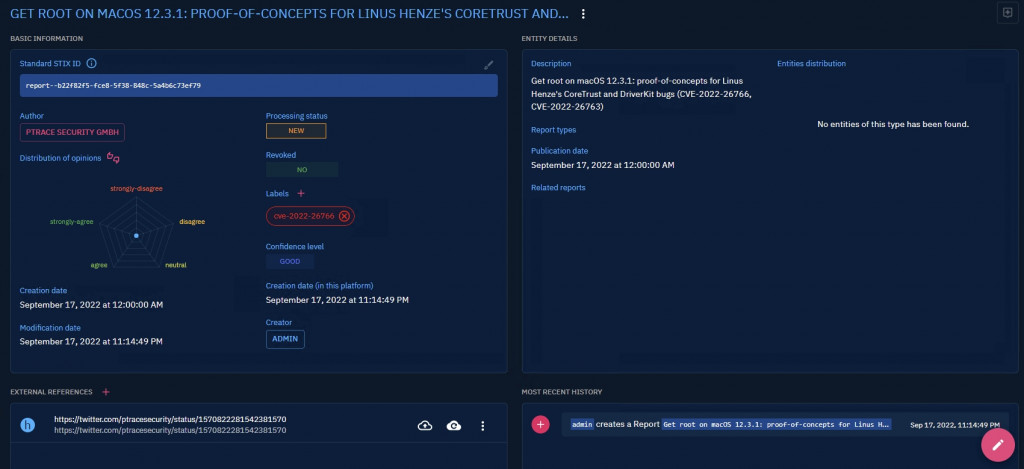

這樣我們就成功新增一筆資料上去

但這樣也挺無聊的,

明天我們用 flask 開發一個簡單的搜 Twitter 上跟資安關鍵字有關的推文並儲存。

[1] NIST. National Vulnerability Database (NVD). https://www.nist.gov/programs-projects/national-vulnerability-database-nvd

[2] EPSS https://www.first.org/epss/

[3] CVE-2022-26766 https://nvd.nist.gov/vuln/detail/CVE-2022-26766