哈囉,看完昨天的上集,我們來到實戰演練的下集啦!

本次實作將帶大家操作筆者昨天描述的架構,該怎麼做呢?

跟著一起看下去吧!!

SSO整合

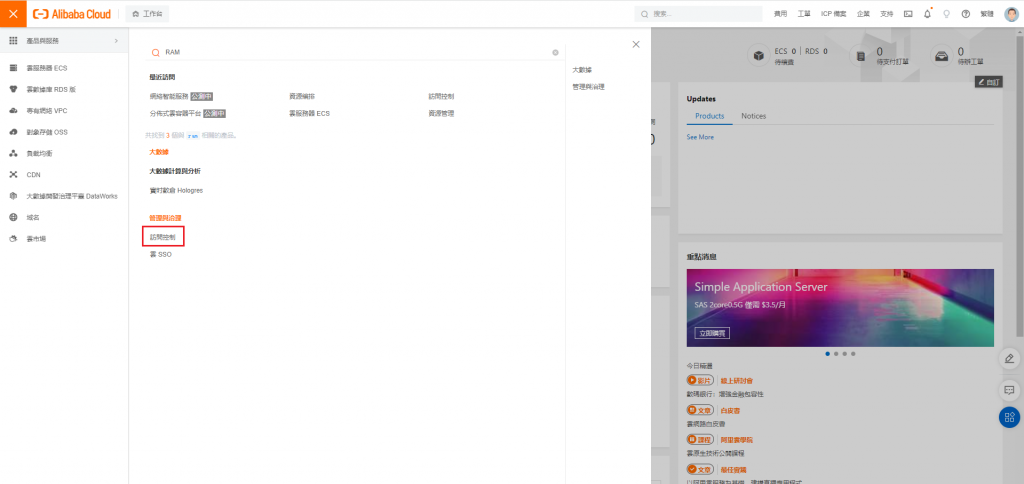

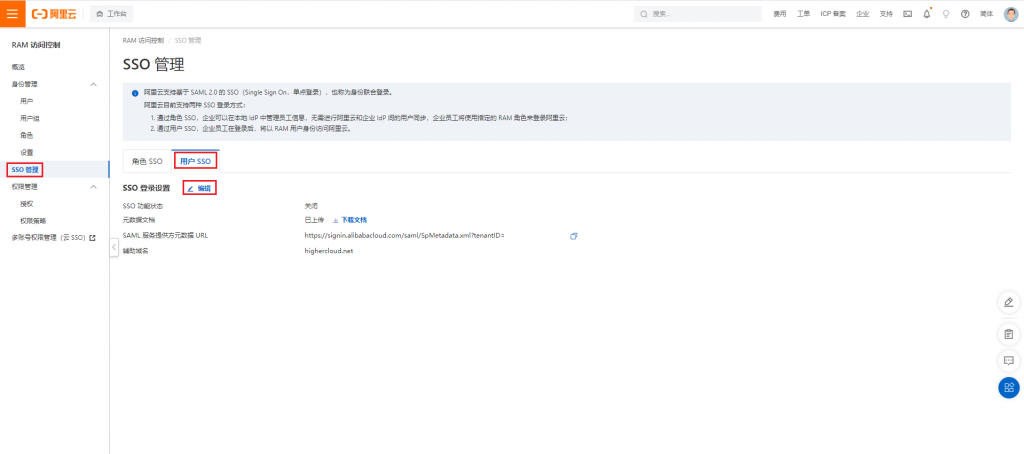

登入 Alibaba Cloud 帳戶,進入 RAM 控制台,進入 SSO 管理。

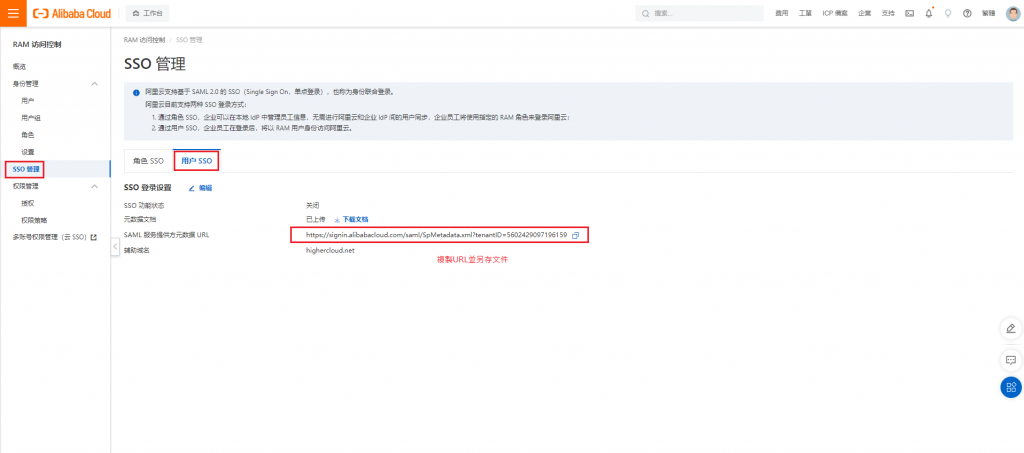

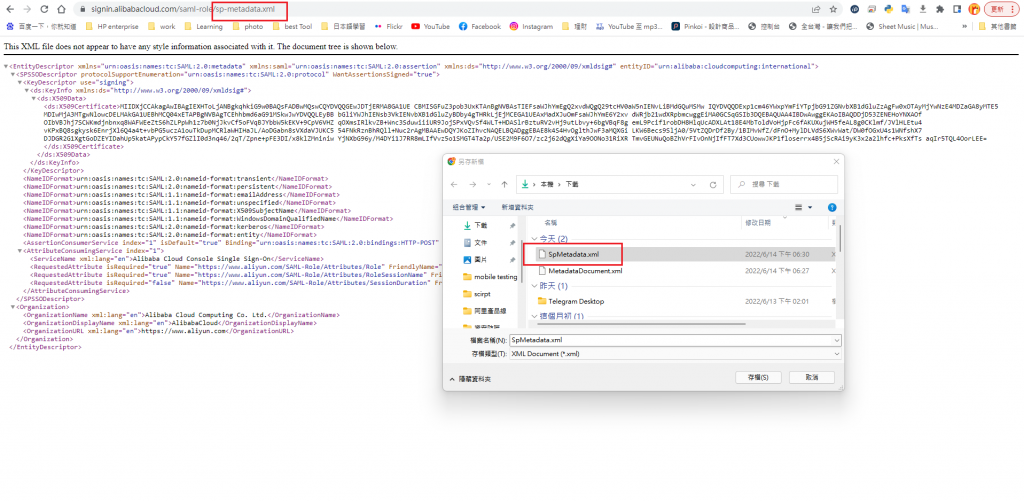

選擇用戶 SSO ,複製 SAML 服務提供商元數據 URL,並下載頁面,保存 SpMetadata.xml 文件後續使用。

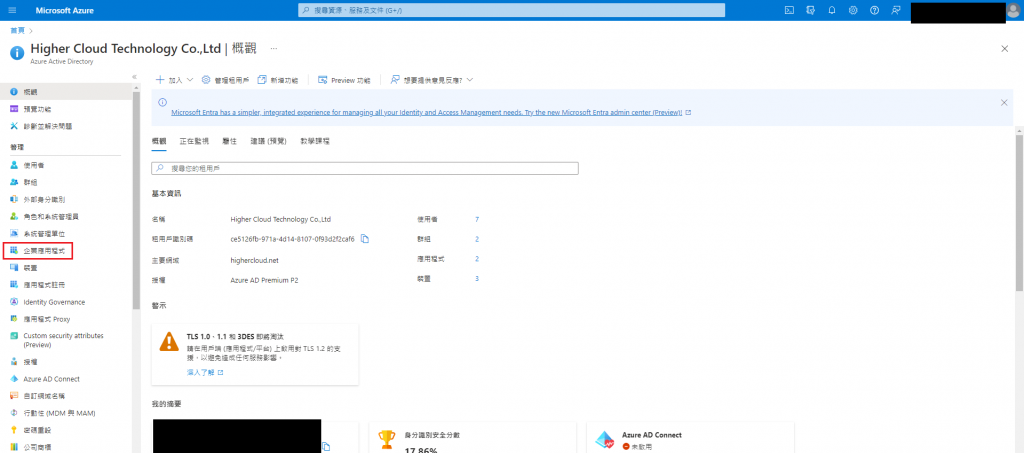

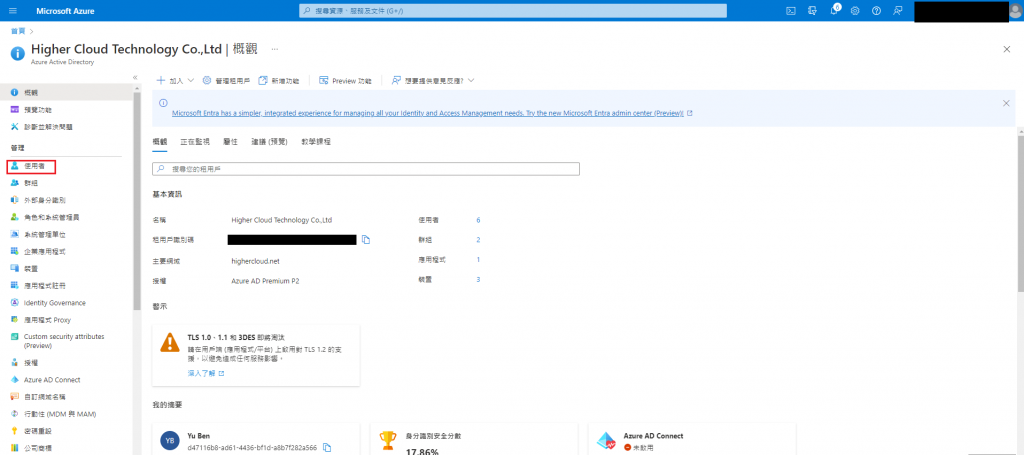

在阿里雲完成下載 SP 文件後,登入到要進行 IdP 驗證的 Azure 帳戶選擇 Azure Active Directory。

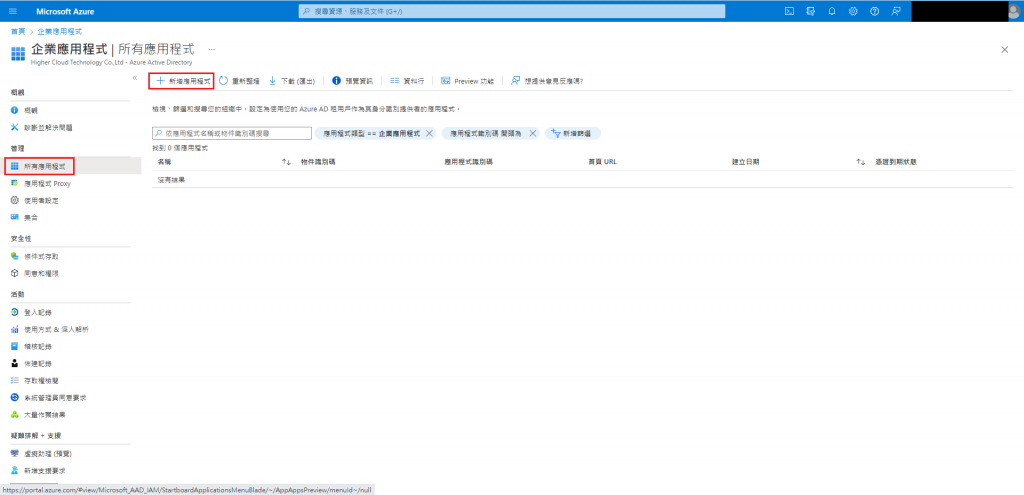

在 Azure Active Directory (AAD) 裡,選擇企業應用程序,我們要新增應用程式讓 AAD 做為阿里雲帳戶登入的 IdP 角色做配置。

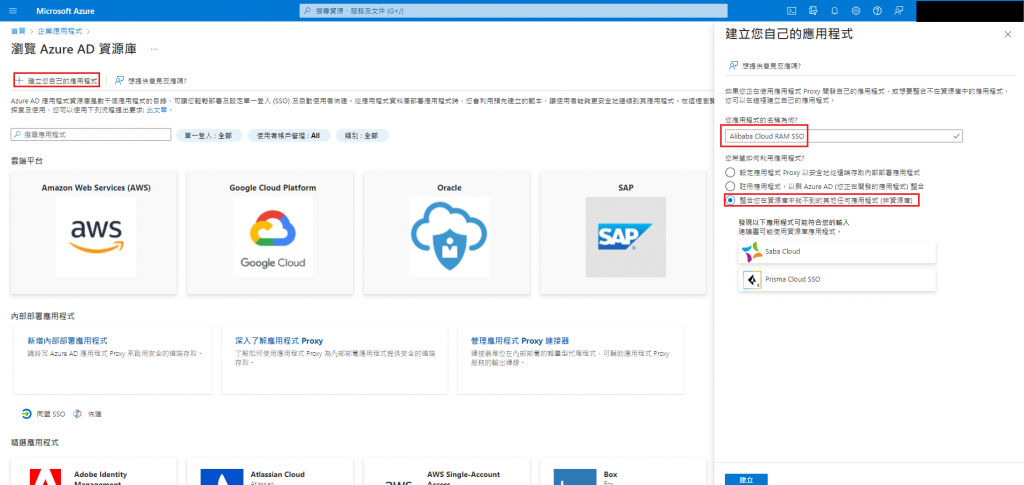

進入應用程式庫後,可以看到 Azure 提供了多種不同服務提供商的 SSO 模板可以使用,也有 Alibaba Cloud,但這裏我們需要建立登入後透過 Alibaba- Cloud 的用戶模式驗證,選擇建立新的應用程式,提供一個應用名稱選擇整合非資源庫應用。

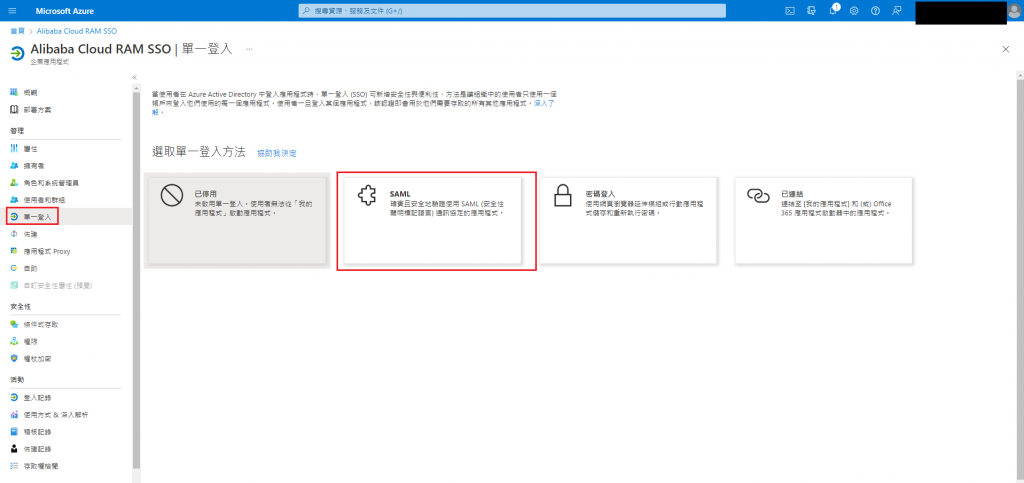

我們得到了一個新的應用程序,接著進入單一登入選項,選擇透過 SAML 通訊協定登入方法 。

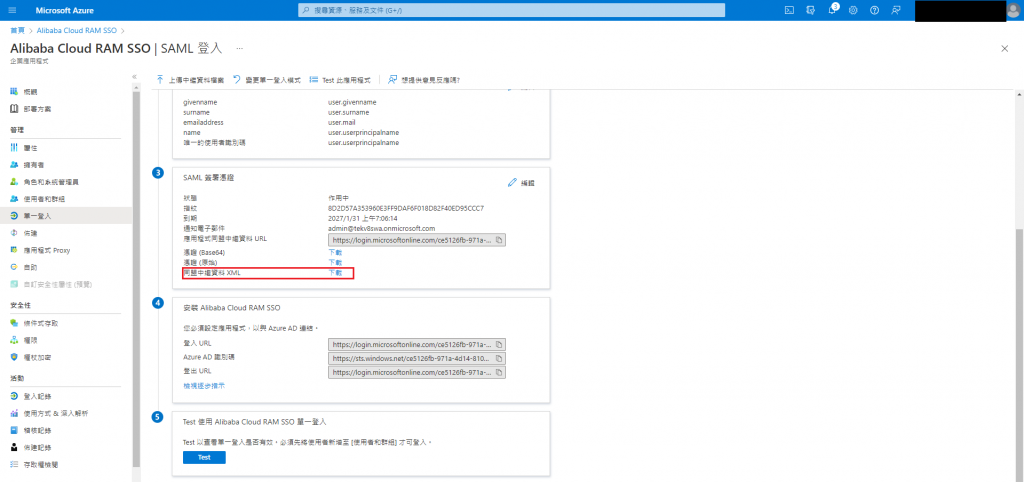

進入後可以看到 SAML 的設定及簽署宣告等狀態,這裡我們將前面步驟 2 在Alibaba Cloud 下載的 SP 文件上傳,並確認儲存。

完成後可以看到已經將 SP 的信息文件匯入,自動帶入標記識別碼、回覆 URL 地址 ,接著下載 IdP 的中繼 xml 文件並保存。

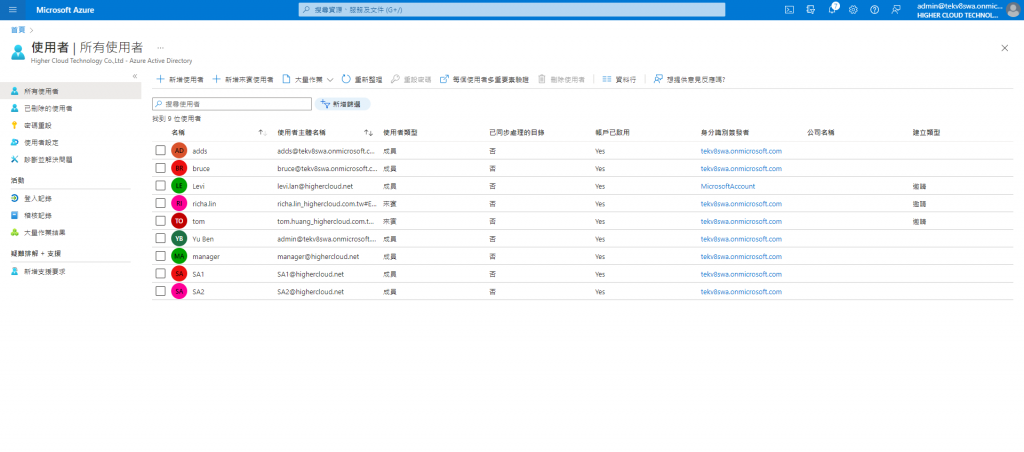

回到 Azure AD 我們需要建立登入的使用者,並新增了三個使用者分別為 manager、SA1、SA2 後續可以分配各自的權限。

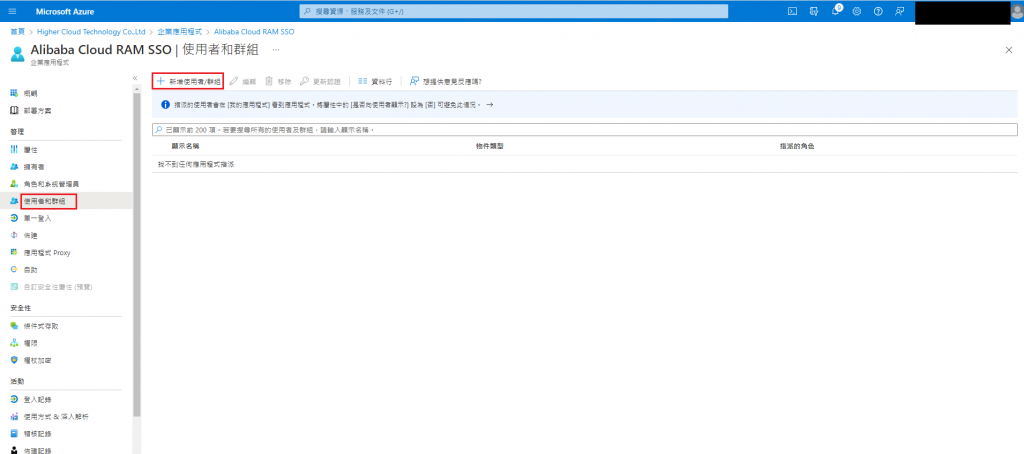

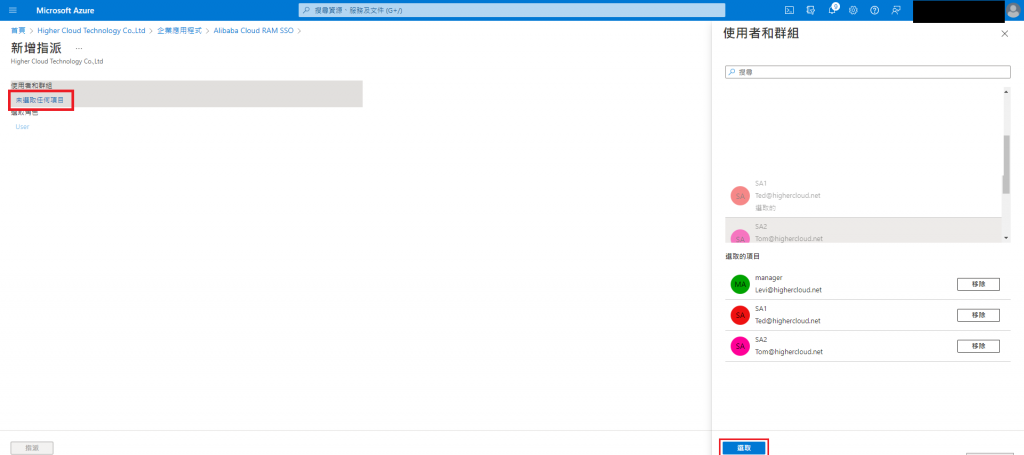

回到設定應用程式權限,在 Azure AD > 企業應用程式 > 選擇建立的應用程式,在使用者與群組中新增 manager、SA1、SA2 使用者。

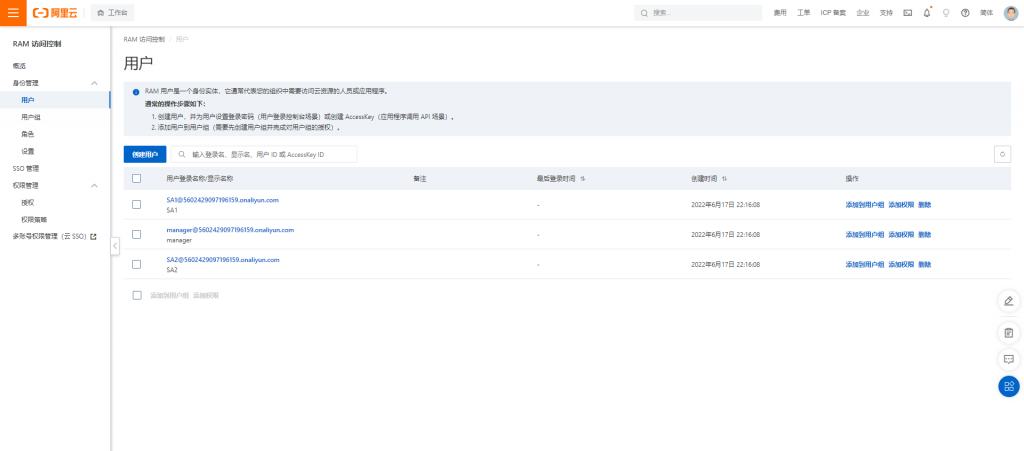

在使用 Alibaba Cloud 用戶 SSO 登入驗證,必須在 SP 上也建立相同的使用者名稱,回到 Alibaba Cloud 在 RAM 上建立相同使用者 manager、SA1、SA2 。

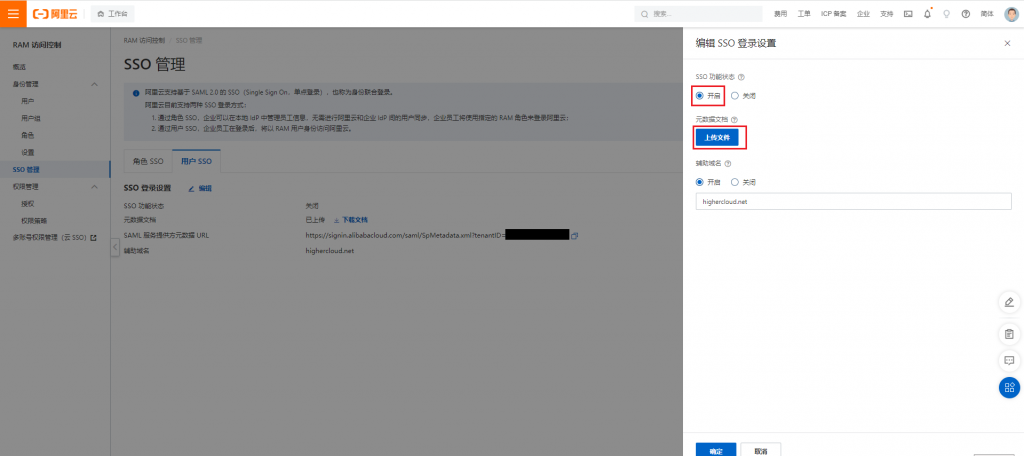

進入 SSO 管理,選擇用戶 SSO 編輯,並將 SSO 功能狀態開啟(這裡要注意該功能開啟後在 Alibaba Cloud 上的使用者就無法直接透過帳號密碼登入,必須透過 IdP 驗證才能登入帳戶),元數據檔案要上傳使用在 Azure 下載保存的 IdP 中繼文件,輔助域名為 Azure AD 使用者名稱後綴網域。

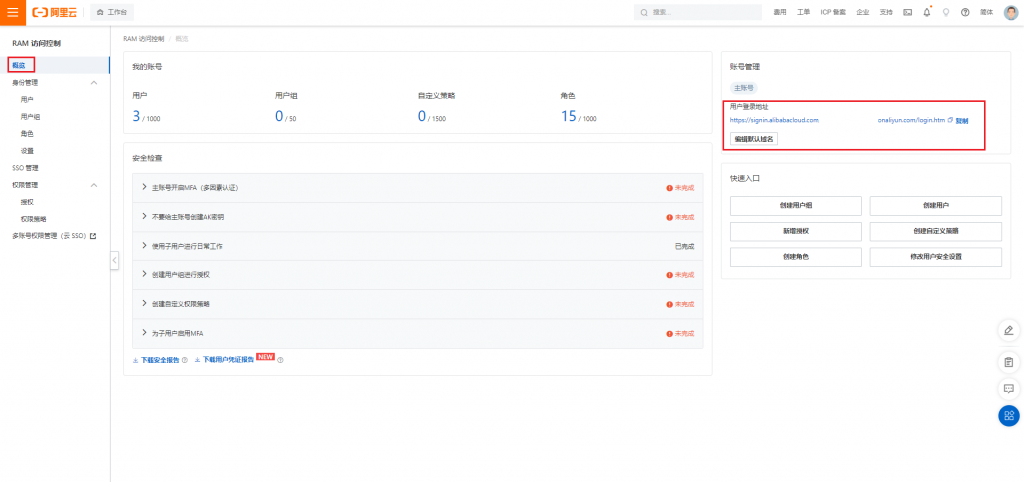

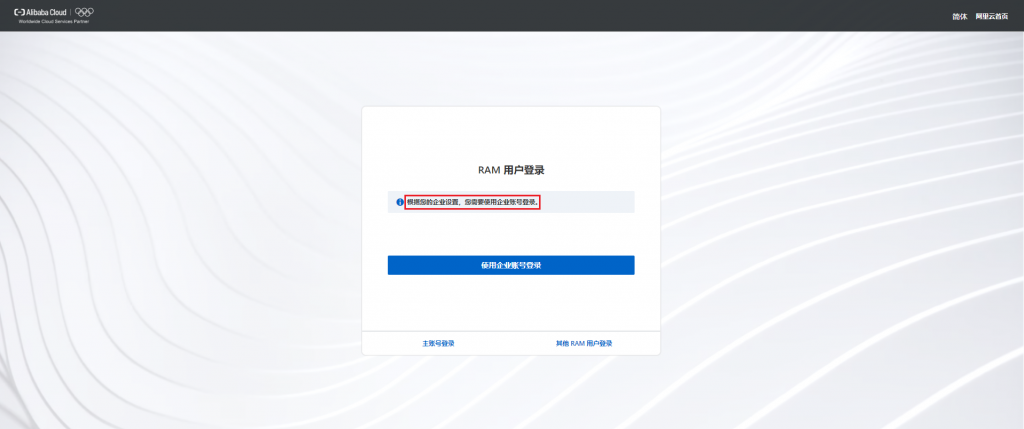

完成後我們可以驗證看看有沒有成功,在 RAM 概覽複製用戶登入地址,可以看到這裡顯示須要使用企業帳號登入。

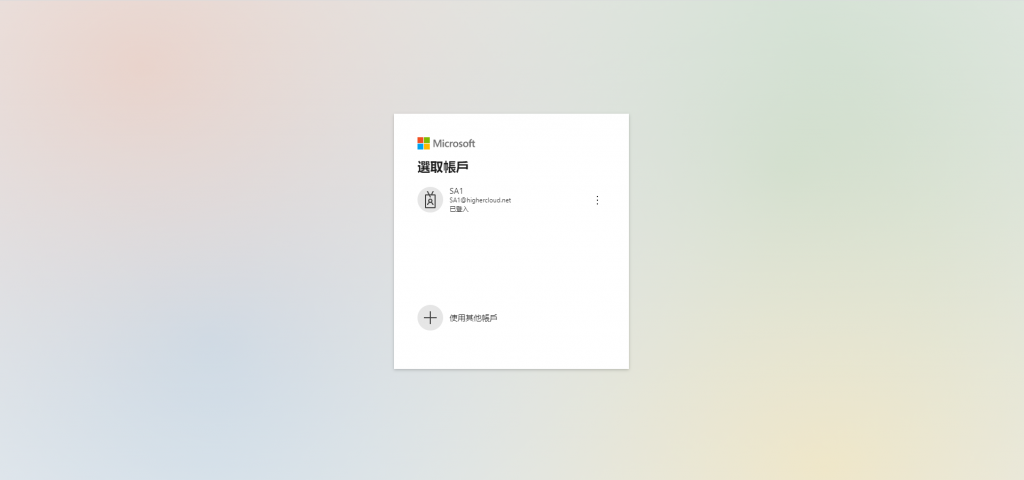

成功跳轉到 Azure 用戶登入頁面,嘗試透過 SA1 使用者進行登入。

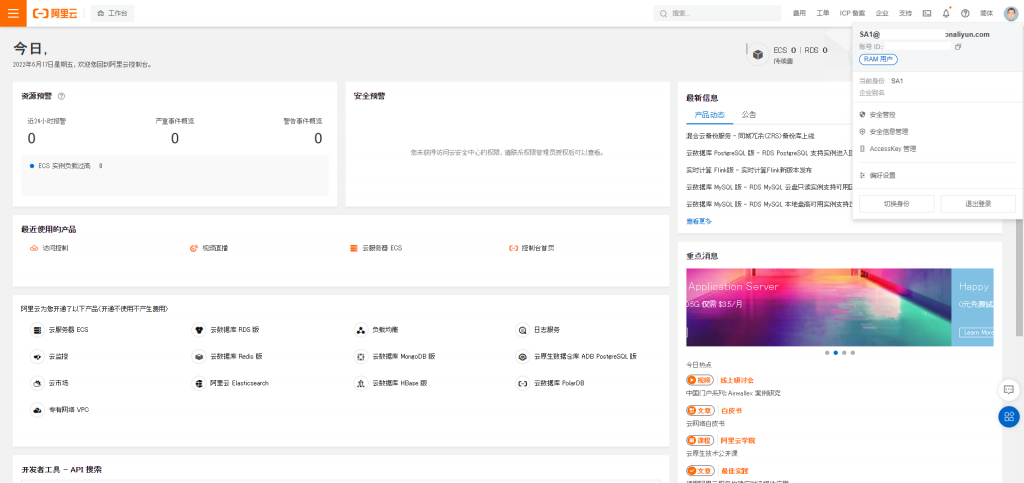

成功透過用戶 SSO 登入 Alibaba Cloud 帳戶。

分組權限

16. 接著因為還沒對使用者賦予任何權限,因此登入後無法進行任何操作,必須使用最高權限帳戶重新登入配置。

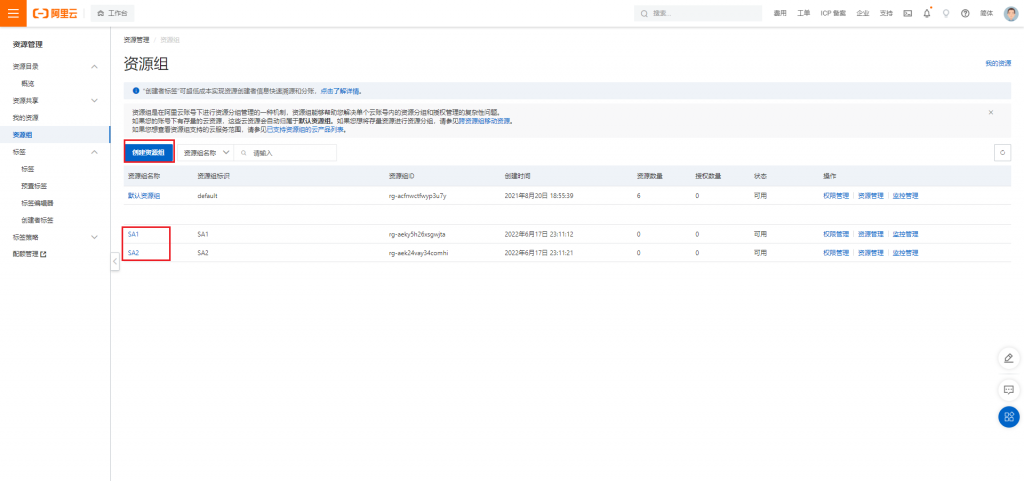

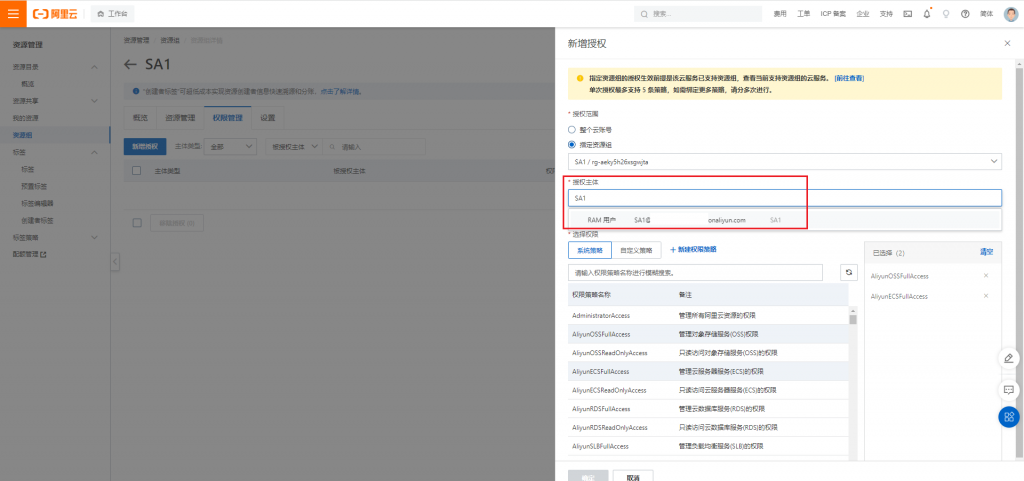

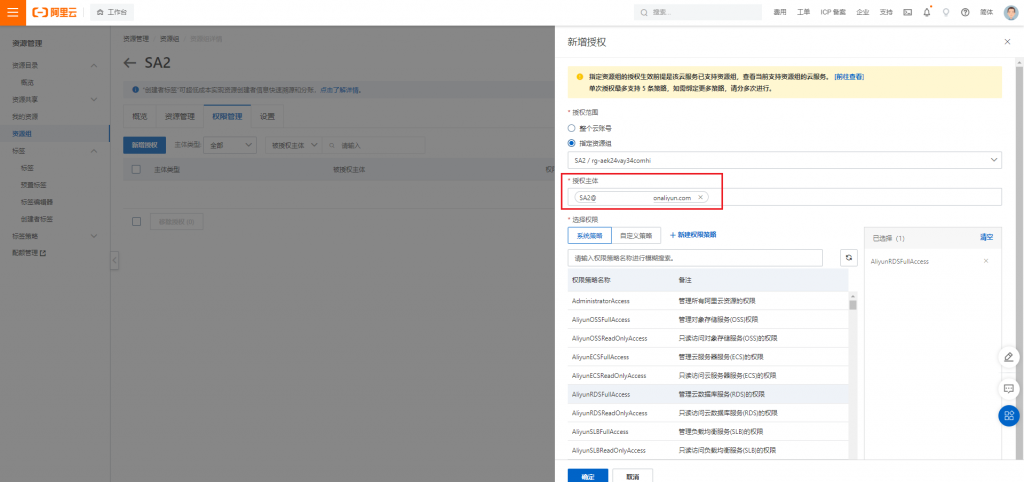

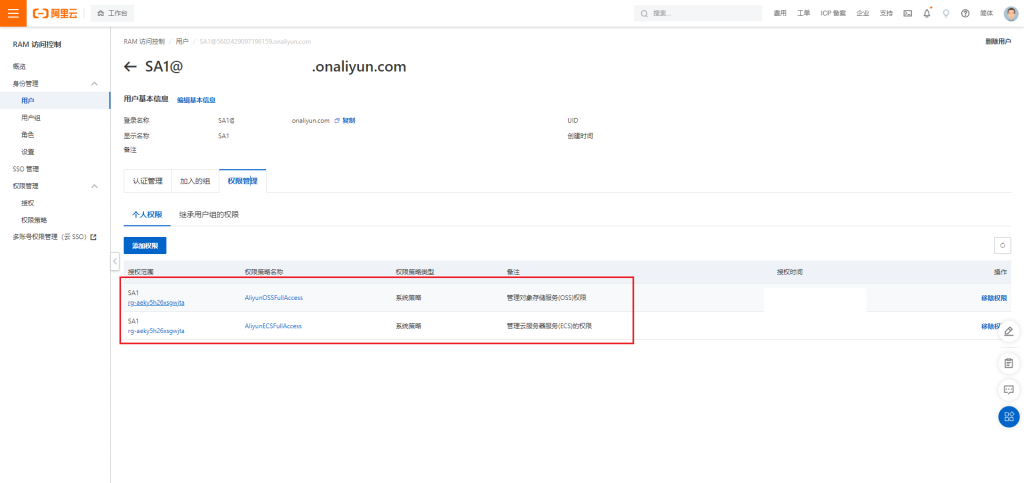

前面我們規劃了三個使用者分別為 Manager、SA1、SA2,接下來可以利用資源組及權限來給予不同用途的使用者權限,首先在資源管理建立兩個新的資源組分別給予 SA1 授權 ECS、OSS權限與 SA2 授權 RDS 權限。

這次實作,主要使用用戶 SSO 單一登入搭配資源組權限,在使用場景上依筆者過往碰到的案例經驗來說,會更為複雜嚴謹。最主要也是讓不同團隊間無法互相查看到相互的資源,以及將能使用的資源權限做到最嚴格的限制。

而透過角色 SSO 單一登入依照 Role 製定權限會更加方便容易上手使用。

本次實作就到這邊結束啦~敬請期待明天的內容吧!