依照前一章要找勒索軟體進入的途徑

補上紀錄當下的使用者為bob.smith

index="botsv1" "Miranda_Tate_unveiled"

08/24/2016 9:43:12 AM (splunk time)

EventCode= 1

Computer= we8105desk.waynecorpinc.local

user= WAYNECORPINC\bob.smith

cmdline= "C:\Program Files (x86)\Microsoft Office\Office14\WINWORD.EXE" /n /f "D:\Miranda_Tate_unveiled.dotm"

MD5= 15E52F52ED2B8ED122FAE897119687C4

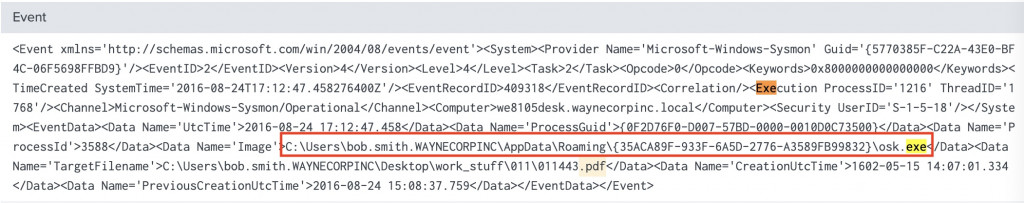

接著上面步驟Miranda_Tate_unveiled.dotm移到C槽並且執行osk.exe 這隻程式

08/24/2016 10:04:32 AM (splunk time)

EventCode= 2

Image= C:\Users\bob.smith.WAYNECORPINC\AppData\Roaming{35ACA89F-933F-6A5D-2776-A3589FB99832}\osk.exe

ProcessId= 3588

TargetFilename= C:\Miranda_Tate_unveiled.dotm

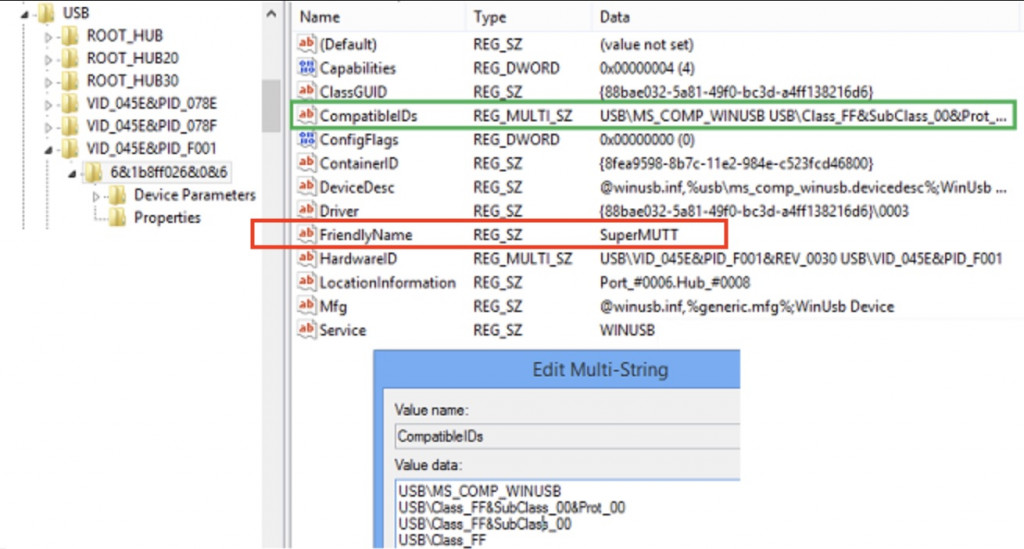

因為檔案從D槽被執行,懷疑可能有外接裝備,先查看是否為usb

,根據Windows USB device registry entries,keyword直接輸入usb就好

https://learn.microsoft.com/en-us/windows-hardware/drivers/usbcon/usb-device-specific-registry-settings

確定同一時間點真的有USB使用後就可以去查要看的欄位(上一章查FriendlyName)

確定完途徑後來查看哪些檔案被加密

首先觀察pdf檔案的變化,檔案被變動後時間會更改,故查sysmon event id 2

index=botsv1 host=we8105desk sourcetype="XmlWinEventLog:Microsoft-Windows-Sysmon/Operational" *.pdf EventID=2

發現有之前osk.exe

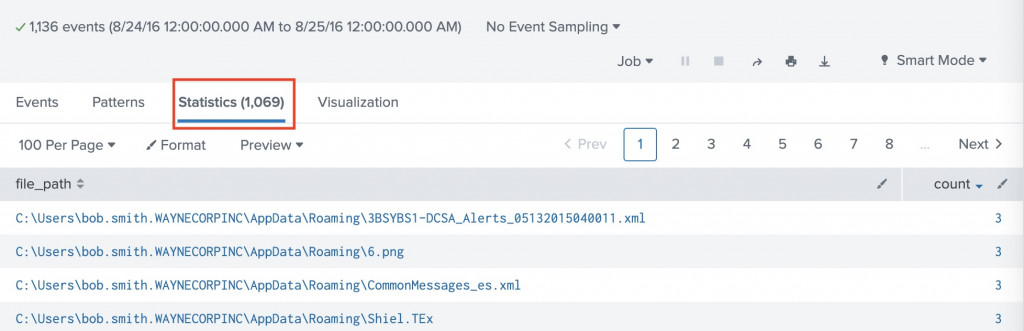

查詢osk.exe 所有file類型,有1136個events,不過有些file路徑重複,查看是不同的process,可能是多執行序吧,合併後共1069個檔案疑似被加密

index=botsv1 sourcetype="XmlWinEventLog:Microsoft-Windows-Sysmon/Operational" object_category=file Image="*osk.exe" | stats count by file_path

2016-08-24 16:48:50 ~ 2016-08-24 17:15:11