昨天的文章中,我們完成了架設私有的 OpenCTI 平台

並且配置的 ALIENVAULT 的 Connector 數據來源

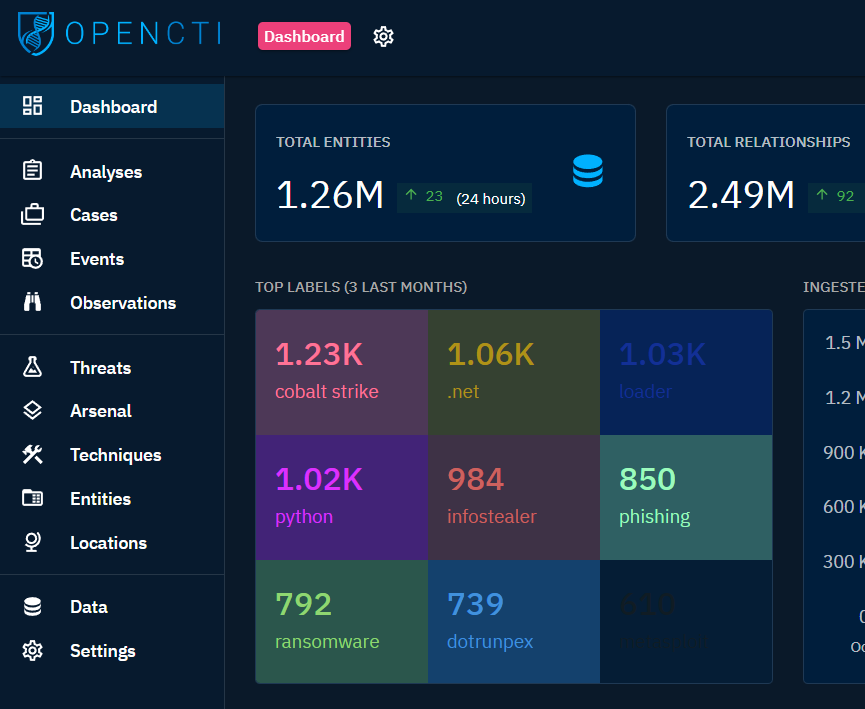

今天我們來簡單看一下 OpenCTI 的介面

不過我使用的是官方demo的網站就是了

接著會介紹關於威脅情資的一些基本知識

我們來看一下左側選單,

除了最上方的 Dashboard 以及最下方的 Data 跟 Setting

中間就是部分官方稱為知識(knowledge)

共分成兩個主要區塊,上半部的 Hot knowledge,以及下半部的 Cold knowledge

左側選單中平台的第一部分專門用於 “hot knowledge”,表示每天都會新增實體和關聯到平台中的數據,通常需要用戶進行工作/分析。

左側選單中平台的第二部分專門用於 “cold knowledge”,表示這是 Hot knowledge 中使用的實體和關係。可以將其視為了解背景所需的所有知識的「百科全書」:威脅、國家、部門等。

接著稍微介紹幾個覺得可能比較常會關注到的項目

在 Analyses 你可以探索跟查看到許多關於個別威脅情報的詳細資訊,

上方可以注意到有 Reports、Groupings、Malware Analyses、Notes、External references

報告(Reports)是整個 OpenCTI 威脅情資分析當中的核心組件之一。

報告是集中於一個或多個主題的威脅情報的集合,例如威脅行為發起者、惡意軟體或攻擊技術的描述,包括上下文和相關詳細資訊。它們用於將相關威脅情報分組在一起,以便可以將其作為全面的網路威脅故事發布。

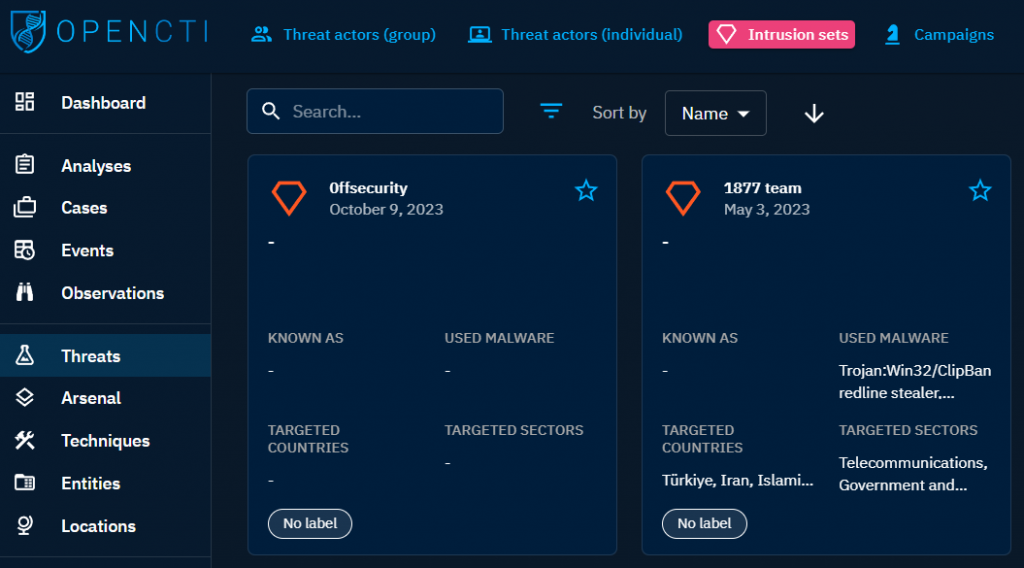

在 Threats 當中有個 Intrusion set,這個可能是比較會關注的到另一個項目。

入侵集(Intrusion set)是網路威脅情報領域的重要概念。它是一組一致的技術和非技術元素,對應於威脅行為者的行為、方式和原因。它對於將多個攻擊和惡意行為與已定義的威脅關聯起來特別有用,即使沒有足夠的資訊來證明攻擊者是誰(不知道實際上是誰,但都使用一樣的技術手法或具有一致的非技術實體)。

通常,隨著對威脅的了解不斷加深之後,你可能會將入侵集與威脅參與者(團體或個人)聯繫起來。威脅參與者也就是Threat actors (Group & Indvidual),同樣也在 Threats 的選項中。

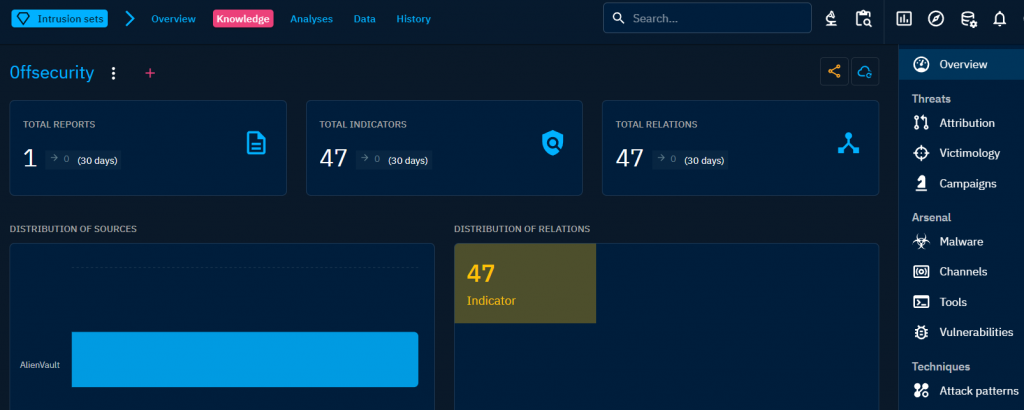

順便這邊補充一下,點選進入 Intrusion set 裡面的項目。可以注意到上方還有 Overview、Knowledge、Analyses、Data、History 可以切換,找到相關聯的數據。在 Knowledge 當中的右側,也可以查看相關聯的威脅、工具、技術、實體。這種分析的操作模式不僅僅是在 Intrusion set,在整個 OpenCTI 當中,查閱各項資料時,通常都可透過類似的方式,進行擴展、關聯性的探索。

在 Threats 當中還有個 Campaigns,這個可能是比較會關注的到另一個項目。

活動(Campaigns)可以定義為「在特定的時間內針對特定的受害者群體發生的一系列惡意活動或攻擊(有時稱為「攻擊波」),這些活動或攻擊與類似的入侵集相關,其特徵是對各種受害者和常見 TTP 使用一種或多種相同的惡意軟體」。

然而,活動是一項調查要素,可能不會被廣泛認可。因此,提供者可能將一系列攻擊定義為一次活動,另一個可能是將攻擊定義為入侵集。一個攻擊活動可以歸因於一個入侵集。

在 Arsenal 當中有紀錄威脅使用的所有惡意軟體(Malware)、傳播通道(Channels)、工具(Tools)、漏洞(Vulnerabilities)。也是一個方便探索跟查閱的區塊。

其他就不多介紹甚麼了,明天會帶大家做幾個非常簡單的範例來玩玩看。

畢竟我也不是這方面(威脅情資&威脅涉獵)的專家,介紹不了甚麼太深或是很實用的內容。

威脅情資(Threat Intelligence)是關於網路威脅與威脅者的資訊,而知道這些資訊有助於減輕可能造成的資安事件與傷害。威脅情資的來源包含公開來源(OSINT)、社群媒體、人工情報、技術情報、或是來自暗網的情報。這些資訊可能包括威脅漏洞、攻擊行為、惡意軟體、網路犯罪組織、工具和其他資安威脅相關的資訊。

當提到威脅情資,其實不單單是指資料,指的就是威脅情資分析,是包含從收集、分析和使用來自各種來源的資訊,用於評估和預測可能對組織產生風險的威脅。

威脅情資在資安領域中扮演了重要的角色,因為它可以幫助組織更好地了解資安風險,並提供有效的對策措施。通過使用威脅情資,組織可以更加積極地預防和應對威脅,以保護其系統和數據免於遭受損害。

威脅情資的是藍隊當中的一門重要應用,藍隊需要負責保護組織資訊安全的團隊,他們可以使用威脅情資來偵測和預防攻擊。SOC(Security Operations Center)是組織內部的資安監控中心,也可以使用威脅情資來協助提高威脅偵測和應對能力。

威脅情資可以根據其來源和使用方式進行不同的分類,例如:

在評估威脅情資時,可以考慮以下因素:

綜合考慮以上因素,可以幫助組織選擇最合適的威脅情資,並更好地應對資安風險。

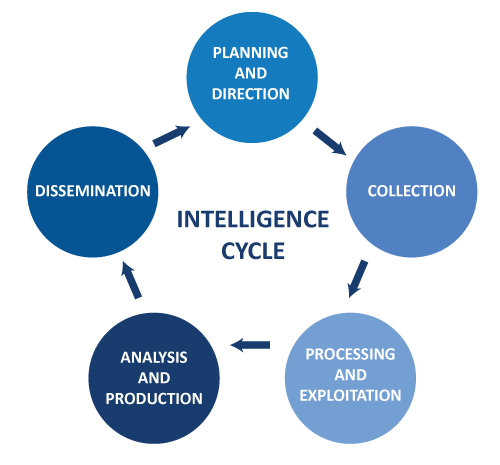

一個典型的 Threat Intelligence 流程

既然提到威脅情資,就一定要提到一下 IOC,應該是可以翻成入侵指標(也看過翻成威脅指標、危害指標、感染指標,但通常只要講 IOC 都會知道),算是資安會滿常聽到的一個詞。不僅僅是做資安分析師,其他資安相關的職務都有可能遇到,所以多了解一下比較好。

IOC 是指那些可以用來檢測或識別系統是否受到威脅或遭到侵犯的特定數據或資訊。IOC 通常用於監控、偵測和對抗威脅行為,例如 MD5、SHA-256、IP、Domain、URL 等。

一般而言,威脅情報分析人員和安全專家會使用這些 IOC 來構建威脅偵測規則,以幫助監控和防禦系統,以確保它們可以快速識別和應對威脅行為。 IOC 在威脅情報共享和合作中也起著重要作用,因為它們可以幫助不同組織之間共享關於最新威脅的資訊,以提高整體安全性。

IOC 的一些相關資訊,通常會在下列的一些平台之間共享:

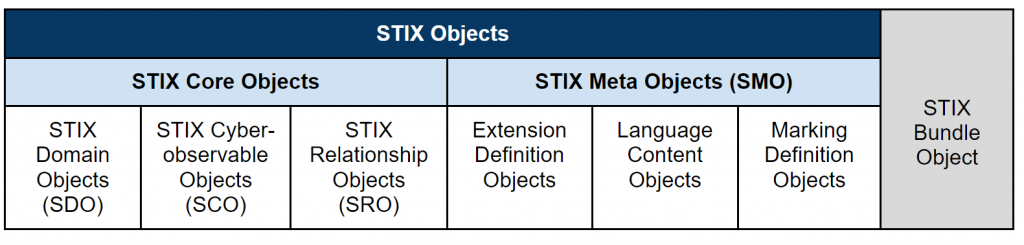

為了要促進這些IOC資訊的共享/收集/分析處理,所以通常會利用一些通用的格式,例如

格式的部分,像是 STIX、TAXII 等等。應該就比較是藍隊或是分析師,或其他相關人員才會接觸到的了。以我自己過去做滲透測試工作的性質來說,就沒有碰到。

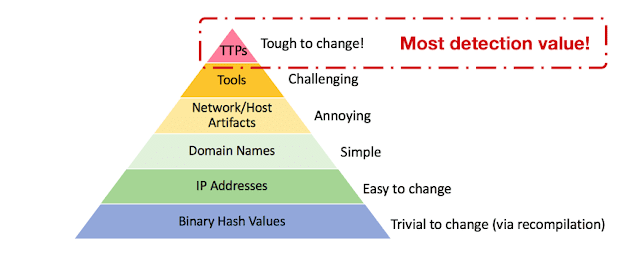

提到了 IOC,就得提到一下 The Pyramid of Pain 以及 TTPs

可以參考下列兩篇文,但其實光看圖片就有點概念了

https://www.netsurion.com/articles/the-pyramid-of-pain

https://detect-respond.blogspot.com/2013/03/the-pyramid-of-pain.html

"痛苦金字塔"(The Pyramid of Pain)是一個安全領域中的概念,用來描述不同類型的威脅情報或威脅指標(IOC)的價值和難以取得程度。該金字塔幫助安全專業人員評估和優化他們的威脅情報搜集和偵測策略,以提高對更高級威脅的防禦能力。

痛苦金字塔通常被描述為一個金字塔結構,從底部到頂部,層層上升,每一層都代表了不同的情報類型,以及它們的價值和難以取得程度。

例如我們可以注意到金字塔的底層,包括 IOC 入侵指標,如惡意檔案的雜湊值、惡意 IP 位址等。因為這些資訊相對容易獲得,而在價值上有限,因為攻擊者可以輕鬆更改這些指標。

在金字塔的上層是TTPs,描述了攻擊者的戰術、技術和程序,包括他們的行為方式、攻擊策略、入侵方法等。這些情報比單純的 IoCs 更具價值,因為它們提供了對攻擊者思維和行動方式的更深入理解。

痛苦金字塔的主要思想是,當安全專業人員依賴於簡單的基礎資訊(IoCs)時,他們的威脅應對能力受到限制,因為攻擊者可以輕易更改這些指標。反之,當他們能夠收集和分析更高層次的情報,如TTPs 和其他情報,他們可以更好地理解攻擊者的行為,並採取更有效的防禦措施。因此,痛苦金字塔幫助組織更好地理解和應對威脅。

威脅情資(Threat Intelligence)和威脅獵捕(Threat Hunting)是資安領域中不同的兩個概念,它們有著不同的定義和功能。

威脅情資是指收集、分析和處理關於威脅行為和漏洞的資訊,以幫助組織瞭解威脅情況,做好威脅應對和預防措施。威脅情資可以來自多種來源,包括公開情報、第三方安全公司報告、暗網情報等,通常是被動式的,等待資訊來源然後進行搜索分析。

而威脅獵捕則是指基於對資安風險的瞭解,進行主動式的防禦,主動搜尋並追蹤已經存在於系統中的潛在威脅行為,目的是早期發現並迅速應對潛在的安全風險,以降低系統被攻擊的風險。威脅獵捕可以採用多種技術手段,如日誌分析、資料探勘、行為分析等,主要是主動式的,即需要安全人員主動搜索和發現。

簡單來說,威脅情資是關於威脅的資訊,而威脅獵捕則是更針對已知或未知威脅進行主動搜尋的行動。雖然它們是不同的概念,但是它們在實際應用中經常被結合在一起,以提高對資安威脅的應對能力。

國內外許多廠商也都有提供威脅情資的解決方案

以下提供一些參考,雖然不完整,但加減可以參考

若有錯誤也歡迎糾正