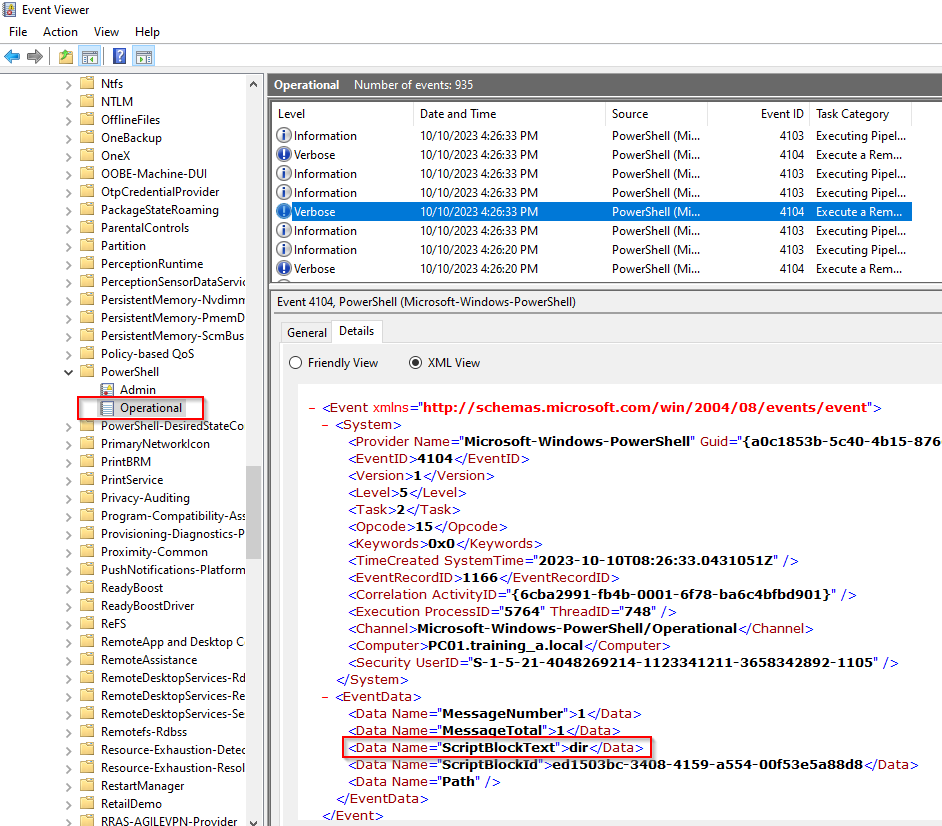

再端點上的防護除了防毒以外,最近流行起EDR,EDR從EventLog、Host設定、dll設定、網路行為、應用程式、記憶體內容等等,其中從Windows EventLog可以看到很多跡象,但很多設定沒有開啟,因為端點數量可能很多,所以要依靠一些工具,將有問題的再回傳

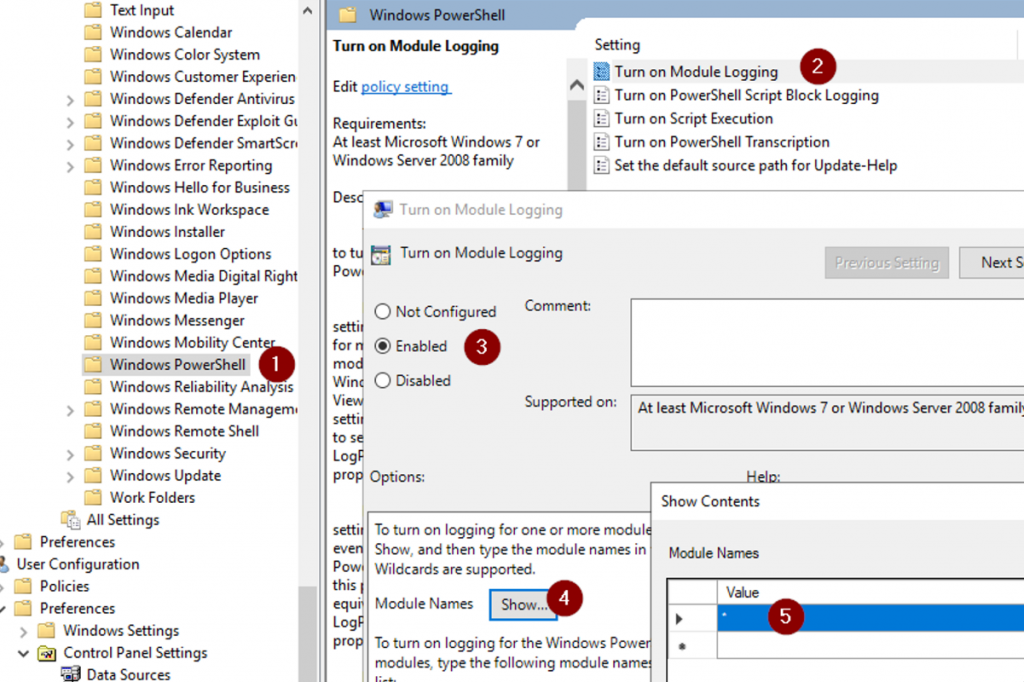

使用Wazuh監控Client powershell操作

Client

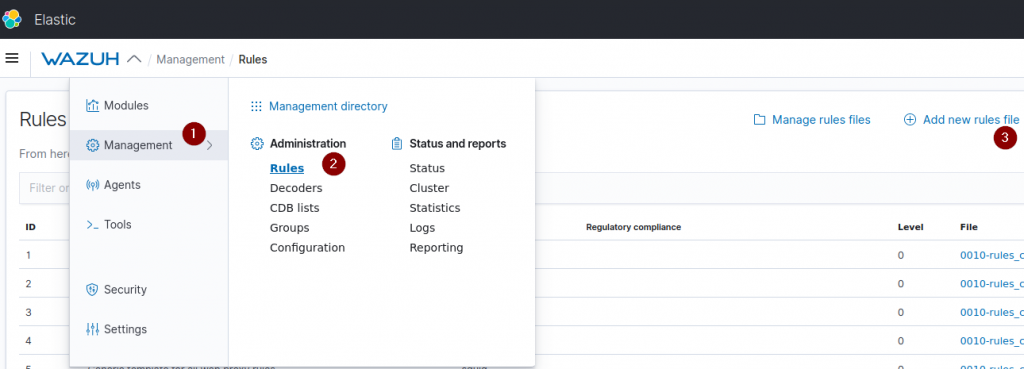

Wazuh

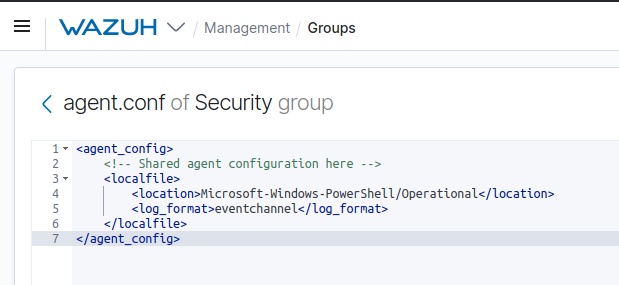

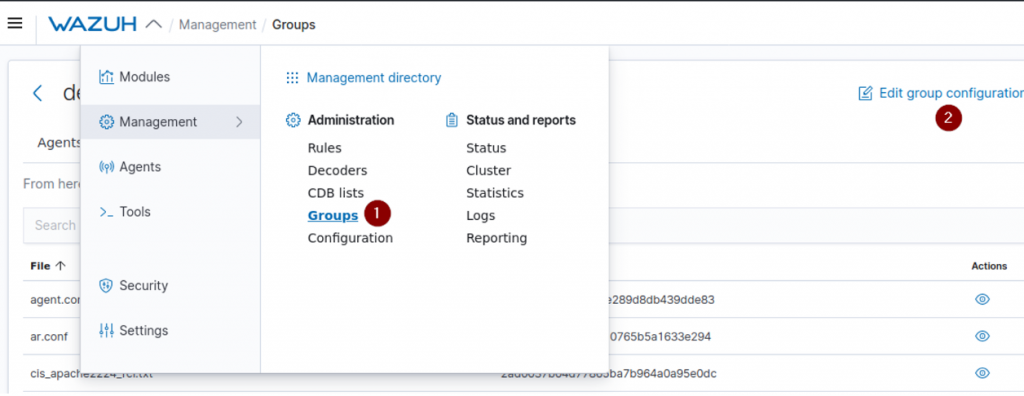

1.新增規則

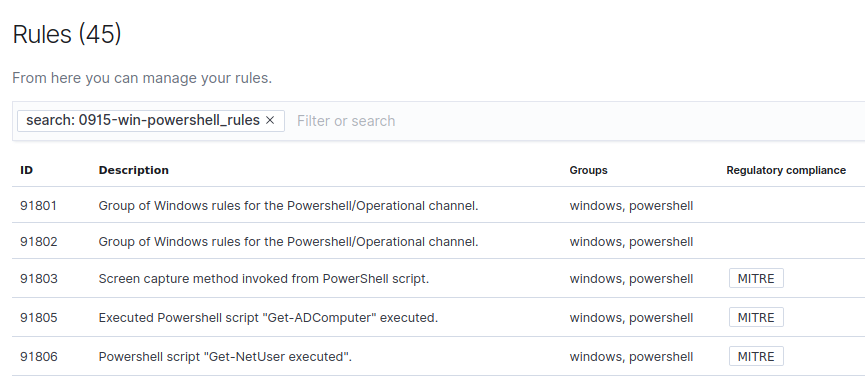

2.群組規則建立

/var/ossec/bin/agent_groups -S -i 001

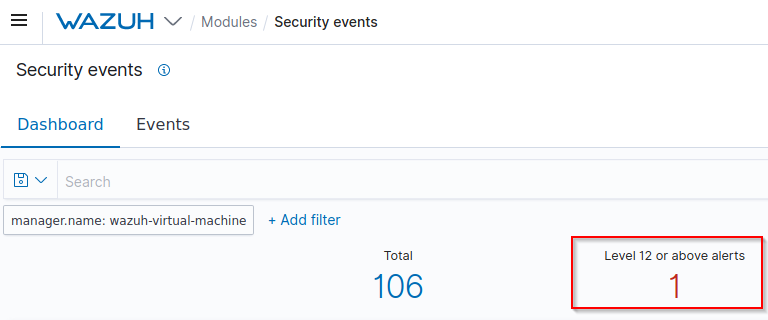

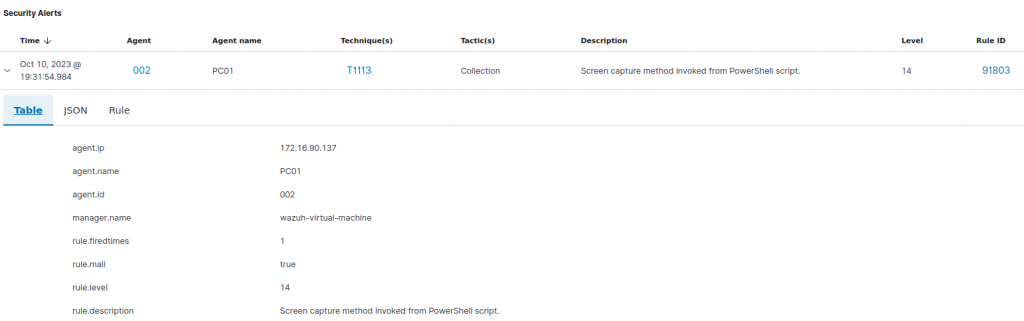

選Level 14的規則

<rule id="91803" level="14">

<if_sid>91802</if_sid>

<field name="win.system.message" type="pcre2">CopyFromScreen</field>

<options>no_full_log</options>

<description>Screen capture method invoked from PowerShell script.</description>

<mitre>

<id>T1113</id>

</mitre>

</rule>

在Client開啟powershell輸入CopyFromScreen,從Powershell呼叫的螢幕擷取(正常使用者不會這樣做)

Powershell為近期駭客最喜歡使用的工具,因為為合法工具難以被防毒阻擋,因此紀錄並控制Powershell的是一個很好的方式。

濫用 PowerShell 的無檔案病毒興起

https://blog.trendmicro.com.tw/?p=50380

研究人員發現幾乎無法偵測到的PowerShell後門程式

https://www.ithome.com.tw/news/153720

wazuh 文件

https://documentation.wazuh.com/current/user-manual/capabilities/log-data-collection/configuration.html

Wazuh | Part 4 : Proof of Concept — Windows Endpoint Part 2of 2

https://medium.com/@huglertomgaw/wazuh-part-4-proof-of-concept-windows-endpoint-part-2of-2-d36b54068972