HTB練習紀錄 — Headless

[Day 2]HTB_Headless(Vulnerability discovery)中,使用 nmap 在http://10.10.11.8:5000/support 路徑底下發現textbox,本次將嘗試對textbox進行漏洞暴露

Script Injection是針對應用程式或網站的注入攻擊,此處使用Script injection中的XSS攻擊。

Vulnerability Exploit

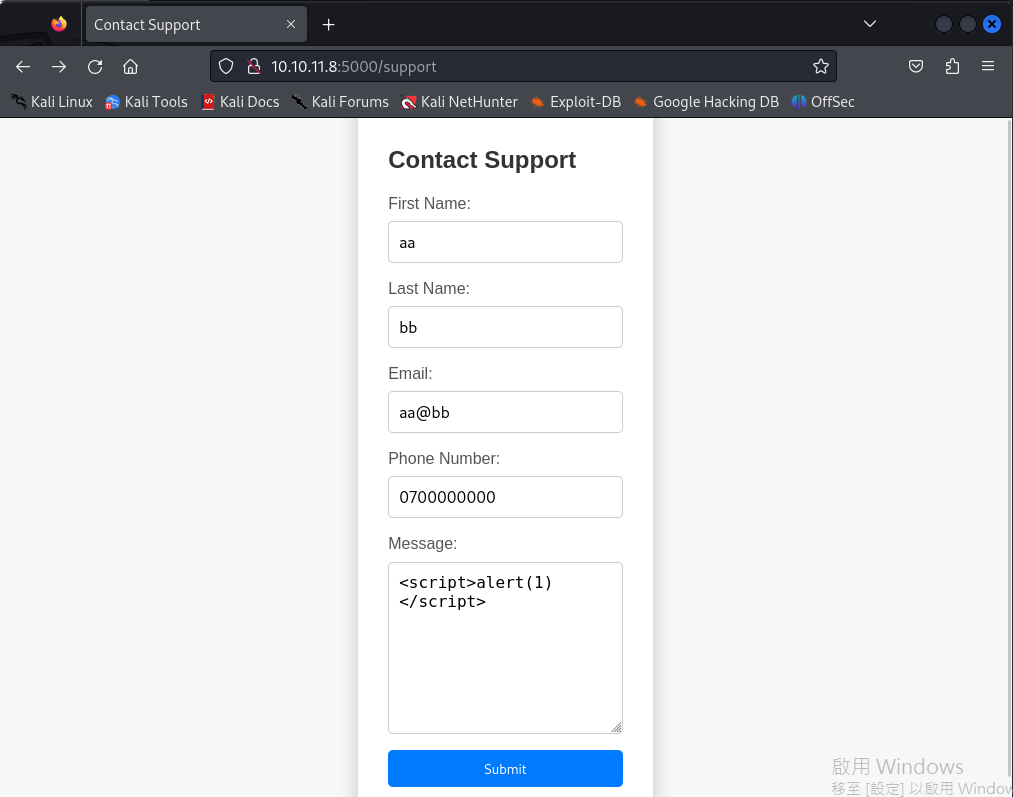

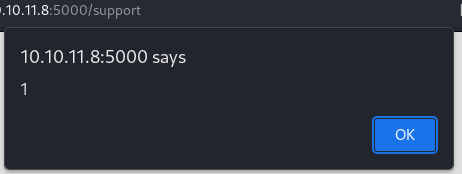

首先可以在firefox中進行簡單的測試,將下列code輸入至Message的textbox中

<script>alert(1)</script>

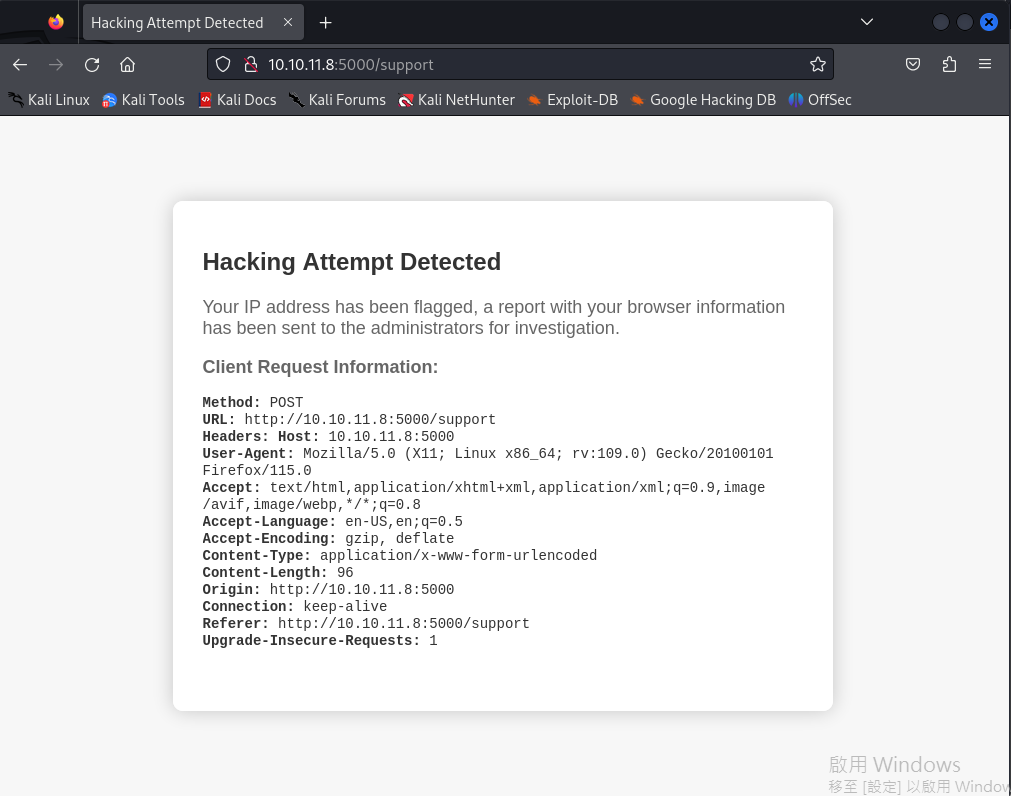

這時會出現"Hacking Attempt Detected"的警告,這代表XSS的攻擊被擋下

看似無法再進行攻擊,但是這邊有一個明顯的破綻...

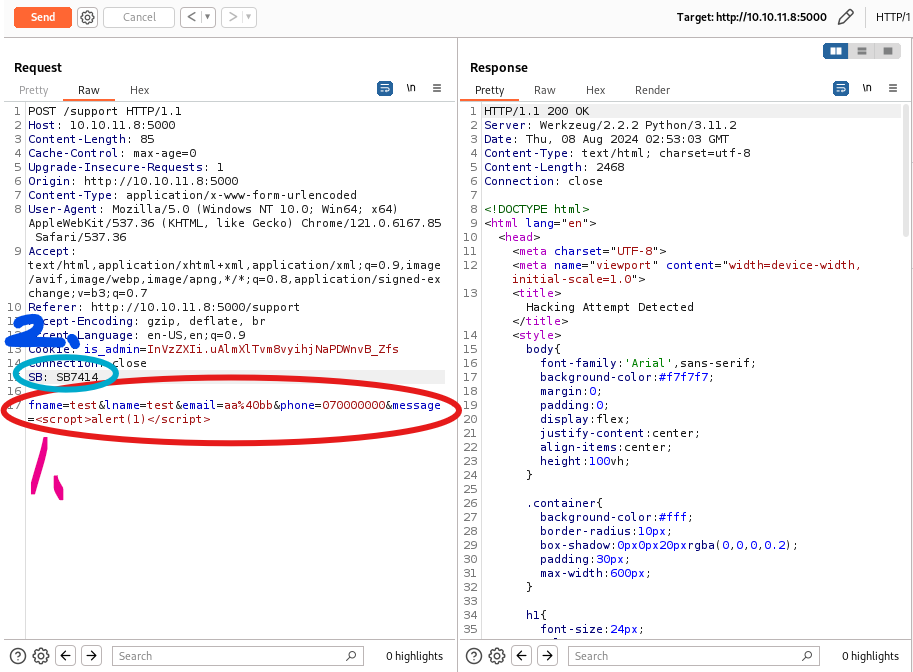

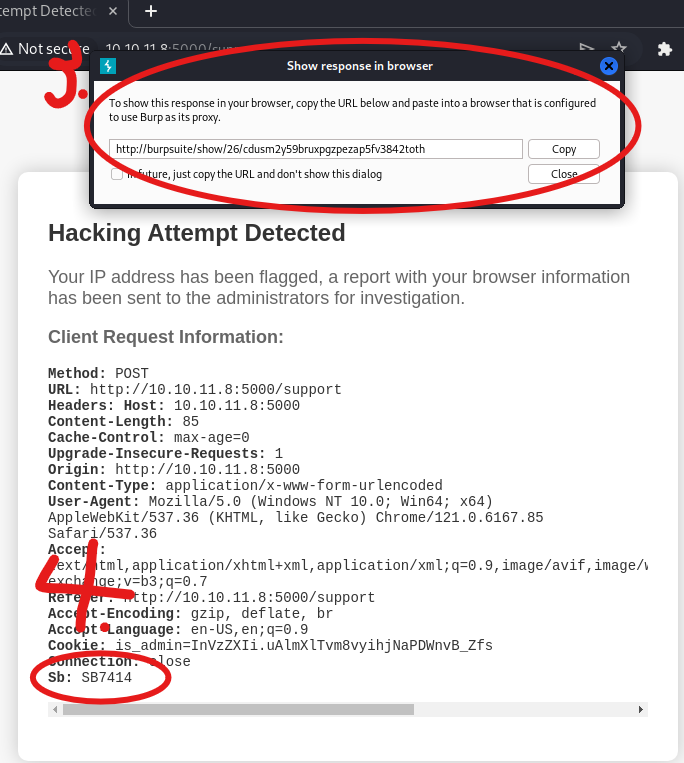

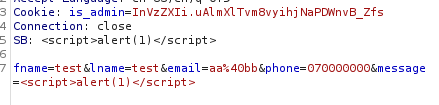

根據[Day 3]HTB_Headless(Burp)的Burp: Repeater功能,嘗試對Client Request Information進行攻擊

<script>alert(1)</script>。如同剛剛對網頁做的,網頁會回傳我們"Hacking Attempt Detected"的警告

<script>alert(1)</script>

<script>alert(1)</script>是什麼? 為何這是攻擊?參考來源:

- Script Injection

[第十一週]資訊安全基礎 — 常見攻擊:跨網站指令碼(XSS)、SQL Injection- HTB_Headless

Headless Hack The Box (HTB) Write-Up