於前一篇Google的講師安排了一門課將網路的基本概念很全面的都提到了一下,但並未太過深入去談到細節,建議讀者還是仔細看過教科書上有系統為準,建議在ip及VLAN網段配置與一些常見的路由器指令也就是CCNA內容熟悉些會較為深入,這門課程偏向透過log來作其它的應用,我們繼續今日的課程安排吧。

於昨日針對網路的常見設備及封包細節及網路七層及各種協定作了解說,今日解說防火牆及VPN及DMZ與子網路畫分與Proxy等內容。

硬體防火牆

軟體防火牆

基於雲端的防火牆

有狀態防火牆(Stateful Firewall)

*追蹤訊息流並主動過濾威脅。

*分析網路流量的特徵和可疑行為,阻止不安全的流量進入網路。

無狀態防火牆(Stateless Firewall)

VPN 的基本概念

VPN 的功能

封裝與加密的工作原理

VPN 的優勢

遠端存取 VPN vs 站點到站點 VPN

遠端存取 VPN:

站點到站點 VPN:

WireGuard VPN 與 IPSec VPN

WireGuard VPN:

IPSec VPN:

CIDR(Classless Inter-Domain Routing) 以下是講師口述內容的重點整理:

課程內容概述

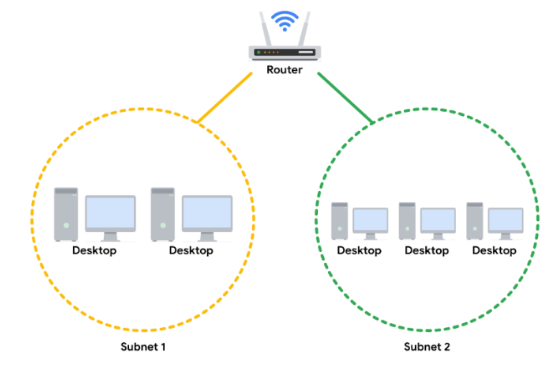

子網路劃分概述

定義:將網路細分為稱為子網路的邏輯群組。

運作方式:將網路位址範圍劃分為較小的子網路,基於設備的 IP 位址和網路遮罩。

優勢:

無類別域間路由(CIDR)

子網劃分的安全優勢

重點

定義 :滿足客戶端請求並將其轉發到其他伺服器的專用伺服器。

位置 :位於網際網路和內部網路之間。

功能 :

* 確定連線請求是否安全。

* 隱藏內部網路的 IP 位址。

* 增加網路安全性。