在這邊跟大家說個抱歉,由於前面幾張規劃不彰導致我發現擠壓到後來的CEH內容,章節較少的只能盡量在同一篇塞

資訊安全的要素

資訊安全是指資訊及基礎設施處於良好狀態,並且盜竊、篡改或中斷資訊和服務的可能性保持在低或可接受的範圍內。資訊安全依賴五個主要要素:機密性、完整性、可用性、真實性和不可否認性。

-

機密性Confidentiality

- 機密性是指保證資訊僅對經授權的人員可訪問。機密性違規可能因不當的數據處理或黑客攻擊而發生。機密性控制措施包括數據分類、數據加密,以及妥善處理設備(如DVD、USB驅動器、藍光光碟)的方式。

-

完整性Integrity

- 完整性是指數據或資源的可信度,防止不當和未經授權的變更,並保證資訊對於其目的來說足夠準確。維護數據完整性的措施可能包括校驗和(由數學函數生成的一個數字,用來驗證數據塊是否未被更改)和存取控制(確保只有經授權的人員能夠更新、添加或刪除數據)。

-

可用性Availability

- 可用性是指保證負責傳遞、存儲和處理資訊的系統在授權用戶需要時可訪問。維護資訊可用性的措施可能包括磁盤陣列(用於冗餘系統)、集群機器、用於對抗惡意軟件的防病毒軟件,以及分散式拒絕服務(DDoS)防護系統。

-

真實性Authenticity

- 真實性是指通信、文件或任何數據的品質保證,即其真實或未被破壞。身份驗證的主要作用是確認用戶是真實的。生物識別技術、智能卡和數字證書等控制手段可以保證數據、交易、通信和文件的真實性。

-

不可否認性Non-Repudiation

- 不可否認性是一種保證,發送者無法否認自己曾經發送消息,接收者也無法否認曾經收到消息。個人和組織使用數字簽名來確保不可否認性。

攻擊類型分類(Attack Type)

被動攻擊(Passive Attacks)

被動攻擊不會篡改數據,涉及攔截和監控目標網路上的網路流量和數據流。示例包括嗅探(sniffing)和竊聽(eavesdropping)。

主動攻擊(Active Attacks)

主動攻擊會篡改傳輸中的數據,或干擾系統之間的通信或服務,從而繞過或侵入安全系統。示例包括拒絕服務攻擊(DoS)、中間人攻擊(Man-in-the-Middle)、會話劫持(session hijacking)和SQL注入(SQL injection)。

近距攻擊(Close-in Attacks)

當攻擊者與目標系統或網路處於物理上的近距離時,進行近距攻擊,以收集、修改或干擾信息的訪問。示例包括社交工程(social engineering)技術,如竊聽(eavesdropping)、肩窺(shoulder surfing)和垃圾挖掘(dumpster diving)。

內部攻擊(Insider Attacks)

內部攻擊涉及利用特權訪問來違反規則或故意對組織的資訊或資訊系統造成威脅。示例包括盜竊實體設備(theft of physical devices)以及植入鍵盤記錄器(keyloggers)、後門(backdoors)和惡意軟件(malware)。

分散攻擊(Distribution Attacks)

分散攻擊發生在攻擊者在硬體或軟體安裝之前進行篡改。攻擊者會在硬體或軟體的源頭或運輸過程中進行篡改。

資訊戰(Information Warfare)

資料來源:iwar.org.uk

資訊戰(Information Warfare 或 InfoWar) 是指使用資訊與通信技術(ICT)來對對手獲得競爭優勢。資訊戰的武器範例包括病毒(viruses)、蠕蟲(worms)、木馬(Trojan horses)、邏輯炸彈(logic bombs)、陷阱門(trap doors)、納米機器與微生物(nanomachines and microbes)、電子干擾(electronic jamming)、滲透攻擊和工具(penetration exploits and tools)。

Martin Libicki 將資訊戰分為以下幾類:

-

指揮與控制戰(Command and Control warfare, C2 warfare):在電腦安全產業中,C2戰指的是攻擊者對其控制的受損系統或網路擁有的影響力。

-

基於情報的戰爭(Intelligence-based warfare):基於情報的戰爭是一種基於感測器的技術,直接腐敗技術系統。根據Libicki的說法,「基於情報的戰爭」是一種設計、保護及否認尋求足夠知識來支配戰場的系統的戰爭。

-

電子戰(Electronic warfare):根據Libicki的說法,電子戰使用無線電電子技術和密碼技術來降低通信能力。無線電電子技術攻擊發送信息的物理手段,而密碼技術則使用比特和字節來干擾信息傳遞的方式。

-

心理戰(Psychological warfare):心理戰是使用各種技術,如宣傳和恐怖手段來使對手士氣低落,試圖在戰鬥中取得成功。

-

駭客戰(Hacker warfare):根據Libicki的說法,這種類型的戰爭目的可以包括關閉系統、數據錯誤、資訊竊取、服務竊取、系統監控、假信息傳遞以及訪問數據。駭客通常使用病毒、邏輯炸彈、木馬和嗅探器(sniffers)來進行這些攻擊。

-

經濟戰(Economic warfare):Libicki指出,經濟資訊戰可以通過阻斷資訊流影響企業或國家的經濟。對於在數位世界中大量進行業務的組織來說,這可能是毀滅性的。

-

網路戰(Cyberwarfare):Libicki將網路戰定義為利用信息系統對個人或群體的虛擬身份進行攻擊。這是所有資訊戰中最廣泛的,包括資訊恐怖主義(information terrorism)、語義攻擊(semantic attacks,類似於駭客戰,但不是破壞系統,而是在保持系統正常運行表象的情況下接管系統),以及模擬戰(simula-warfare,例如,獲取武器僅供展示而非實際使用)。

上述每種資訊戰的形式都包括防禦策略和進攻策略:

-

防禦性資訊戰(Defensive Information Warfare):包括所有防禦ICT資產攻擊的策略和行動。

-

進攻性資訊戰(Offensive Information Warfare):包括對對手ICT資產進行的攻擊。

各類滲透測試流程方法論

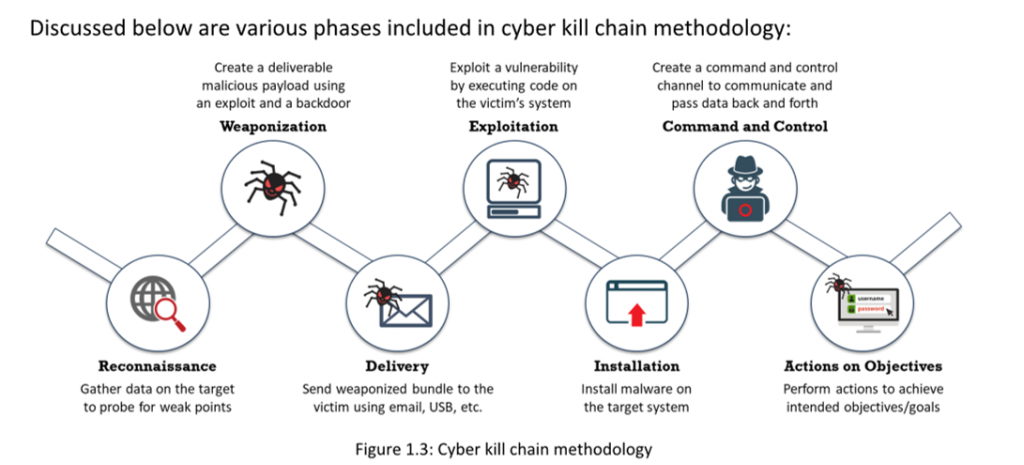

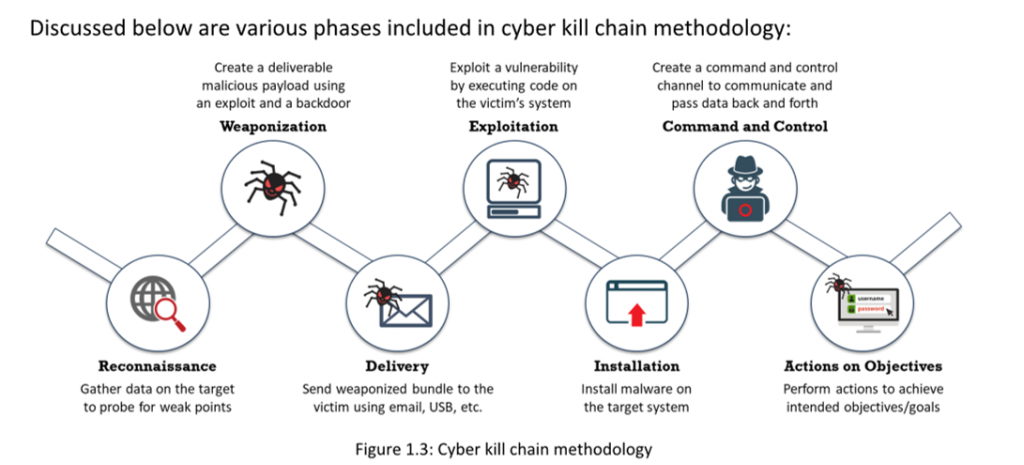

網路殺傷鏈方法論(Cyber Kill Chain Methodology)

網路殺傷鏈方法論(Cyber Kill Chain Methodology) 是一種基於情報驅動的防禦組件,用於識別和防止惡意入侵活動。這一方法論幫助安全專業人員識別對手為實現其目標而遵循的步驟。網路殺傷鏈是一個基於軍事殺傷鏈概念的框架,旨在保護網路空間,並積極增強入侵檢測和應對能力。

網路殺傷鏈配備了七階段的保護機制,用於緩解和減少網路威脅。根據 洛克希德·馬丁(Lockheed Martin) 的說法,網路攻擊可能發生在從偵查到達成最終目標的七個不同階段。對網路殺傷鏈方法論的理解能夠幫助安全專業人員在攻擊的不同階段利用安全控制,防止攻擊成功。此外,它提供了對攻擊階段的更深入了解,幫助安全人員提前掌握對手的技術、戰術和程序(TTPs)。

網路殺傷鏈(Cyber Kill Chain) 的七個階段,根據洛克希德·馬丁的定義如下:

-

偵查(Reconnaissance):

- 攻擊者進行信息蒐集,瞭解目標系統的弱點、網路結構、使用的技術和工具等。這一階段包括主動和被動的調查,如使用網路掃描工具、搜索公開資料或進行社交工程攻擊。

-

武器化(Weaponization):

- 攻擊者將偵查到的漏洞與攻擊工具結合,構建惡意代碼或攻擊方式。通常是將漏洞利用工具(如針對已知漏洞的Exploit)與攻擊載體(如惡意PDF或惡意電子郵件附件)捆綁在一起。

-

投遞(Delivery):

- 攻擊者通過某種方式將惡意代碼或攻擊工具投遞到目標系統。常見的投遞方式包括電子郵件釣魚(Phishing)、惡意網站、USB設備等。

-

利用(Exploitation):

- 攻擊者利用投遞到目標系統的漏洞或惡意軟件執行攻擊行為,入侵系統或網路。這一階段包括漏洞利用、權限提升等操作,目的是進一步控制系統或進入內部網路。

-

安裝(Installation):

- 攻擊者在目標系統中安裝後門或其他惡意軟件,確保能夠持續訪問目標。這些後門程序允許攻擊者在初次入侵後,仍能保持對系統的控制。

-

指揮與控制(Command and Control, C2):

- 攻擊者通過已安裝的後門或其他通信管道,與受感染的系統建立通信鏈路,遠程控制目標系統。這一階段通常使用C2伺服器進行命令的下達和數據的傳送。

-

行動目標(Actions on Objectives):

- 攻擊者最終實施其攻擊目的,這可能包括竊取數據、破壞系統、勒索或持續滲透網路。這一階段是整個攻擊過程的最終目標,也是攻擊者完成的階段。

Tactics, Techniques, and Procedures (TTPs)

Tactics, Techniques, and Procedures (TTPs) 指的是與特定威脅行為者或群體相關的活動模式和方法。

Tactics(戰術)

-

Tactics 是指描述攻擊者從頭到尾執行攻擊的方式的指南。

- 這些指南包括各種資訊蒐集的戰術,以進行初步漏洞利用、權限提升、橫向移動,並部署持續訪問系統的措施及其他目的。

Techniques(技術)

-

Techniques 是指攻擊者在攻擊過程中用來達成中間結果的技術方法。

- 這些技術包括初步漏洞利用(initial exploitation)、設置並維持指揮與控制通道(command and control channels),訪問目標基礎設施,掩蓋數據滲漏的痕跡等。

Procedures(程序)

-

Procedures 是指威脅行為者發動攻擊時遵循的組織方法。

- 根據程序的目標和威脅行為者群體的不同,所採取的行動數量通常會有所不同。

MITRE ATT&CK 框架

資料來源:https://attack.mitre.org

MITRE ATT&CK 是一個全球可訪問的有關對手戰術和技術的知識庫,基於真實世界的觀察建立。ATT&CK 知識庫被用作私營部門、政府以及網路安全產品和服務社群中開發特定威脅模型和方法學的基礎。

MITRE ATT&CK 包含三個戰術和技術的集合,分別是 Enterprise(企業)、Mobile(行動) 和 PRE-ATT&CK 矩陣,每個集合以矩陣形式表示。ATT&CK 企業版包括14個戰術類別,這些類別來自於七階段網路殺傷鏈後期的階段(如漏洞利用、控制、維持和執行)。這為描述入侵過程中可能發生的事情提供了更深入的詳細程度。

入侵分析鑽石模型

入侵分析之鑽石模型(diamond model of intrusion analysis)是以4大元素分析網路攻擊的模型,4大元素包含敵人(adversary)、設施(infrastructure)、能力(capability)、目標(target)。

4大元素的細節包含:

- 敵人(adversary): 敵人從哪邊來?敵人是誰? 幕後主導者/贊助者是誰? 攻擊的動機是什麼?攻擊的時間表和計劃是什麼?

- 設施(infrastructure): 受感染的電腦、C2域名、C2服務器位置、C2服務器類型、C2管理的機制和結構、控制和資料搬運的路徑

- 能力(capability): 攻擊者具備的偵測技術、遞送惡意軟體的方式、會利用的漏洞、可以遠端控制的惡意軟體/後門程式、橫向移動的技巧與使用的工具、竊取資料的技術

- 目標(target): 意圖攻擊的目標、鎖定的目標國家/地區、鎖定的目標產業、鎖定企業哪個部門、鎖定哪種職能的員工、意圖竊取的資料類型

駭客類別Hacker Classes

-

Black Hats(黑帽駭客):

- 擁有超凡計算技術的個人,主要從事惡意或破壞性的活動,也被稱為「破解者(crackers)」。

-

White Hats(白帽駭客):

- 使用其駭客技術進行防禦性工作的人,通常也被稱為安全分析師。他們擁有系統擁有者的許可來進行這些活動。

-

Gray Hats(灰帽駭客):

- 在不同時期既從事攻擊性工作,也從事防禦性工作的個人。

-

Suicide Hackers(自殺式駭客):

- 旨在為某種「原因」破壞關鍵基礎設施的駭客,且不擔心面臨監禁或其他懲罰。

-

Script Kiddies(腳本小子):

- 缺乏技術的駭客,通過運行由真正的駭客開發的腳本、工具或軟體來入侵系統。

-

Cyber Terrorists(網路恐怖分子):

- 具有廣泛技術能力的個人,通常受宗教或政治信念驅動,旨在大規模破壞計算機網路。

-

State-Sponsored Hackers(國家支持的駭客):

- 受政府雇用的駭客,目的是滲透並破壞其他國家的信息系統,竊取機密信息。

-

Hacktivist(駭客行動主義者):

- 透過駭客技術推動政治議程的個人,特別是通過駭入網站並進行破壞或使其癱瘓來達成目的。

-

Hacker Teams(駭客團隊):

- 由技術精湛的駭客組成的聯盟,擁有自己的資源和資金。他們協同合作,進行最先進技術的研究。

-

Industrial Spies(工業間諜):

- 從事企業間諜活動的個人,非法間諜競爭對手組織,專注於竊取機密信息,如藍圖和配方。

-

Insider(內部人員):

- 任何擁有對組織關鍵資產訪問權限的可信任人員。他們利用特權訪問來違反規則,或故意對組織的資訊系統造成損害。

-

Criminal Syndicates(犯罪集團):

- 涉及組織化、計劃性和長期犯罪活動的個人團體。他們通過執行高級網路攻擊非法挪用資金。

-

Organized Hackers(有組織的駭客):

- 惡棍或有經驗的罪犯,使用租借的設備或殭屍網路進行各種網路攻擊,從受害者處盜取資金。

資訊安全各類法律 Information Security Laws and Standards

支付卡產業數據安全標準(Payment Card Industry Data Security Standard, PCI DSS)

支付卡產業數據安全標準(PCI DSS) 是一套針對處理持卡人信息的組織所設立的專有資訊安全標準,適用於主要的借記卡、信用卡、預付卡、電子錢包(e-purse)、ATM卡和POS卡。此標準提供強健且全面的標準和輔助材料,以提升支付卡數據的安全性。這些材料包括規範框架、工具、衡量標準和支持資源,幫助組織確保安全地處理持卡人信息。

PCI DSS 適用於所有參與支付卡處理的實體,包括商家、處理商、收單行(acquirers)、發卡機構(issuers)和服務提供商,還包括所有存儲、處理或傳輸持卡人數據的其他實體。PCI DSS 包括保護持卡人數據的最低要求。

ISO/IEC 27001:2013

ISO/IEC 27001:2013 規範了在組織內部建立、實施、維護以及持續改進資訊安全管理系統(information security management system, ISMS)的要求。

該標準適用於多種不同的使用場景,包括:

-

在組織內制定安全要求和目標:

- 幫助組織制定資訊安全的具體需求與目標,確保資訊資產的安全性。

-

確保安全風險的成本效益管理:

- 透過有效的成本管理來處理安全風險,避免過度投資或不足的資源分配。

-

確保符合法律法規:

- 幫助組織確保其資訊安全流程與現行法律和行業法規相符。

-

定義新的資訊安全管理流程:

-

識別並澄清現有的資訊安全管理流程:

- 識別並清楚地描述當前組織中已實施的資訊安全管理程序。

-

讓管理層確定資訊安全管理活動的狀況:

- 讓組織的管理層能夠掌握資訊安全管理活動的現狀,評估其有效性。

-

實施支持業務的資訊安全:

- 推動能夠促進業務發展的資訊安全措施,確保安全管理與業務運營一致。

-

向客戶提供與資訊安全相關的資訊:

- 為客戶提供有關資訊安全的相關信息,增強客戶信任,確保透明度。

這些用途展示了 ISO/IEC 27001:2013 作為資訊安全管理系統框架,幫助組織有效地應對和管理其資訊安全需求。

健康保險可攜性與責任法案(Health Insurance Portability and Accountability Act, HIPAA)

它通過一系列的規範來確保電子健康數據的安全性、隱私性和一致性,規範了電子交易、隱私保護、安全措施、國家標識符要求以及執行標準。

通用數據保護條例(General Data Protection Regulation, GDPR)

該法規於2018年5月25日生效,是全球最嚴格的隱私和安全法律之一。GDPR對於違反隱私和安全標準的行為會處以高額罰款,罰款額度可達數千萬歐元。

GDPR數據保護原則:

-

合法性、公平性和透明性:數據處理必須合法、公平並且對數據主體透明。

-

目的限制:處理數據時必須有明確的合法目的,並告知數據主體。

-

數據最小化:應僅收集和處理為達到目的所必須的數據。

-

準確性:必須保持個人數據準確並及時更新。

-

存儲限制:只能存儲個人數據在達成指定目的所需的時間內。

-

完整性和保密性:數據處理應確保適當的安全性,包括通過加密來保護數據的完整性和保密性。

-

問責制:數據控制者需對遵守這些原則負責,並能證明其符合GDPR的要求。

以下法案也很重要但是考題較少出的

薩班斯-奧克斯利法案(Sarbanes-Oxley Act, SOX)

該法案於2002年頒布,旨在通過提高公司財務披露的準確性和可靠性來保護投資者和公眾。

數位千禧年版權法案(Digital Millennium Copyright Act, DMCA)

美國的一部版權法,旨在實施世界知識產權組織(WIPO)1996年條約,規定了防止技術保護措施被規避以及版權管理信息被刪除或更改的法律禁令。

聯邦資訊安全管理法案(Federal Information Security Management Act, FISMA)

為聯邦運營和資產的信息資源建立了一個全面框架,確保信息安全控制的有效性,並包含針對信息和系統的分類、安全要求和控制選擇的指導原則。