課程用程式/檔案

1. C2封鎖測試用程式

2. Wireshark

3. Zui (Brim)

4. 封包檔(Lab_pcap.zip)

5. 圖片(IR-Alert.png)

6. 課程資料

1.1 資安院黑名單取得方式

- 國家資通安全通報應變網站下載

- 洽詢所屬上層區縣市網人員來取得

1.2 自我檢測參考工具

- c2工具 dns.exe -o

- c2工具 ping.exe -o

- PingPlotter

共同發現事項及改善建議

2.1 部屬機關構防護阻擋數據

2.2 國立大專院校防護阻擋數據

2.3 改善建議-防護架構參考

實務技巧及經驗分享

3.1 網路惡意活動檢視之封包監聽與分析

Cyber Kill Chain

cyberdefender matrix

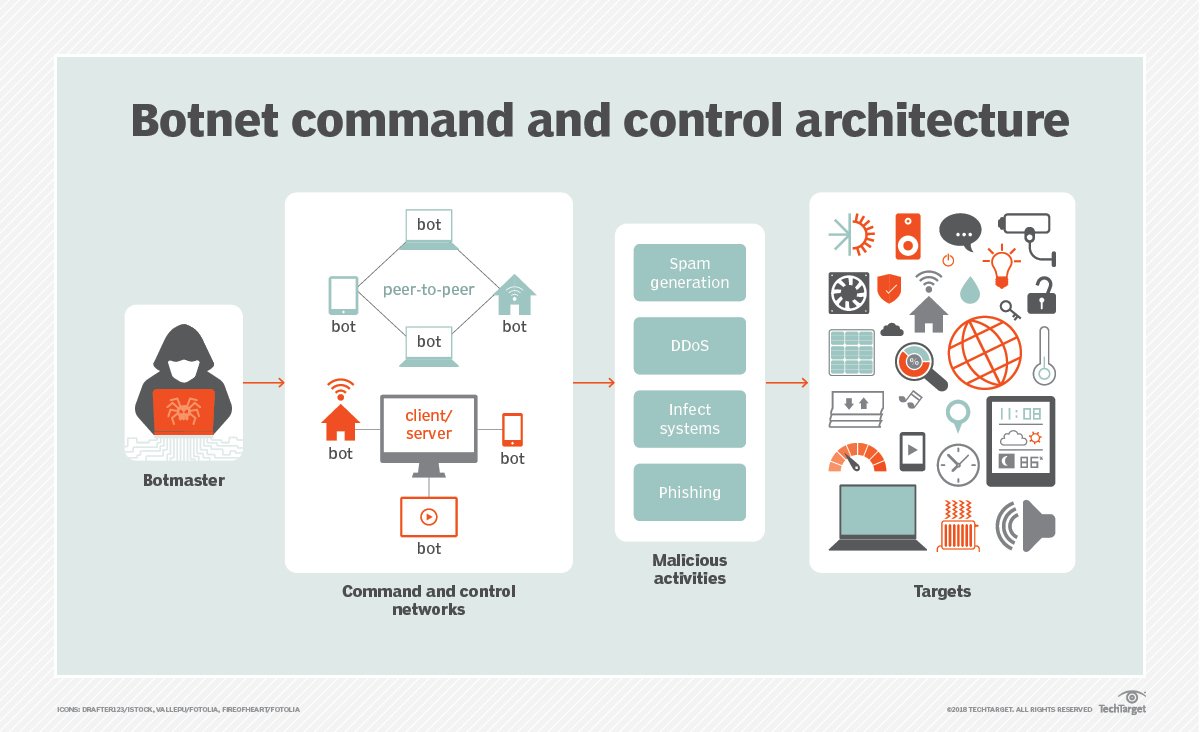

C2基本架構

Botnet C&C 架構

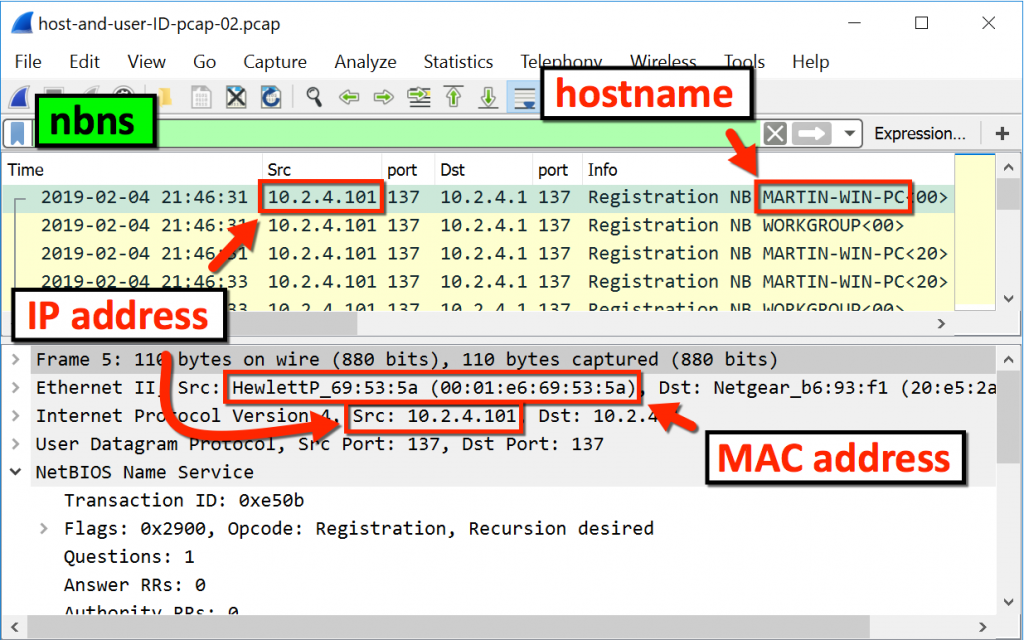

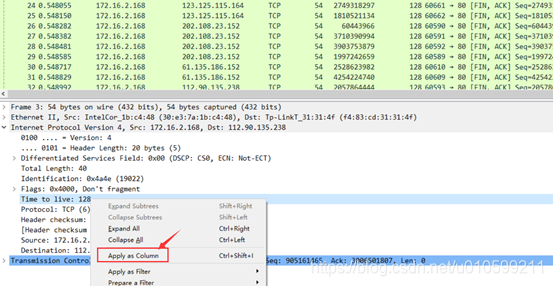

3.2 Wireshark封包分析實作練習

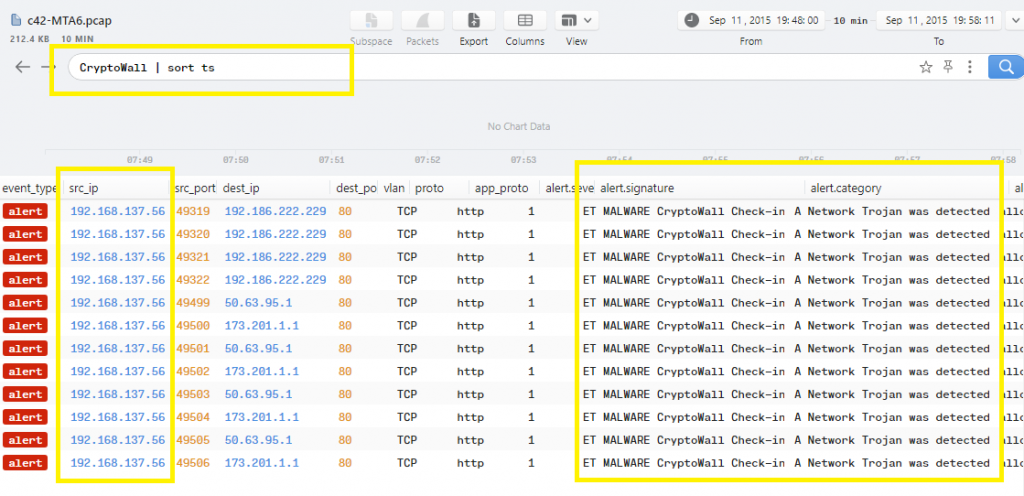

3.3 Zui (Brim) Basic

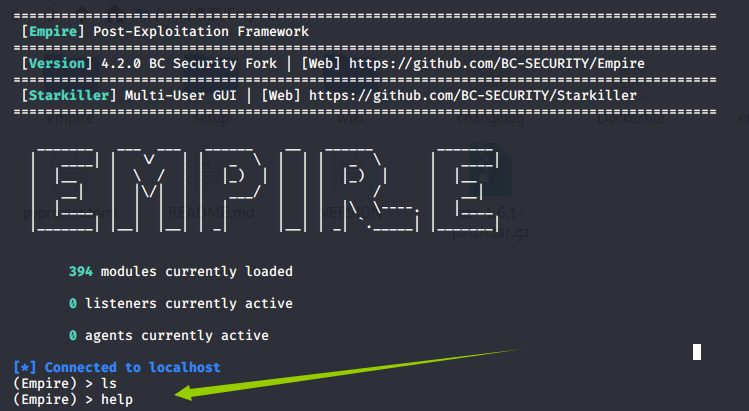

3.4 Common C2 framework

Metasploit | Penetration Testing Software

3.5 Empire C2封包監聽與分析

Empire staging

3.6 C2 Persistence分析

3.7 實際C2案例封包分析

2018-10-08 - QUICK POST: TRICKBOT SAT75 INFECTION WITH POWERSHELL EMPIRE TRAFFIC

3.8 惡意流量分析Lab 實作

3.9 實際資安事件分析與應用

課後參考資料

Malware Traffic分析網站

● https://www.malware-traffic-analysis.net/

Lab練習網站

● https://cyberdefenders.org/blueteam-ctf-challenges/83#nav-questions

TACert 個案分析報告

● https://cert.tanet.edu.tw/prog/opendoc.php?id=2016072611072626978126172626747.pdf