導讀

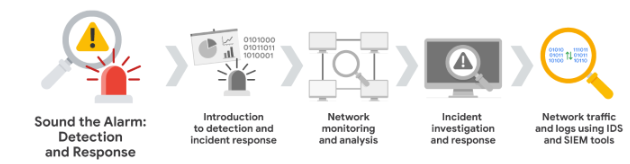

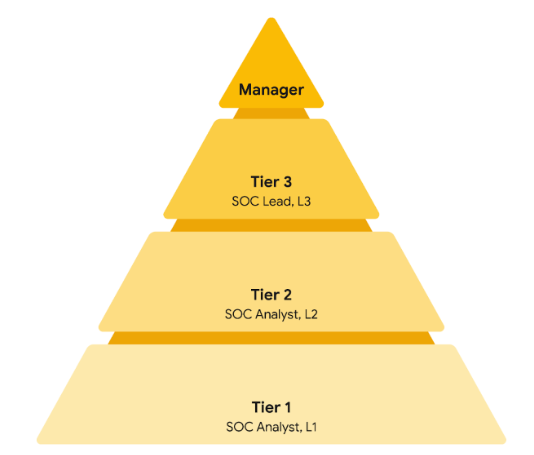

接下來進入到了第六門課程-拉響警報與回應,主要了解回應生命週期並練習使用工具來偵測和回應網路安全事件。

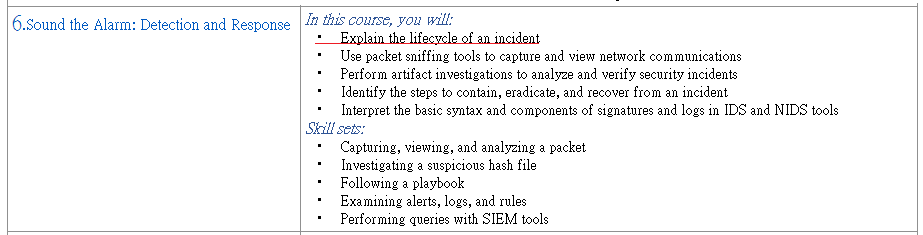

本課程安排

模組 1:偵測與事件回應簡介

我們將向您介紹偵測和事件回應,以及事件回應過程中涉及的步驟。您還將探索網路安全專業人員如何驗證和回應惡意威脅。

模組 2:網路監控與分析

您將了解網路監控的重要性以及如何了解網路流量。然後,您將探索如何使用網路協定分析器工具(通常稱為資料包嗅探器)。特別是,您將嗅探網路並分析資料包是否有惡意威脅。您還將編寫過濾命令來分析捕獲的資料包的內容。

模組 3:事件調查與回應

您將了解事件偵測、調查、分析和回應階段的各種流程和程序。然後,您將使用調查工具分析可疑文件雜湊的詳細資訊。您還將了解文件、證據收集、分類流程等的重要性。

模組 4:使用 IDS 和 SIEM 工具的網路流量和日誌

您將探索日誌及其在 IDS 和 SIEM 工具中的作用。您將了解這些系統如何運作以協助網路安全團隊監控系統並偵測惡意活動。您還將了解一些 IDS 和 SIEM 產品,並練習使用工具執行查詢。

今日內容

今日內容安排會先解說用何方式透過之前python及SQL將內容抓出後,該如何將暴險的方式通知管理人員。所以得先定義事件的內容,及這些事件的層級與通報給哪些角色。

安全攻擊的趨勢與挑戰

- 安全攻擊呈上升趨勢。

- 每週都會發現新的漏洞被利用。

- 無論組織準備得如何,安全攻擊發生時可能仍會出現問題。

- 安全事件的來源可能是:

- 需要依賴安全專業人士有效應對這些事件。

- 以下工具為抓取及解析封包常用的軟體:

-

tcpdump

-

Wireshark

-

Suricata

-

Splunk

-

Chronicle

事件的回應與操作

事件回應團隊

-

團隊組成與目標

-

跨職能團隊:包括安全專業人員、法律團隊、公關團隊等。

-

目標:

- 有效管理安全事件。

- 提供回應與恢復服務。

- 防止未來事件發生。

-

角色與職責

-

團隊名稱與結構

-

名稱多樣性:CSIRT、IHT、SIRT 等。

-

結構靈活:可與 SOC 合併,角色名稱可變。

-

共同目標:

事件回應流程(簡述)

-

事件識別:安全分析師發現異常。

-

事件評估:確定事件嚴重性。

-

事件響應:技術領導指導,協調各方資源。

-

事件恢復:修復系統,恢復正常運作。

-

事件總結:學習經驗,改善未來回應。

結論

事件回應團隊是一個跨職能的團隊,負責管理和響應安全事件。團隊成員各司其職,共同合作,以確保組織在發生安全事件時能夠快速、有效地做出反應。

進一步探討

若您需要更詳細的資訊,可以針對以下方面提出問題:

- 事件回應的各個階段:例如,事件識別、遏制、根除、恢復等。

- 不同角色的具體職責:例如,安全分析師、技術領導、事件協調員。

- 事件回應流程中的工具和技術:例如,SIEM、SOAR、EDR。

- 事件回應的最佳實踐:例如,制定事件回應計劃、定期演練等。

事件的定義與範例

-

事件定義(根據 NIST):

- “實際或即將發生,且在無合法授權下危害資訊機密性、完整性或可用性的事件。”

- 所有安全事件都是事件,但並非所有事件都是安全事件。

-

事件範例:

- 使用者嘗試登入郵件帳戶失敗並請求重置密碼,成功後更改密碼。

- 這是一個可觀察的事件,系統記錄了密碼重設請求,且無違反安全策略。

-

安全事件範例:

- 惡意行為者非法修改帳戶密碼,這不僅是事件,還是違反安全政策的安全事件。

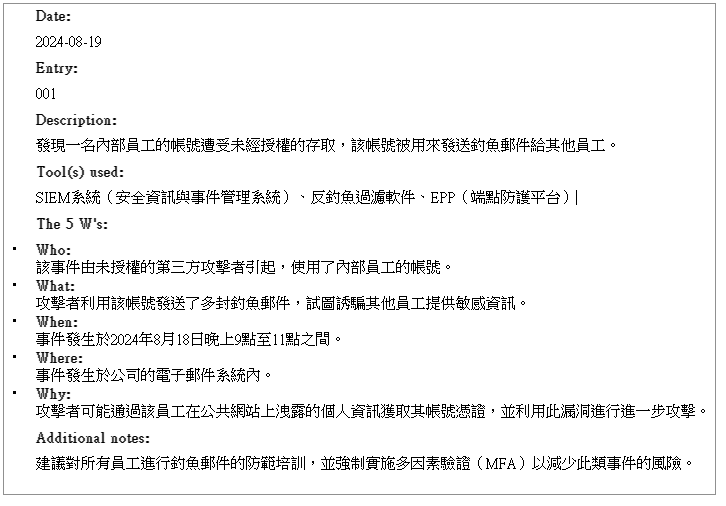

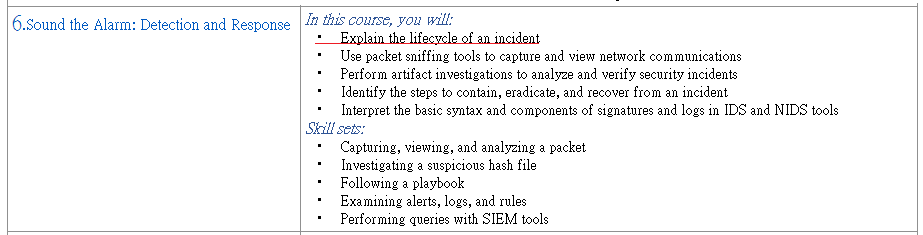

事件調查與記錄

-

事件調查的關鍵訊息:

- 5W:事件的始作俑者、發生的時間、地點、原因及發生的事件。

-

事件處理程序日誌:

- 分析師應詳細記錄事件調查過程,確保在寫最終報告時能夠方便參考。

- 在課程中,您將使用自己的事件處理程序日誌來記錄事件的細節。

NIST 事件回應生命週期

-

四個階段:

事件回應團隊 (CSIRT) 角色

-

CSIRT 組成:

- 包含受過事件管理訓練的安全專業人員。

- 涉及跨部門的協作,例如人力資源、公共關係、IT、法律等。

-

CSIRT 中的核心角色:

-

安全分析師:

- 持續監控環境中是否有安全威脅。

- 分析和分類警報、進行根本原因調查、升級或解決警報。

-

技術負責人:

- 管理事件回應的技術層面,確定根本原因、遏制與消除威脅。

- 與其他團隊協作,優先考量業務運行。

-

事件協調員:

- 與非安全部門協作,保持溝通管道暢通,確保事件處理的進度與透明度。

-

其他角色:

- 視組織而定,可能包含通訊主管、法律主管、規劃主管等。

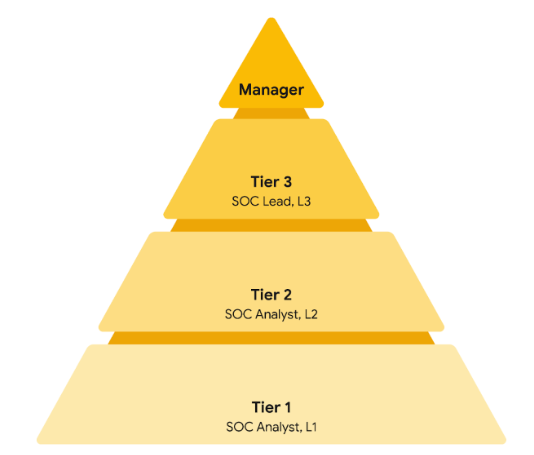

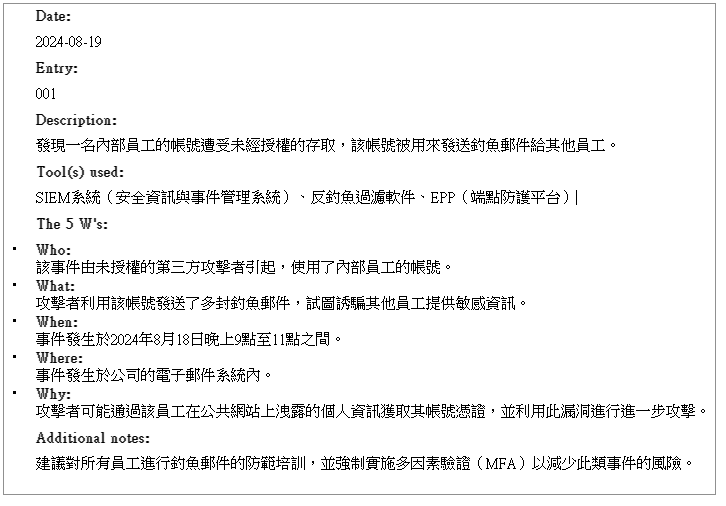

安全營運中心 (SOC)

-

SOC 的功能:

- 專門監控網路、系統和設備,確保抵禦安全威脅或攻擊。

- 負責藍隊活動,如網路監控、分析和事件回應。

-

SOC 中的角色:

-

1 級 SOC 分析師 (L1):

-

2 級 SOC 分析師 (L2):

- 負責進一步調查 L1 升級的警報,並配置與完善安全工具。

-

3 級 SOC 領先 (L3):

- 負責管理團隊運作,探索進階檢測技術並向 SOC 經理匯報。

-

SOC 經理:

- 負責招募、培訓 SOC 團隊,並向高層傳達調查結果。

-

其他 SOC 專門角色:

-

法醫調查員:負責收集、分析數位證據。

-

威脅追蹤者:使用威脅情報偵測與防禦新興網路威脅。

注意事項

- CSIRT 和 SOC 的組織結構與運作模式會依據組織的不同而有所變化。

事件回應計劃

為什麼需要事件回應計劃?

-

快速、有效地回應事件:

- 當資料外洩、DDoS 攻擊或勒索軟體等事件發生時,能迅速採取行動。

-

符合法規要求:

-

提供一致的流程:

- 確保團隊在面對不同事件時,都能按照既定的流程進行處理。

事件回應計劃的內容

-

事件回應程序:

-

系統資訊:

-

其他文檔:

事件回應計劃的特點

-

客製化:

-

靈活性:

事件回應計劃的重要性

-

定期審查與測試:

-

目的:改善計劃並發現缺失。

-

方式:桌面演練、模擬演練。

-

原因:確保團隊熟悉流程並滿足監管要求。

日誌紀錄

事件處理程序的日誌

事件的 5 W

-

事件的 5 W:

- 包括事件的 人物、事件、地點、時間 和 原因。

- 這些是日誌記錄的基本要素。

文檔的重要性與類型

-

文檔的定義:

- 文檔是任何形式的記錄,如音訊、數位、手寫指令、甚至視訊。

- 每個組織根據需要制定自己的文檔實踐,沒有固定的行業標準。

-

文檔的類型:

- 包括行動手冊、事件處理者的日誌、政策、計劃和最終報告。

- 組織可根據需求和法律要求調整文檔,新增、刪除或合併不同類型的文檔。

文檔的有效性

-

產品手冊的例子:

- 當用戶無法從手冊中獲得幫助時,可能是因為文檔不清晰、視覺效果不佳或佈局混亂。

- 無效的文檔會增加不確定性和混亂。

-

有效文檔的重要性:

- 在安全事件發生時,清晰、準確的文檔能減少不確定性與混亂,幫助團隊迅速做出反應。

常見的記錄工具

-

文字處理工具:

- 如 Google Docs、OneNote、Evernote 和 Notepad++。

-

票務系統:

-

其他工具:

未來的文檔實踐

-

事件處理程序的日誌:

入侵偵測系統 (IDS)

家庭入侵感應器的比喻

假設您安裝了家庭入侵安全系統,感應器安裝在每個門窗。

感應器發送聲波,當物體接觸到聲波時,聲波反彈觸發警報,通知您偵測到入侵。

IDS 工作原理

IDS 的工作方式類似於家庭入侵感應器。

- 它監控應用程式、系統和網路活動,並對可能的入侵發出警報。

- IDS 收集並分析系統資訊以發現異常活動,並通知相關人員和管道。

入侵預防系統 (IPS)

珠寶店面感應器的比喻

假設一個珠寶店面安裝了窗戶感應器,當感應器偵測到窗戶玻璃碎裂時,會觸發鋼製捲門自動更換破碎的窗戶,防止未經授權進入。

IPS 功能

IPS 具備 IDS 的所有功能,並能執行進一步的防禦措施。

IDS 和 IPS 工具

具有雙重功能的工具

許多工具可以同時執行 IDS 和 IPS 的功能。

一些流行的工具包括:

-

Snort

-

Zeek

-

Kismet

-

Sagan

-

Suricata

接下來的課程將深入探討 Suricata。

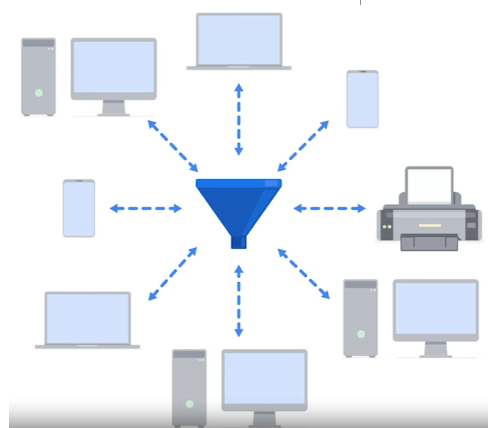

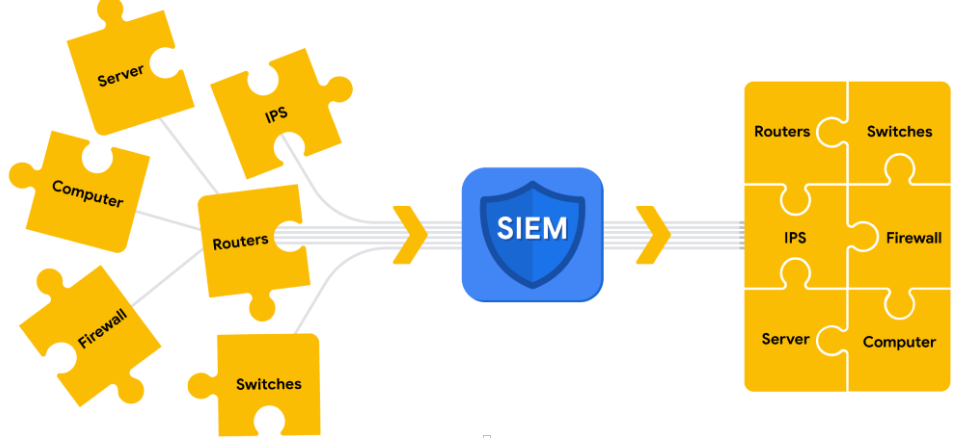

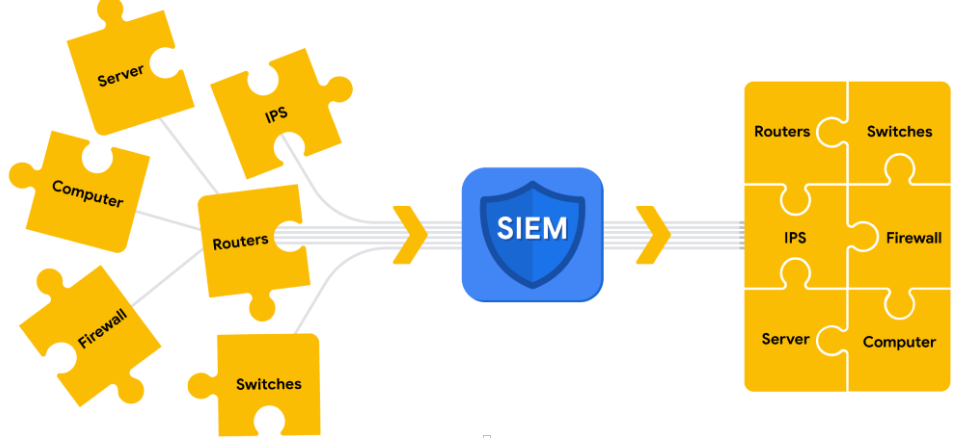

SIEM 技術概述

之前,您了解了 SIEM 流程。在本文中,將詳細介紹此流程以及為什麼 SIEM 工具是事件偵測和回應的重要組成部分。回顧一下,安全資訊和事件管理 (SIEM) 工具是一種收集和分析日誌資料以監視組織中關鍵活動的應用程式。SIEM 工具可協助安全分析師執行日誌分析,這是檢查日誌以識別感興趣事件的過程。

SIEM 優勢

SIEM 工具收集和管理可在調查期間使用的安全相關資料,並且具有多項優勢:

-

存取事件資料:SIEM 工具提供對網路上發生的事件和活動資料的訪問,包括即時活動。能夠收集來自數百個不同系統和設備的資料。

-

監控、偵測和警報:SIEM 工具實時監控系統和網路,使用偵測規則分析資料以識別惡意活動。如果符合規則,則產生警報通知安全團隊。

-

日誌儲存:SIEM 工具可以充當資料保留系統,提供對歷史資料的存取,資料保留期限可根據組織需求設定。

SIEM 流程

SIEM 流程由三個關鍵步驟組成:

-

收集和匯總數據

-

標準化數據

-

分析數據

這些步驟幫助組織利用 SIEM 工具來收集、組織並分析來自不同來源的安全事件資料,提升識別和減輕潛在威脅的能力。

收集和匯總數據

SIEM 工具從多個來源(如防火牆、伺服器、路由器)收集日誌資料。這些日誌記錄時間戳記、IP 位址等事件詳細資訊。日誌資料被匯總到一個集中位置,方便後續的分析和檢查。

範例日誌:

經過解析後的格式:

- 主機 = 伺服器

- 進程 = sshd

- 來源用戶 = nuhara

- 源 IP = 218.124.14.105

- 來源連接埠 = 5023

標準化數據

由於 SIEM 工具收集來自多個不同來源的資料,這些資料必須被轉換為單一格式,便於處理。例如,防火牆日誌的格式可能與伺服器日誌不同,SIEM 工具將原始資料轉換為易於搜尋的結構化格式。

分析數據

完成資料收集和標準化後,SIEM 工具會分析這些資料。透過規則和條件,SIEM 工具能夠識別潛在的威脅,並發送警報給安全團隊。此外,分析還涉及相關性,即比較多個日誌事件以識別潛在安全威脅的常見模式。

SIEM 工具

常見的 SIEM 工具有:

-

Splunk

-

IBM QRadar

-

ArcSight

-

LogRhythm

-

AlienVault