0到1現在剛好一半,請看Day 14我其實很自信的感覺收集了許多工具,至少可以算是腳本小子了吧!套一句很老梗的話「理想很美好,現實很骨感。」,今天主要介紹我在Hitcon的所學。

Bug hunters可說是Google的抓漏入口網站,整合了Google、Android、Chrome、Google Play與濫用等各式的抓漏專案,也帶來了單一的提交格式,簡化與統一提交漏洞的流程。

Lays 在 HITCON 2022 演講中的『從 Binary Researcher 到 Bounty Hunter 的致富之路』。這是一篇非常有趣的心路歷程,並且提供了一些寫報告的實用心得。

—來自駭客花生醬發佈於駭客花生醬的沙龍 https://vocus.cc/article/65a37e86fd89780001dbb7ab

這裡我幾乎都是花時間在漏洞和獎勵計畫這兩項上面閒逛,有些人會把挖掘出來的方式寫得很詳細,這是個偷學技術的好地方。

既然我自覺前面累積的SOP已經相當豐富了是不是該拿甚麼來測試一下!我直接就從獎勵計畫開始找起,5月的時候同時有台水和台電兩組,記得SOP:

rhost='目標IP'

然後就沒有然後了😮

附表十 資通系統防護基準修正規定

簡單說就是會把這些惡意行為擋住就算了,還會把你的IP鎖起來15分鐘連該機關的網頁都開不起來。單單用nmap開始掃描就被阻擋了,那我們的SOP還有用嗎?我們還是先來看一下規則。

一、活動訊息公告

本公司的漏洞懸賞活動即日起開跑,歡迎各方好手熱情參與!

參賽資格: 持有本國國民身分證者即可參加本次活動。

活動時間: 自2024/05/01起至2024/07/31止

如遇緊急狀況,本公司得單方面終止活動,並公告於活動網頁,恕不另行通知。

二、通報流程

請您發現漏洞後依據規範(詳見第三點第(一)項)書寫並寄至bugbounty@taipower.com.tw。

本公司將於7個工作天內回覆您並根據漏洞嚴重性儘速修正問題(一般性漏洞約3個月內會修正完成)。

漏洞修正完成後將通知您協助複測。

請依據規範書寫複測報告並寄至bugbounty@taipower.com.tw (詳見第三點第(二)項)。

根據您提交的通報審核獎金額度(詳見第四點第(三)項)後匯款至您的帳戶。

三、 通報規範

通報請包含以下內容:(倘若檔案壓縮後超過12Mb ,請切割檔案批次寄出)

(一) 漏洞報告規範:

姓名

電話

聯絡郵件

學校/公司名稱

職稱

IP位址

探測網址

概念性驗證(PoC)說明:請提供可重現漏洞之詳細過程,以利本公司驗證並重現,如詳細記錄:使用之工具、攻擊字串等

修補建議

(二) 複測報告規範:

複測驗證過程:請提供截圖等相關佐證

複測結果

(如未通過複測)修補建議

(一)活動訊息公告

| 類型 | 目標 | 行動作業平台 |

|---|---|---|

| 本公司全球資訊網 | https://www.water.gov.tw/ | |

| 本公司行動應用 APP | 台灣自來水 APP iOS:https://apps.apple.com/us/app/%E5%8F%B0%E7%81%A3%E8%87%AA%E4%BE%86%E6%B0%B4/id1546429022 Android:https://play.google.com/store/apps/details?d=tw.gov.water.twcmobile | iOS/Android |

(三)通報流程

1.請您發現漏洞後依據規範書寫並寄至 wica@mail.water.gov.tw

2.本公司將於 7 個工作天內回覆您並根據漏洞嚴重性盡速修正問題

(一般性漏洞約 2 個月內會修正完成)

3.漏洞修正完成後將通知您協助複測

(四)通報規範

通報請包含以下內容:(倘若檔案壓縮後超過 15MB,請切割檔案批次寄出)

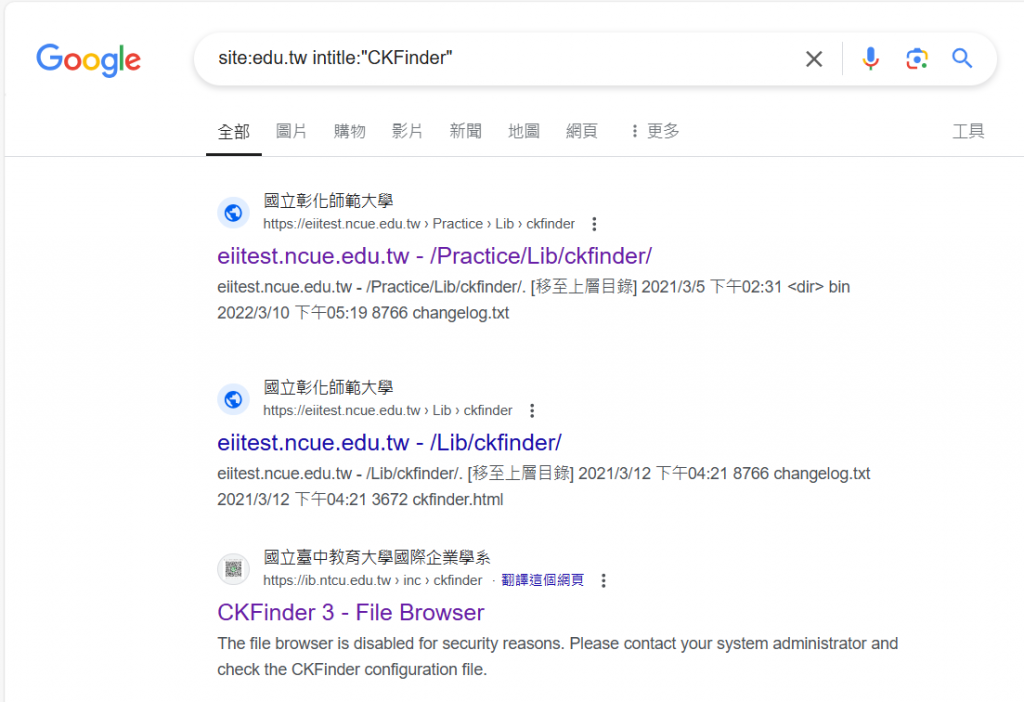

谷歌大神這時候又降臨了,起手式nmap被封鎖以後這時候的我真的不知道該怎麼走下一步,當然後面我曉得可以用pip install beautifulsoup4,腳本小子的下一步就是捨棄腳本自己開發工具(不過這個時候我還不知道🤦♂️)。因為這些工具都有特徵值,已經像notepad++反射性地就會知道這是文字編輯,Day 14有整理但沒有特別介紹的Shodan也是一個大家知道的漏洞搜尋引擎,難道forti他們不知道不會特別把它擋下來嗎?

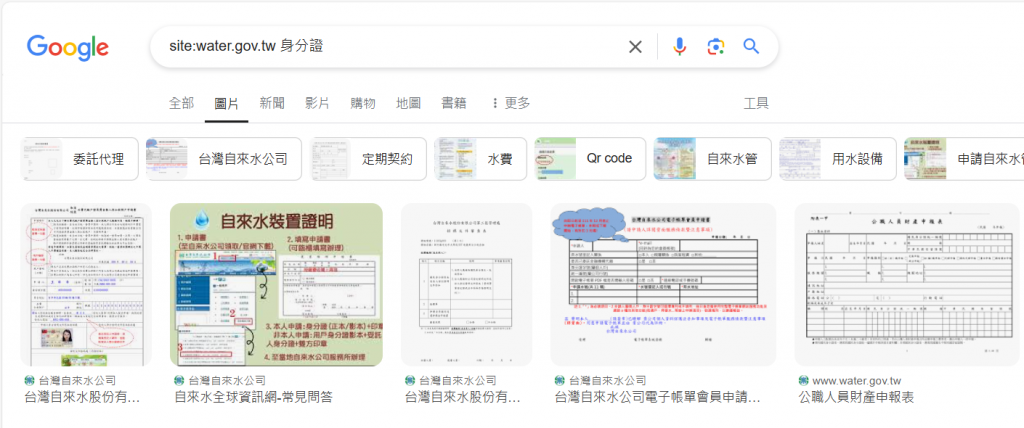

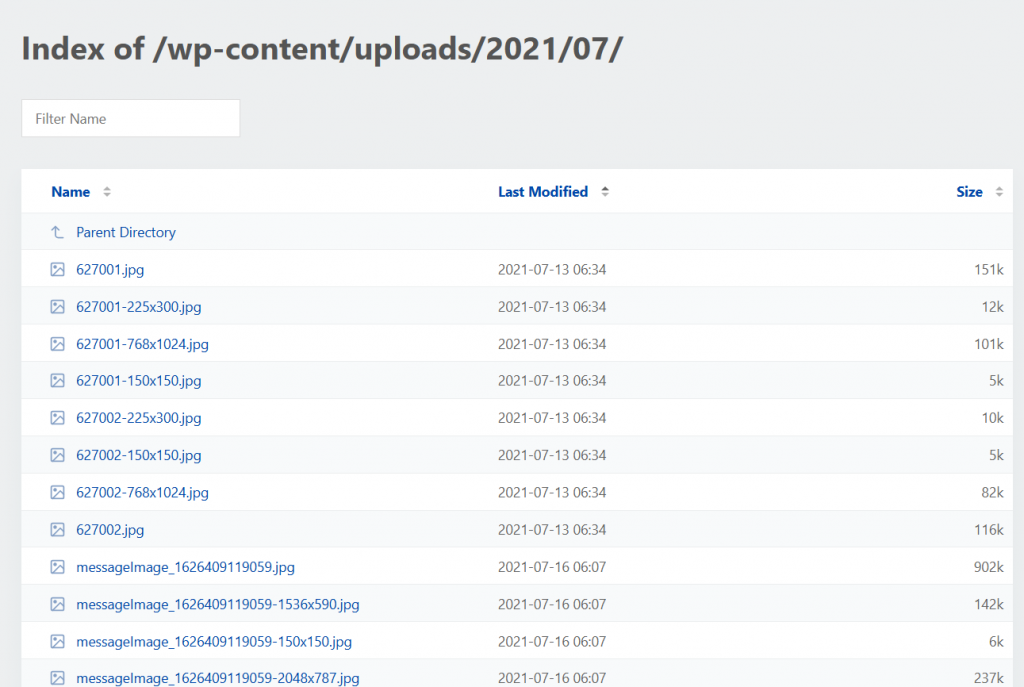

我就是這樣不小心靠著Google找到了身分證字號檔案拿到了一張感謝狀,真的對他們非常不好意思,這是2024/09/23搜尋的結果所以檔案已經被撤除了。但按照Day 13分享同樣的作法找找gov.tw不小心又有一些怪怪的東西跑出來(很像可以用wpscan試試看)。不過這樣真的很沒有成就感,畢竟從農曆年開始時間已經過了4個月,才這樣😢,只能花時間慢慢去敲出來。所以,我只能給現在的自己0.5分。

有意思,把這個關鍵字放到google搜尋看看,這招叫做Google Hacking。結果找到的還不少

我們逛一下公開漏洞列表用戶所提交的漏洞列表。看到好多注入型關鍵字,這不就是前面沒寫的sqlmap。來看看Hitcon裡面人家怎麼找的。這邊只有挑前面幾個貼上來就好,公開的漏洞代表都補上了,但是多看可以發現好像都差不多,加上%27,然後sqlmap -u "URL" -dbs --batch --random-agent。

-[Ho XX工業](https://zeroday.hitcon.org/vulnerability/ZD-2024-00817)

- <input type="text" value="default" onfocus="alert('XSS')">

- [台灣XX數位博物館](https://zeroday.hitcon.org/vulnerability/ZD-2024-00806)

- "><script>alert(1)</script>

- [國立XX大學 學生生涯歷程檔案](https://zeroday.hitcon.org/vulnerability/ZD-2024-00928)

- <script>alert('XSS')</script>

雖然目前成為一名攻擊手我還只有0.5分,不過仍然發揮模仿中學習的精神,在Hitcon上面發掘出的新天地CKFinder、注入型sql injection、XSS,還有google hacker,這樣的組合好像也有一片天。而在HTB上面開發出來的技能,套句我最近很愛講的觀念「靶機一定有洞可以死命地打,面對可能沒有洞真實系統該怎麼停損?」

慢慢累積起來的訓練是不會背叛你的,累積起來的知識數量夠多時突然就會融會貫通。0.5剛好鐵人賽也寫了一半,接下來真實的我花了一個半月把時間拿去找HTB靶機練習,接著我會寫下6月在培訓課前測遇到的種種麻煩,再來是暑期培訓課一整個系列的介紹。