1.0 前言

為什麼要做使用者電腦安全檢測?

架站懶人包不更新= 被入侵懶人包

1.1 課程目標

1.2 基礎概念

從法規面、契約面與實務面了解相關規範、內容與效果。

| 責任等級 | 使用者端電腦惡意活動檢視頻率 |

|---|---|

| A級-公務機關 | 每年㇐次 |

| A級-特定非公務機關 | 每年㇐次 |

| B級-公務機關 | 兩年㇐次 |

| B級-特定非公務機關 | 兩年㇐次 |

| C級-公務機關 | 兩年㇐次 |

| C級-特定非公務機關 | 兩年㇐次 |

共同供應契約資通安全服務品項採購規範

1.3 基礎工具

使用者電腦弱點掃描流程(網路檢測)

常見弱點驗證

本機基礎自我檢測流程

● C:\Users

● C:\Users\%UserName%

● C:\Users\%UserName%\AppData

● C:\Users\%UserName%\Local\Temp

● C:\Users\%UserName%\Downloads

● C:\ProgramData

● C:\Windows

● C:\Windows\Temp

● C:\Windows\System32

● C:\Windows\System32\drivers

● C:\Windows\SysWOW64

● C:\Windows\SysWOW64\drivers

1.4 電腦更新檢測

● 作業系統版本檢視

● 防毒軟體版本檢視

● 瀏覽器版本檢視

● Java版本檢視

● Adobe reader版本檢視

● 終止支援軟體檢視

● 教育體系資安檢核GCB 導入案例分享(臺大)

● Microsoft Security Baselines Blog

● 惡意程式資料庫

● Hybrid Analysis(線上沙箱)

● Any.run(線上沙箱)

經過了三天的專業課程我將重點寫下來,沒有詳細介紹可能不太容易參悟。這裡再做一次小結,我把重點整理出來,變成更完整的參考文件主打一個隨插即用的概念。

接下來的文章進入到今年的5月,我回到HTP繼續找靶機練習然後在Hitcon上面閒逛,接著準備暑假培訓課程的前測。我在Hitcon上收穫最多的是,前面都沒有提到的一套用於 SQLI injection 神器sqlmap,這會是下一天的內容。

rhost='目標IP'

這是經過這三天的研習課程之後我才學會的技能,這之後我在使用叡揚的Speed公文系統常常會有開不起來的問題。

| 項目功能 | 工具 |

|---|---|

| 資訊蒐集 | nmap、zmap、zenmap、dirb、 gobuster、enum4linux、PowerView |

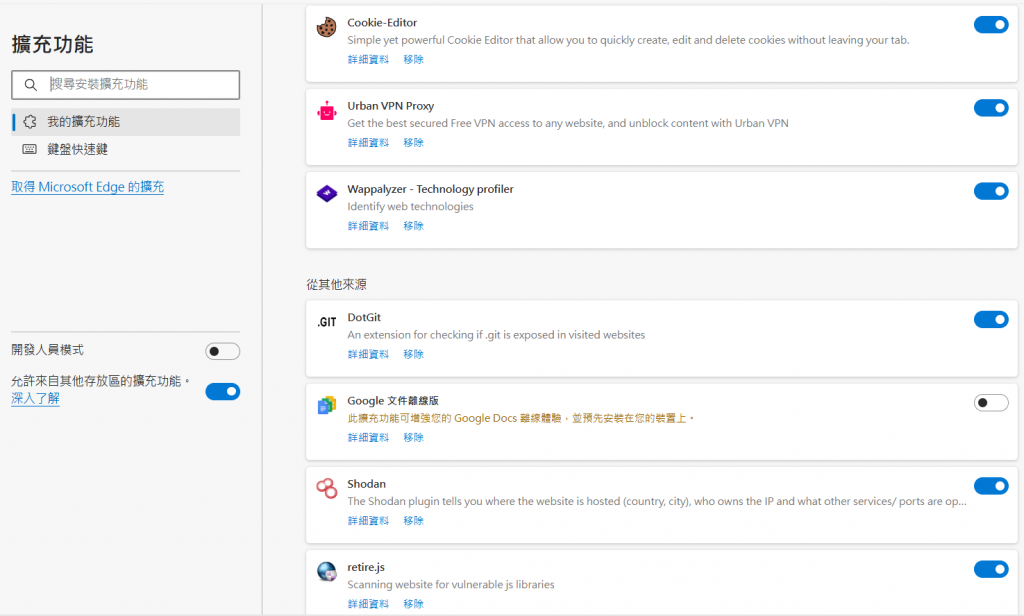

| Chrome擴充功能 | Wappalyzer、Cookie Editor、Hack-Tools、Live HTTP Headers、DoGit |

| 主機/網頁弱掃軟體/資料庫攻擊 | GVM(openvas)、ZAP、nikto、x-ray、sqlmap |

| 帳密暴力破解工具 | hydra、john |

| PE檔工具 | Detect-It-Easy、Exeinfo PE、strings、ldd |

| 滲透測試 | Burp Suite Community Edition、ZAP、metasploit framework |

| 作業系統 | Kali Linux 、Parrot OS |