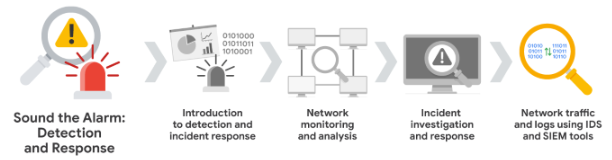

您將探索日誌及其在 IDS 和 SIEM 工具中的作用。您將了解這些系統如何運作以協助網路安全團隊監控系統並偵測惡意活動。您還將了解一些 IDS 和 SIEM 產品,並練習使用工具執行查詢。

eventSource 指定日誌的資料來源。"Alert": "Malware"。

定義:

簽名內容:

攻擊指標 (IoC):

範例:

suricata.yaml,使用 YAML 格式。文件位置:/home/analyst/custom.rules

顯示規則:

bash

複製程式碼

cat custom.rules

規則組成:

列出日誌檔案:

bash

複製程式碼

ls -l /var/log/suricata

運行 Suricata:

bash

複製程式碼

sudo suricata -r sample.pcap -S custom.rules -k none

命令選項:

-r sample.pcap:指定輸入檔來模擬網路流量。-S custom.rules:指示 Suricata 使用自訂規則。-k none:停用所有校驗和檢查。檢查 fast.log:

再次列出日誌檔案:

bash

複製程式碼

ls -l /var/log/suricata

檢查 eve.json:包含更詳細的事件資訊,進一步分析警報和其他網路遙測事件。

SIEM(Security Information and Event Management)是一種安全管理解決方案,旨在實時收集、分析和管理來自不同來源的安全資訊和事件數據。以下是 SIEM 的一些關鍵特徵和功能:

搜尋技巧

廣泛搜尋:例如,搜尋「登入失敗」可能回傳數千個結果,並減慢搜尋引擎的回應時間。

指定參數:通過指定事件 ID 和日期時間範圍來縮小搜尋範圍,獲得更快的結果。

查詢具體性:具體的搜尋查詢有助於快速找到所需的資料。

點選 開始試用 按鈕。

檢查您的收件匣中是否有來自 Splunk 團隊的電子郵件,主題行為「歡迎來到 Splunk Cloud Platform!」。

開啟電子郵件以存取您的 Splunk Cloud 登入資訊。

點選電子郵件中的連結造訪 Splunk 雲端平台。

輸入電子郵件中包含的使用者名稱和密碼憑證。

系統將提示您變更 Splunk Cloud Platform 帳號的密碼。輸入新密碼並點擊 儲存密碼。

勾選 我接受這些條款 旁邊的框,然後按一下確定。

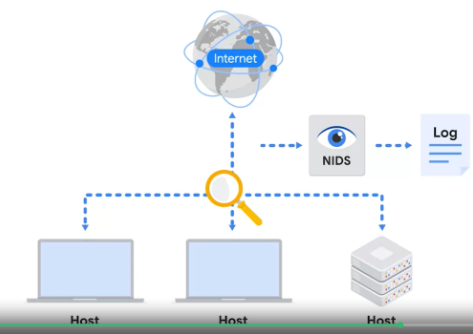

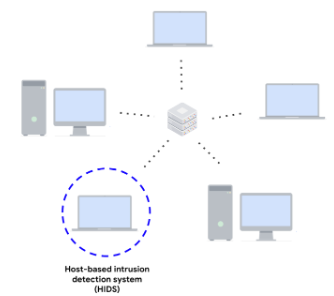

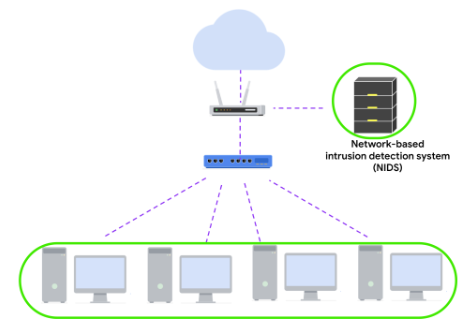

tutorialdata.zip 檔案的下載連結。tutorialdata.zip 的內容。tutorialdata.zip 檔。或者,您也可以將檔案拖曳到「將資料檔案拖曳到此處」方塊中。1 作為段編號。這篇文章討論了日誌與入侵偵測系統(IDS)的重要性,並詳細介紹了不同日誌格式及其應用,包括Syslog、JSON、XML、CSV等。文章還解釋了基於主機和網路的入侵偵測系統的工作原理、偵測技術以及如何結合這兩種系統以提供全面的安全監控。最後,文章也介紹了開源工具Suricata的功能及其使用方式,強調自訂規則和日誌檔的配置在網路安全中的重要性。

簡短結論:日誌與入侵偵測系統在網絡安全中扮演著不可或缺的角色,透過不同的日誌格式及IDS工具如Suricata,組織能更有效地監控並防範惡意行為,提高整體安全防護。