還記得剛進公司的第一天,IT 交給我一組帳號密碼,叮嚀:「千萬不要外流」。![]()

但現在光靠帳號密碼,已經很難抵擋駭客了。密碼外洩、釣魚信、暴力破解,都讓帳密組合變成資安界的「過時武器」。

在 Zero Trust 裡,身份(Identity) 被視為最重要的一環。因為駭客要進公司,第一件事就是「取得合法帳號」。

如果身份沒有管好,什麼防火牆、EDR、SIEM,最後都可能被繞過。

所以,我們必須確保:

近年許多勒索事件,都是憑證外洩後,攻擊者透過合法的 SSL VPN/遠端入口進到內網,再橫向移動散播勒索。

把「知道密碼」變成「還得證明本人」,能直接切斷這條最常見的攻擊路徑。

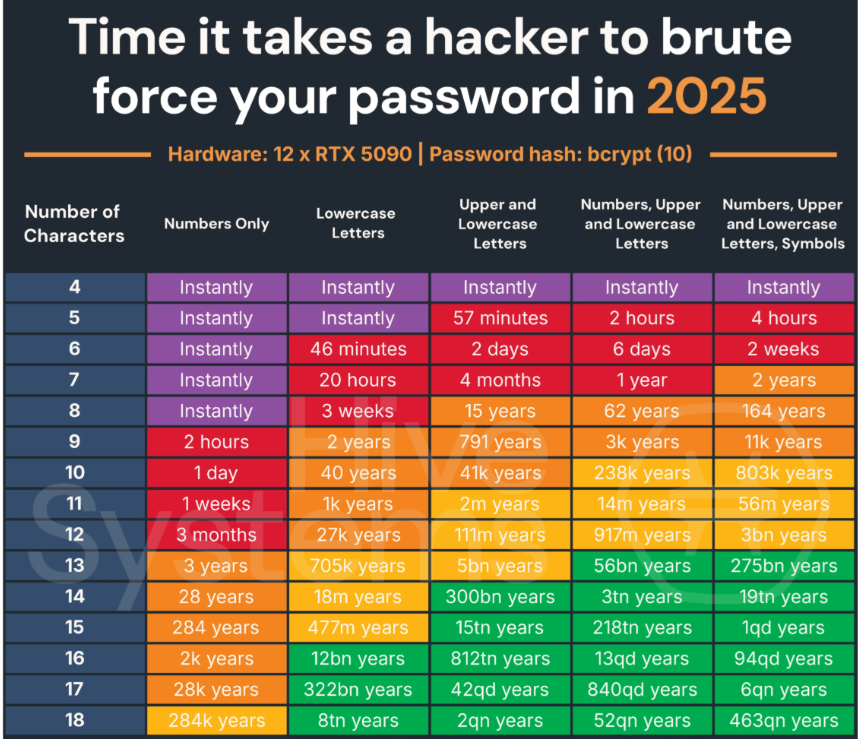

而且不論密碼再怎麼強,總有機會被竊取或破解;只有加上 MFA,才能有效降低風險。

現在不只 ISO/客戶審查,多數供應商與雲服務也把 MFA 視為基本門檻;特別是管理者帳號與外部合作帳號,幾乎一律強制。

開機/作業系統登入

公司系統(內部/雲端)

VPN/遠端連線

伺服器與安全服務後台

各種 SaaS 平台

FIDO2 / Passkey 無密碼

以裝置內私鑰 + 指紋/臉部取代密碼,天然抗釣魚;YubiKey 這類硬體金鑰也屬此類。

Apple / Google / Microsoft 都已支援,正邁向「無密碼時代」。

推播改「數字配對」

為防 MFA 疲勞轟炸,推播需使用數字配對(使用者需輸入螢幕顯示數字到手機 App),比單純按「接受」安全得多。

條件式/情境式 MFA

依據地點、裝置合規、風險分數動態要求 MFA。

例如:內網+受管裝置可放行;外部網路或風險高就強制 MFA。

(常見於 Entra ID、Okta、Ping 等 IdP;這裡僅點名,不做產品介紹。)

如果說密碼是第一道鎖,那 身份管理就是鎖的規則(誰能開、什麼時候能開),而 MFA 則是第二把鎖,會根據情境自動加強。

在攻擊手法越來越高明的今天,沒有 MFA,就像把大門只靠一條橡皮筋綁著。

所以,當有人說「我們公司不需要 MFA」時,你可以回他:

駭客才正等著感謝你呢。