今天要打的是 Sysinternals Lab,難度為 medium,分類是 Endpoint Forensics。

一位用戶以為他們正在下載 SysInternals 工具套件並嘗試開啟它,但該工具並未啟動並無法存取。此後,該用戶發現他們的系統速度逐漸變慢,反應速度也越來越慢。

FTK Imager, AmCacheParser, Timeline Explorer

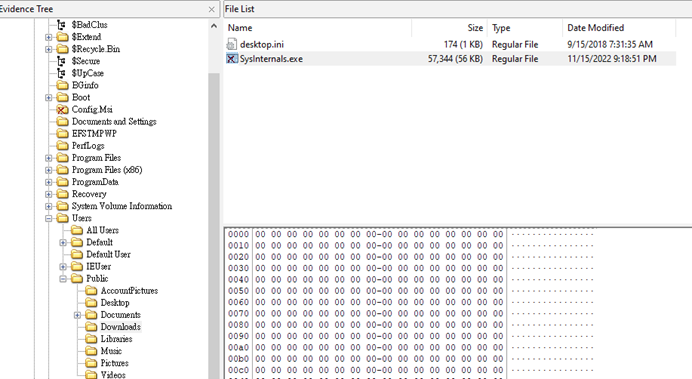

在 Users\Public\Downloads 下有一個名叫 SysInternals.exe 的檔案,和題目情境說的工具套件同名,而題目情境是下載到惡意軟體的典型徵兆。

Ans:SysInternals.exe

在檔案後面就能看到最後修改時間

Ans:2022-11-15 21:18

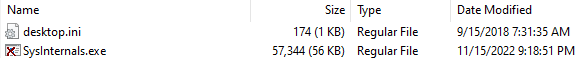

在 FTK Imager 下面的16進位瀏覽器可以看到全部都是 0,沒有 header 也沒有實際資料。這代表檔案被修改過,並不是他本來的內容,現在對這個檔案計算的雜湊值並不是他原本的雜湊值。

要如何取得它原本的 hash 呢?

AmCache 是一個 Windows registry hive,記錄了在系統上執行過的可執行檔的元數據(metadata),包括檔案路徑、雜湊值等等,在檔案內容不可用或被更改時可為我們提供寶貴的資訊。

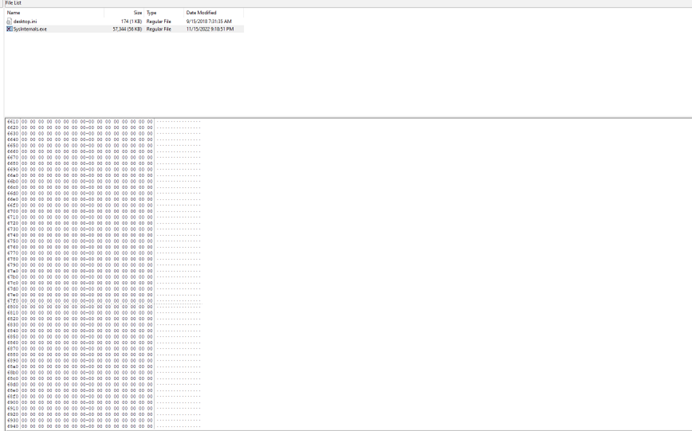

他的檔案路徑是 Windows\appcompat\Programs\Amcache.hve

有鑑於 wal 檔處理問題(明天才會做到),我這次直接把所有檔案都導出來

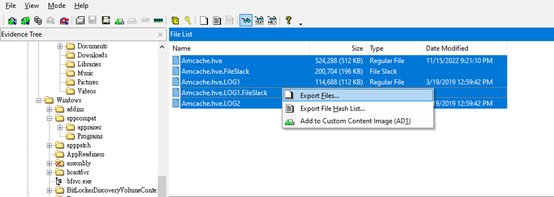

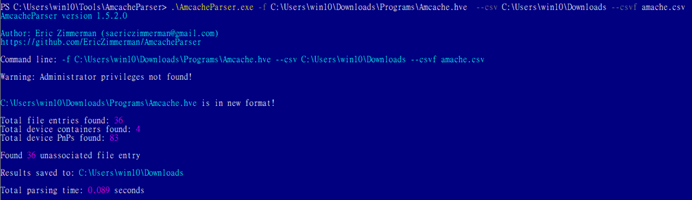

.\AmcacheParser.exe -f \Amcache.hve --csv <output directory> --csvf amache.csv

-f 指定 Amcache.hve 路徑, --csv 指定輸出資料夾, --csvf 指定輸出檔案名稱

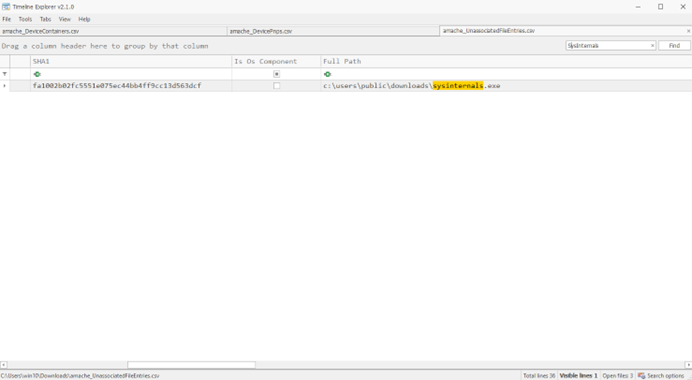

接著用 Timeline Explorer,專門用於查看和分析 CSV 和 Excel 格式的時間線資料的工具。用 Timeline Explorer 把剛剛輸出的 csv 打開,搜尋 sysInternals

這就是他在執行時的雜湊值

Ans:fa1002b02fc5551e075ec44bb4ff9cc13d563dcf

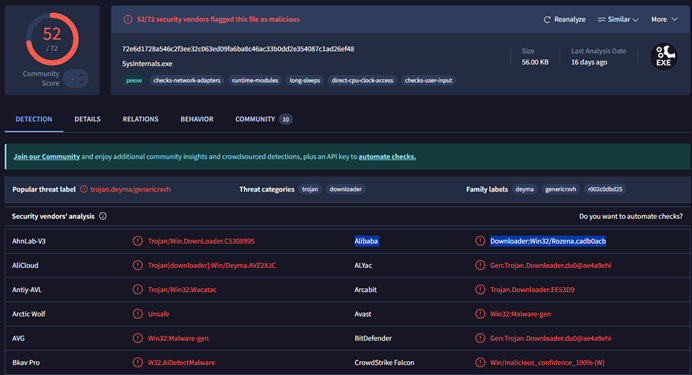

把雜湊值丟到 virustotal

可以看到它屬於 Rozena

Ans:Rozena

完全合格網域名稱其實就是指網域的完整名稱,包括主機名稱、子網域和頂級網域。

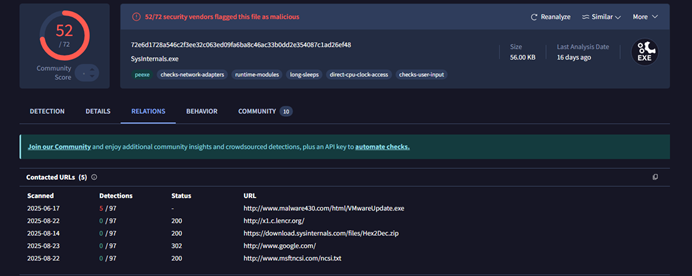

這裡是在問這個惡意軟體第一個去連線的網域

在 virustotal 的 relations 頁面可以看到惡意軟體的外部行為

可以看到他第一個連線的完整網域名是 www.malware430.com

Ans:www.malware430.com

惡意軟體會透過修改網路配置將網域名稱映射到特定的 IP,來把網域名稱連結到 C2 Server 的 IP。我們想知道它到底把域名連結到哪個 IP 可以調查 PowerShell的歷史紀錄,因為惡意軟體常會使用 PowerShell來隱蔽地執行命令,透過調查它的歷史記錄,我們可以知道惡意軟體執行了甚麼指令,進而知道它將域名連到哪個 IP。

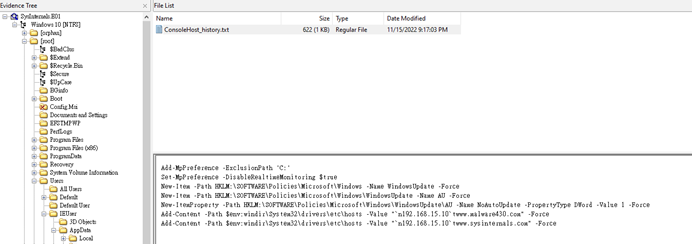

ConsoleHost_history.txt 儲存了 PowerShell 的歷史紀錄,他一般在 Users<user>\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ 目錄下,而在這個案例中,使用者是 IEUser

Users\IEUser\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt

最重要的是這兩條命令

Add-Content -Path $env:windir\System32\drivers\etc\hosts -Value "`n192.168.15.10`twww.malware430.com" -Force

Add-Content -Path $env:windir\System32\drivers\etc\hosts -Value "`n192.168.15.10`twww.sysinternals.com" -Force

他新增兩條規則到 hosts 裡,把 www.malware430.com 和 www.sysinternals.com 都導到 192.168.15.10。

Ans:192.168.15.10

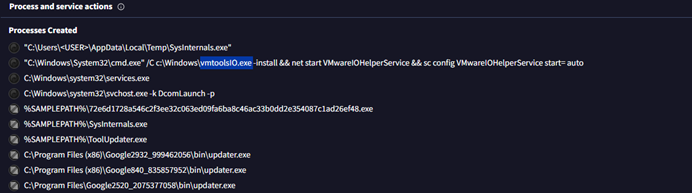

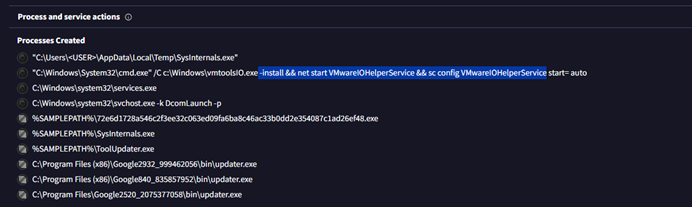

剛剛 virustotal relations 頁面可以看到他第一個對外連線就是下載 vmtoolsIO.exe,在 virustotal behavior 頁面下的 Processes Created 也可以看到第一個創建的進程是他自己 SysInternals.exe ,下一個就是 vmtoolsIO.exe。

Ans:vmtoolsIO.exe

一樣看 virustotal behavior 頁面下的 Processes Created,他安裝並設定 VMwareIOHelperService 這個服務。

Ans:VMwareIOHelperService

今天最重要的收穫就是學會了兩項關鍵的Windows 鑑識技術,第一個是調查 AmCache這個記錄著可執行檔資訊的 hive,讓惡意軟體就算刪除或竄改自身我們也能獲得它執行時的資訊。另一個是 PowerShell歷史紀錄,透過 ConsoleHost_history.txt 重建了惡意程式指令,還原了 hosts 檔案劫持手法。兩項技術加上我們前面打的基礎,我們成功重建了 Rozena 惡意軟體的攻擊鏈與 C2 通訊機制。

明天將更加深入 Windows Disk Forensics。