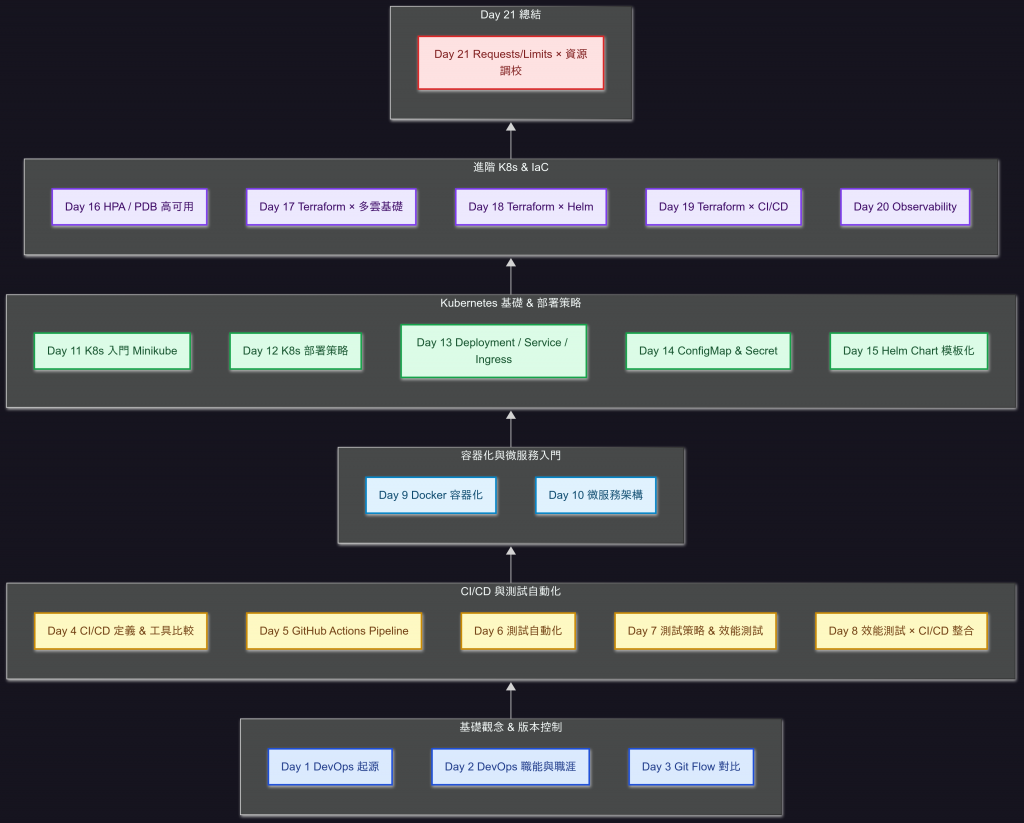

前 1~20 天,我們完成了 DevOps 的基礎工法(從版本控制、容器化、K8s、Helm、Terraform、Observability)。

在總結之前,我們最後聚焦一個核心觀念:「效能與資源調校」。

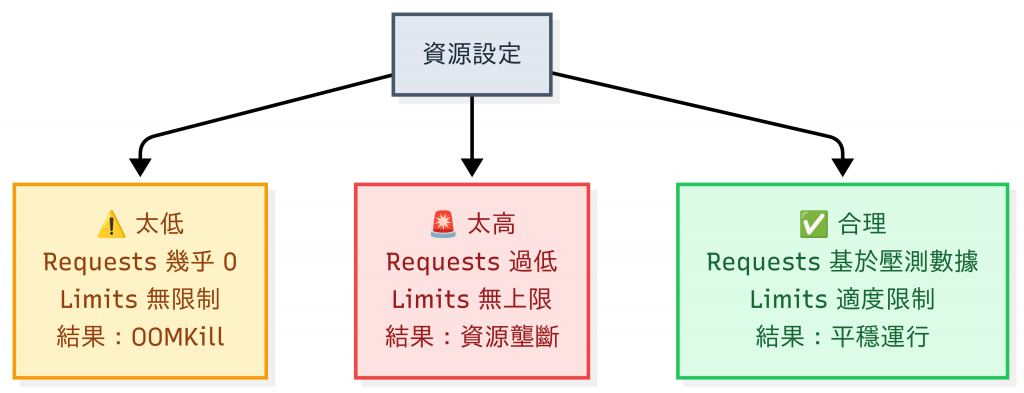

這不是單純的指令,而是 如何理解服務資源配置,並透過測試數據找到最佳平衡。

👉 本質:資源分配策略 × 集群穩定性

⚙️ 壓測工具(ab, k6, locust)不是為了「跑到爆炸」,而是為了 驗證資源設定是否合理。

常見情境:

👉 從 DevOps 基礎 → CI/CD → 容器化 → Kubernetes → Terraform/IaC → Observability → 資源調校,我們已經串起一條完整的學習脈絡。

Day 22|DevSecOps 是什麼?從 DevOps 到安全左移