本系列文章所討論的 JavaScript 資安與逆向工程技術,旨在分享知識、探討防禦之道,並促進技術交流。所有內容僅供學術研究與學習,請勿用於任何非法或不道德的行為。讀者應對自己的行為負完全責任。尊重法律與道德規範是所有技術人員應共同遵守的準則。

本文同步發佈:https://nicklabs.cc/encryption-parameters

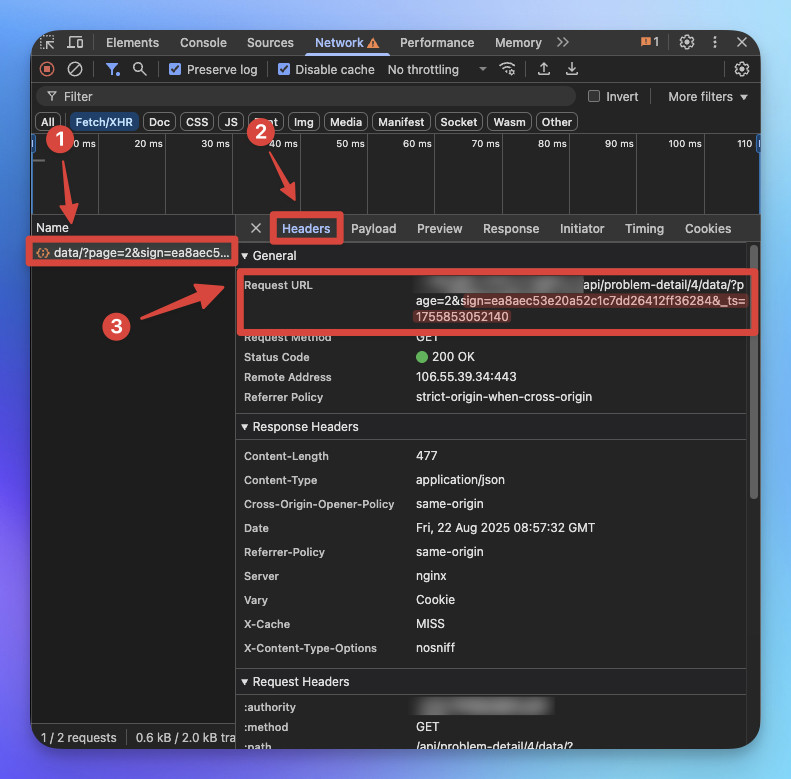

在做逆向工程時通常第一步就是找到「驗證參數」。

這些參數往往經過加密或混淆,用來保護 API 不被濫用。

但這些參數究竟會出現在哪裡?要如何有效率地找到它們?

放在網址馬上就暴露且容易被攔截

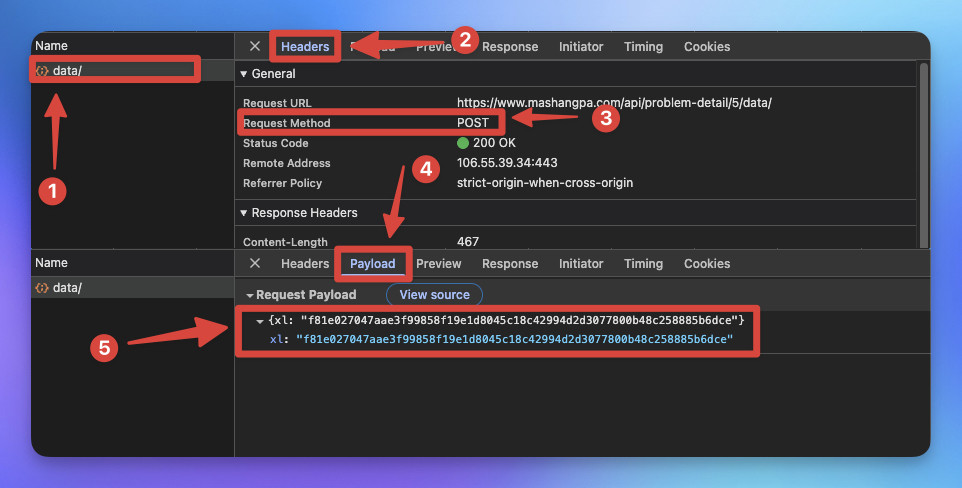

相較於把驗證參數放在URL上,放在POST Body內比較不容易被直接查看。

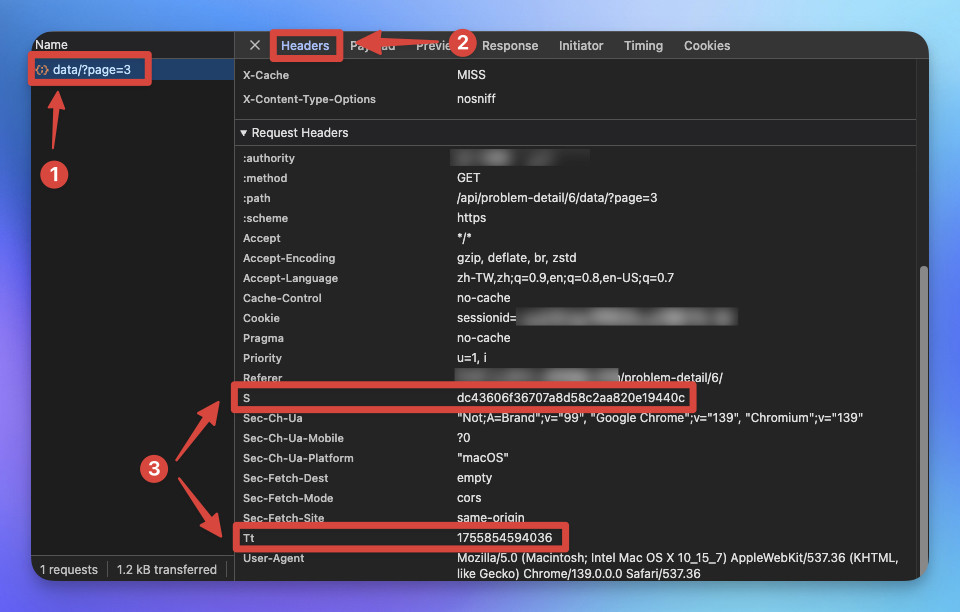

相較於把驗證參數放在URL上,放在HTTP Header內比較不容易被直接查看。

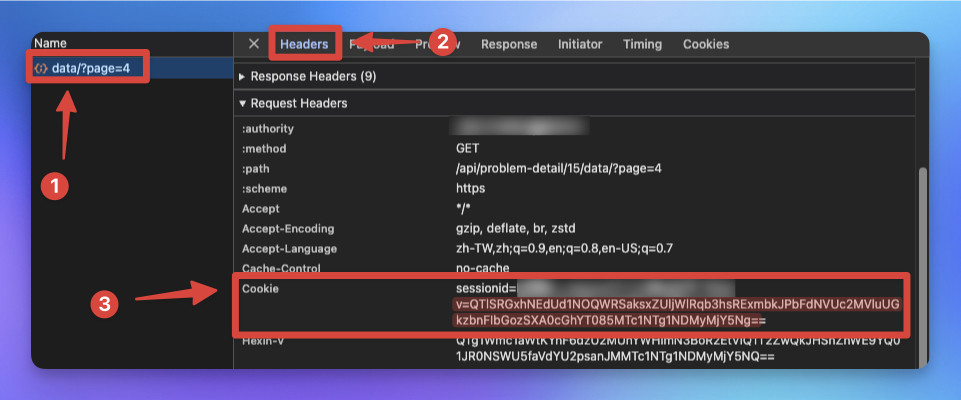

相較於把驗證參數放在URL上,放在Cookie內比較不容易被直接查看。

無論驗證參數放在哪裡,都有其方便性與風險。

身為開發者應該平衡便利性與安全性,身為分析者則要善用觀察與工具快速找出突破口。