這次在Windows端點部署Sysmon收集細緻系統事件,再結合Filebeat與Elasticsearch/Kibana建立日誌收集與威脅分析平台,並分享實務中遇到的問題與解決方案。

從Sysinternals官方網站下載Sysmon。

以系統管理員身分打開PowerShell或CMD,切換至Sysmon解壓資料夾,執行:

powershell

.\Sysmon64.exe -i

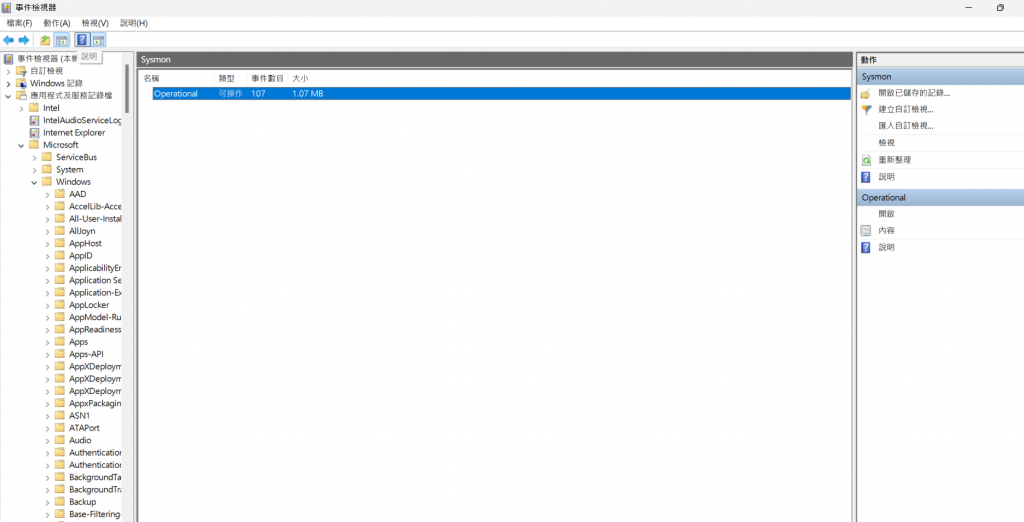

確認安裝無誤,並在事件檢視器確認Sysmon事件已開始紀錄。

使用熱門社群維護的SwiftOnSecurity配置(GitHub連結),設定過濾噪音並聚焦重要監控事件。

.\Sysmon64.exe -i。

安裝與執行需以系統管理員身分操作。

在事件檢視器「應用程式與服務記錄」>「Microsoft」>「Windows」>「Sysmon」>「Operational」查看事件。

(也可先放在桌面上之後需要用到日誌事件)

filebeat.yml啟用Sysmon日誌收集:

yaml

filebeat.event_logs:

設定日誌輸出至Elasticsearch(或Logstash):

yaml

output.elasticsearch:

hosts: ["http://localhost:9200"]

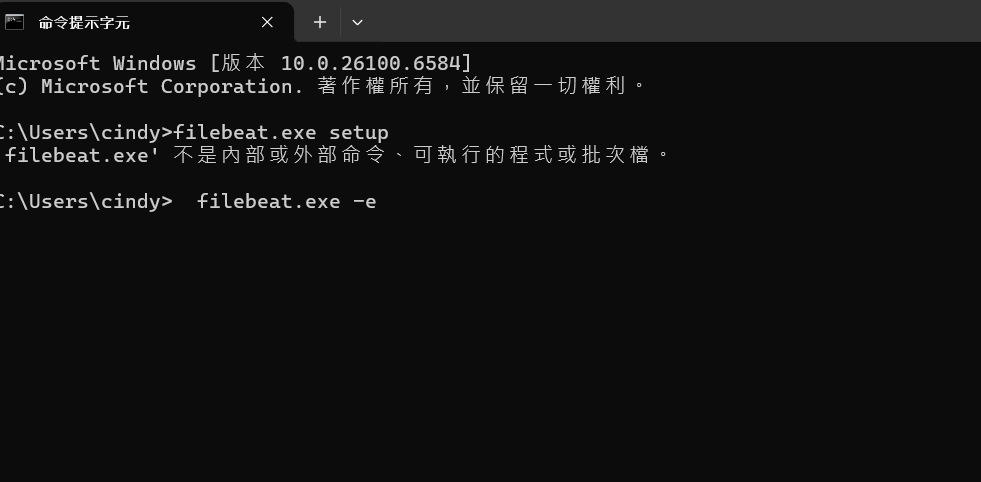

以管理員權限開啟CMD,定位Filebeat目錄,先執行:

cmd

filebeat.exe setup

filebeat.exe -e

確保日誌開始傳送。

C:\Elastic\elasticsearch-9.1.3)開管理員CMD,切換至 elasticsearch\bin 目錄:

cd C:\Elastic\elasticsearch-9.1.3\bin

elasticsearch.exe

Kibana同理:

cd C:\Elastic\kibana-9.1.3-windows-x86_64\bin

kibana.bat

若找不到 .bat 或 .exe,確認下載Windows版本,且路徑正確。

http://localhost:5601 進入Kibana(今天沒有時間至視覺化部分,今天先介紹至如何將SYSMON日誌導出!)

後續也是

這是我遇到的難題,可能也有人跟我相同!

找不到 elasticsearch.exe

因未切換正確路徑或版本下載錯誤,請確認Windows版本並切換至正確 bin 目錄執行。

PowerShell 無法辨識 Sysmon64.exe 指令

需加上相對路徑 .\Sysmon64.exe,並以系統管理員權限執行。

(這個就不是以系統管理員進入)

Filebeat 配置檔不存在或錯誤

先複製範本檔備份,正確命名為 filebeat.yml,用純文字編輯器編輯。

透過Sysmon、Filebeat、Elasticsearch結合,可在端點建置具備威脅行為偵測、集中收集與實時分析的資安防護平台~~~