Shift-left(安全左移)及時發現問題

Pipeline as Code(管線即程式碼)

Jenkinsfile 或 GitHub Actions)。自動化安全測試

SBOM 與供應鏈安全

安全部署與持續監控

CI(Continuous Integration):

CD(Continuous Delivery / Deployment):

自動把通過測試的程式碼部署到測試環境 / 正式環境。

加安全:

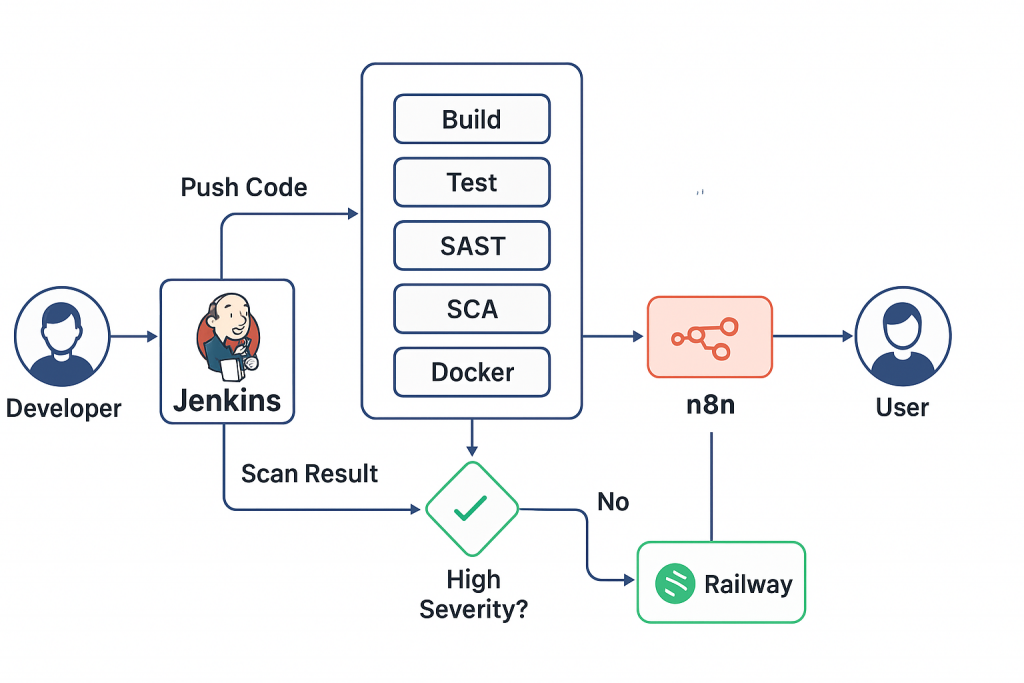

Jenkins = 工廠的「流水線機器」

n8n = 自動化「協調員」

負責跨系統溝通,例如:

Railway = 「運輸與倉庫」

Developer push code → GitHub

Jenkins

n8n

Railway

安全回饋

講了這麼久是不是跟我一樣的初學者,會覺得倒底在說什麼???

以下就是它到底要「防範什麼」:🔐 DevSecOps 與 CI/CD 自動化安全主要防範的威脅

問題:開發者寫的程式裡,可能有 SQL Injection、XSS、Buffer Overflow 等漏洞。(這個我們前10天有實作過)

風險:駭客可藉由輸入惡意指令,竄改資料庫或竊取資訊。

防範方式:

問題:使用的 Library / Package 可能有已知漏洞(像 Log4j 漏洞)。

風險:如果沒更新,攻擊者能藉由漏洞直接入侵系統。

防範方式:

問題:像是 Docker 容器用了 root 權限、Kubernetes 開放 0.0.0.0:22,或 Cloud Storage 設成公開。

風險:攻擊者能直接存取伺服器或竊取資料。

防範方式:

問題:建置過程被入侵,產生的 Docker Image 被植入惡意程式。

風險:駭客能把你的應用程式變成後門。

防範方式:

問題:把 API Key、DB 密碼寫死在程式碼裡,push 到 GitHub。

風險:攻擊者能用這些金鑰直接連進雲端資源。

(很多人的GITHUB就是這樣被入侵的!)

防範方式:

問題:就算程式碼安全,正式環境也可能被攻擊(SQL Injection、CSRF、暴力破解)。

風險:應用程式可被直接利用。

防範方式:

問題:攻擊者入侵你的 CI/CD 流程(像 SolarWinds 事件)。

風險:一旦 pipeline 被竄改,每次 build 出來的版本都有後門。

防範方式:

✅ DevSecOps + CI/CD 安全原理

它主要是在防範 從「程式碼 → 建置 → 部署 → 運行」全流程的安全風險,避免:

來源: