昨天的文章中,完成了 AWS 的帳戶申請,但這僅僅是按響了門鈴,要開始使用雲端環境還早得很...

根據官方文件,在日常事務中並不建議使用 Root 帳號。

簡單的說就是:權限過大,風險極高。

因此,需要另外建立一個帳號作為日常任務的系統管理使用者使用,並建議啟用 MFA 驗證增加安全性。

詳細說明可以參考官方說明:AWS 帳戶根使用者

IAM

Identity and Access Management,是用來管理使用者、群組與角色的存取控制服務。

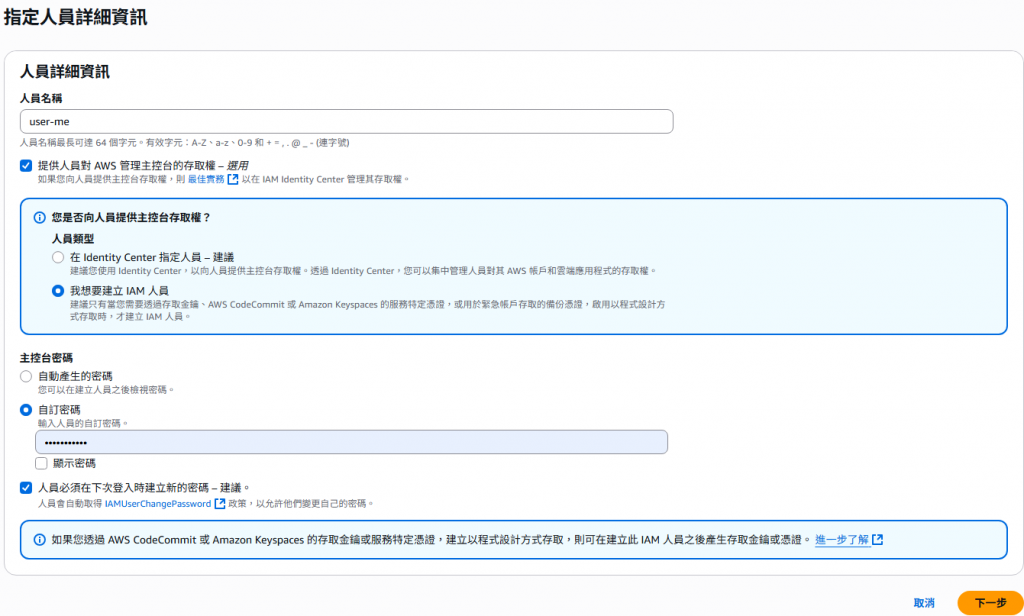

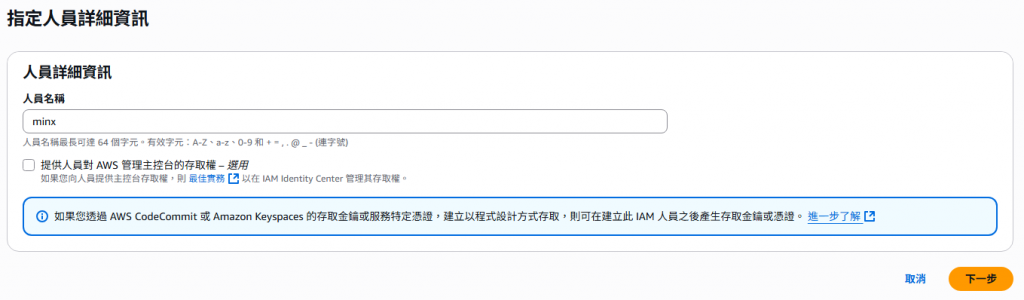

進入畫面後從左邊選單選擇:人員,按下又畫面右邊的 建立人員 按鈕

現在建立的這個 IAM 帳號是要做為系統管理者使用,所以在輸入人員名稱後,需要勾選 「提供人員對 AWS 管理主控台的存取權」,才能賦予這個使用者登入 AWS Console 的權限。

可以選擇 自動產生的密碼 或是 自訂密碼,由於使用者就是自己,此處就直接進行密碼設定。

AWS 管理主控台

AWS Management Console, 簡稱 AWS Console。

是 AWS 提供的官方網頁介面,讓使用者能透過瀏覽器登入並操作各項雲端服務。

(也就是現在登入操作的網站介面。)

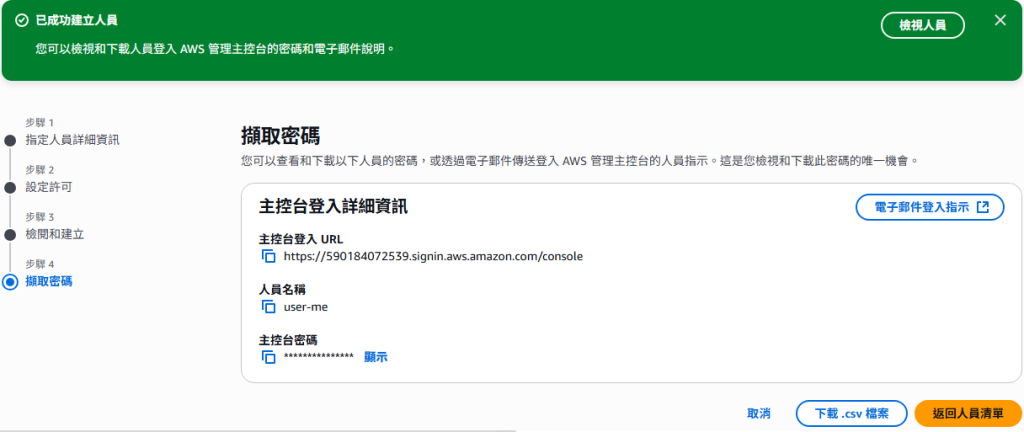

完成之後會看到這個畫面,可以先記錄下主控台登入 URL,待會可以用來測試。

這個畫面也是唯一一次可以看到和下載密碼的機會,錯過了就沒囉~

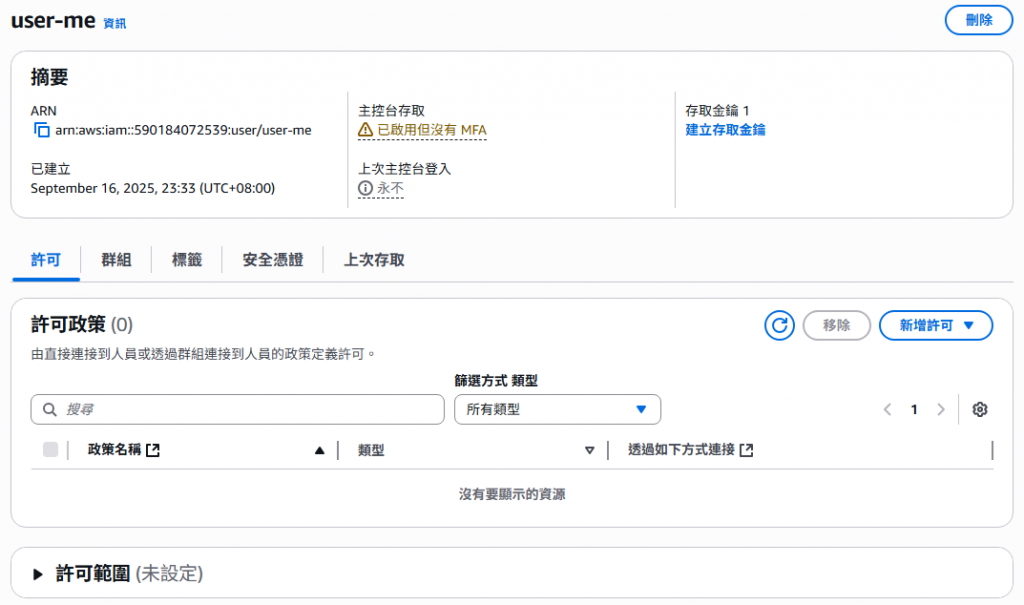

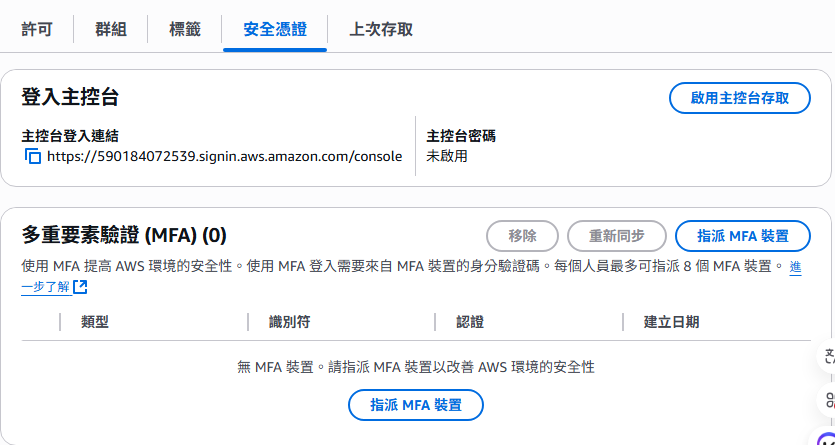

按下檢視人員可以看到這個使用者的詳細資訊:

建立使用者帳號到這邊就告一個段落了。

就這樣?這麼簡單?

設定到這裡,只是幫使用者啟用了 AWS Console 的權限。

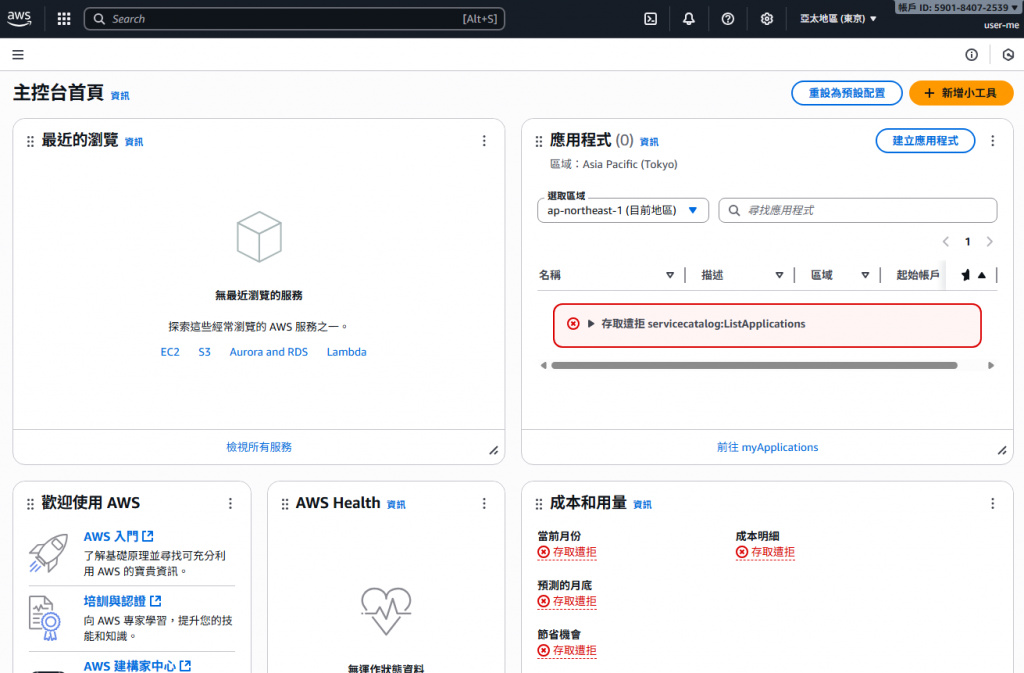

實際進行登入後就會發現:

這個使用者什麼功能都!沒!有!

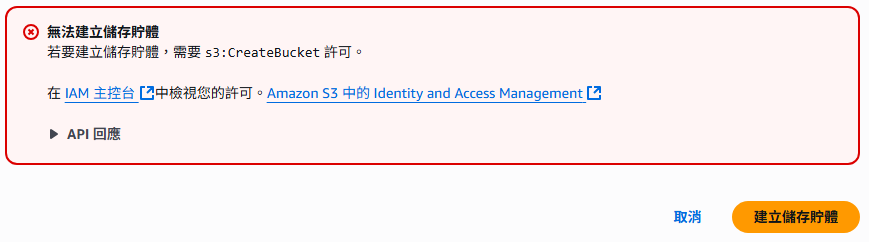

隨便建立一個 S3 Bucket 測試,當然也是不可以。

首先要先區分 身分驗證 和 權限驗證。

身分驗證 → 你是誰

權限驗證 → 你可以做什麼

剛才建立人員動作只完成了建立一個使用者身分,還有權限沒設定呢!

在 AWS 中,用來賦予權限的元件稱為「角色」 (Role)。

有了 IAM User 後自然要設定好這個使用者所擁有的角色,才能真的在 AWS 環境上進行操作。

什麼都沒有,乾乾淨淨。

輸入了名稱之後就一路「下一步」到底,然後就發生了...要想辦法設定登入的窘境。

但是不要慌!就算使用者已經建立完了,還是可以啟用登入的!

另外,也非常推薦啟用 多重要素驗證 (MFA) 設定,可以降低帳戶被盜風險,安全性大幅提升!

不過,AWS 的 MFA 設計是「第二重驗證因子」,而不是「主要驗證因子」。

換言之,在 AWS 的環境中,MFA 是在密碼驗證成功後額外增加的驗證步驟,並不能取代密碼直接成為登入方式喔。