在日常管理或做滲透測試時,通常不會去掃描目標機器上所有可能的服務;多半會鎖定某個範圍或重點服務做偵測。若盲目掃描全部 port,不僅耗時,還可能對伺服器造成不必要的負載。

因此,我們需要熟悉 Nmap 的各種技巧與選項,讓掃描能更靈活、更有目標性:只掃需要的 port 範圍、控制掃描速度、或使用預設常見埠的快速掃描,既能提高效率,也能降低對目標系統的影響與風險。

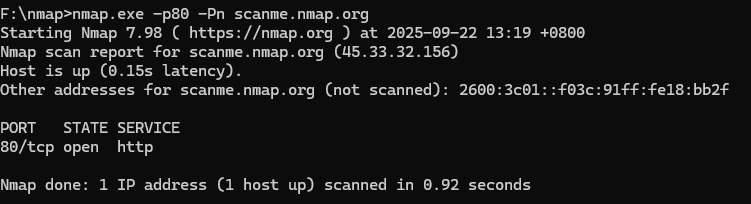

對某個port進行偵測

nmap -p+(要偵測的port) scanme.nmap.org(以官方做示範)

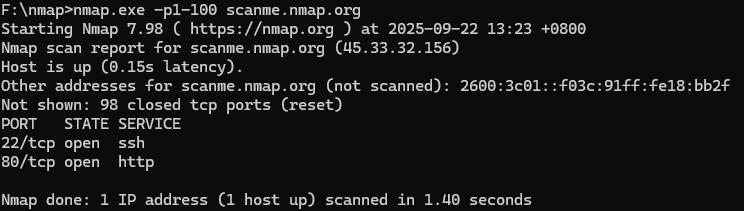

對某個port範圍進行偵測

nmap -p1-100(範圍可以自訂) scanme.nmap.org

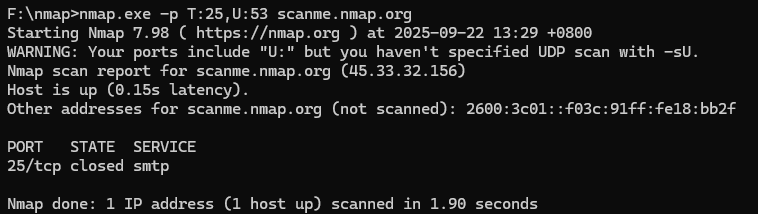

也可以使用特定的協議

nmap -p T25,U:53 scanme.nmap.org

-p:指定要掃描的 port(不指定則掃預設前 1000 個 TCP port)。

T25 或 T:25:表示 TCP port 25(常見為 SMTP 郵件傳輸)。

U:53:表示 UDP port 53(DNS 查詢服務通常使用 UDP 53)。

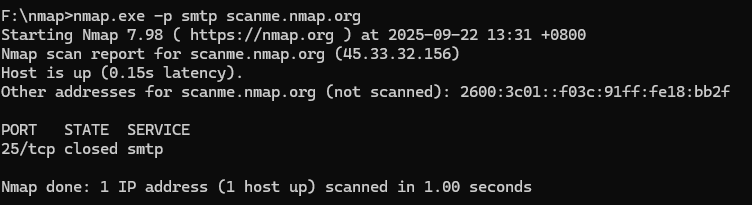

通過協議名稱掃描port

nmap -p smtp scanme.nmap.org

Nmap 會把 smtp 轉成對應的 TCP 埠 25(這個對應關係來自系統的 /etc/services 或內建表)。

下期我們將介紹一些腳本的使用![]()