富采投控(上市光電;股票代號:3714)為台灣光電半導體整合型集團,旗下子公司晶成半導體專注於磊晶與晶圓製程,產品廣泛應用於Mini LED、感測器與光通訊領域。其資訊系統涵蓋製程參數、客戶訂單與研發資料,資安韌性直接關係到技術競爭力與供應鏈穩定。

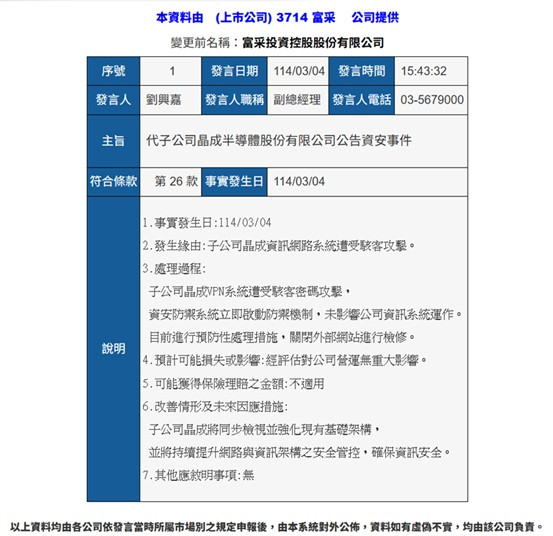

(1) 富采投控於114/03/04在公開資訊觀測站所發佈之重訊:

(2) 參考2025/04/17 iThome報導:https://www.ithome.com.tw/news/162373 有關VPN設備遭攻擊相關報導

根據iThome的報導,近期有思科有發現遠端存取VPN服務(RAVPN)的設備遭遇密碼潑灑(Password Spray)攻擊,同時,其他VPN系統也被殭屍網路Brutus鎖定。此外,他們也看到針對遠端桌面的網頁存取服務(RD Web Services)發動攻擊的情況。

本次事件,依重訊富采投控處理方式如下:

(1) 立即隔離受影響系統;

(2) 通報主管機關並配合調查;

(3) 強化資安防護機制以防止類似事件再發生

類似這種潑灑攻擊,也就是所謂的暴力破解,這種方式很早就出現,即便手法上有些不同,但基本上還是難以防範。

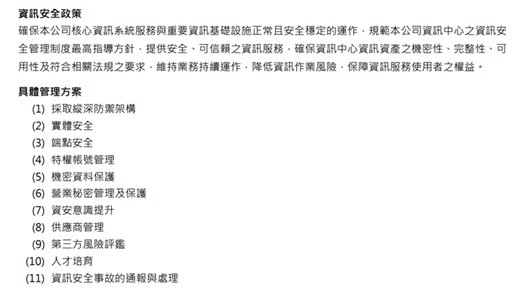

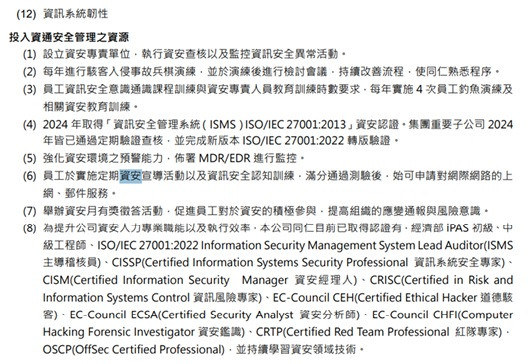

本次資安事件,主要係子公司晶成半導體的VPN受到攻擊,因此檢視其2024年股東會年報,有關資安管理在郵件安全防護的措施,如下圖:

晶成半導體的異常入侵事件,雖未明確指出是否與 VPN 漏洞有關,但在此背景下,企業應特別留意以下韌性挑戰:

(1) 遠端存取風險升高:若使用未更新或弱密碼的 VPN 設備,可能成為攻擊跳板。

(2) 帳號管理與存取控管不足:若未實施多重驗證與行為分析,將難以偵測異常登入。

(3) 供應鏈聯防機制尚未成熟:子公司遭入侵可能影響母公司整體風險評估與客戶信任。

首先,我們先說明一下,何謂潑灑攻擊(password spray)?

在此引用iThome 2021/10/28的新聞內容:

密碼潑灑是一種利用大量使用者帳號名單,和常見密碼配對以儘可能猜出大量使用者帳號及密碼組合。它和暴力破解不太一樣,後者是以字典攻擊或文字列表破解小量的用戶帳號。

高明的密碼潑灑有2種特質,一是低調、緩慢,最高竿的攻擊者會使用不同IP位址同時間,以很少次猜測來攻擊多個帳號。二是利用重覆使用的密碼,攻擊者從暗網上蒐集外洩的用戶登入憑證,利用「憑證填充(credential stuffing)」手法來存取受害者重覆使用同一組帳號密碼的不同網站。

上述文中的結論,微軟建議,若管理員發現網路log中有匿名或可疑IP、陌生國家的連線等現象時,就要留心是否已遭到密碼潑灑。

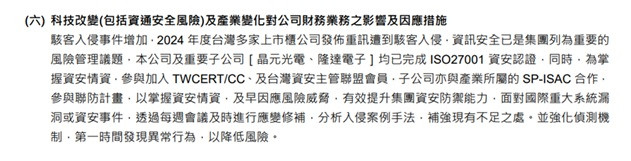

我們從富采的2024年股東會年報來看,在資安政策上,公司投入不少認證,也要求員工取得相關證照,同時子公司也有納入同步的資安管理之內,其實公司已經在資安韌性強度上,整體已經有達到一個聯防的目標,然而,潛藏的外部攻擊如果監測到機會,通常是不會放過進攻的機會的,尤其我們看到上述的兩種高明的潑灑攻擊方式,對於VPN密碼的更新與控管,應該要列入查核的重點,盡量把漏洞給補起來,強化公司資安韌性。

最後,總結上述,整理三點強化資訊韌性的建議如下:

(1) 全面盤點 VPN 與遠端設備安全性,導入多重驗證與異常行為偵測機制;

(2) 推動子公司資安制度同步化,納入母公司治理架構,定期稽核與演練;

(3) 建立事件後分析報告制度,提升資訊透明度與產業學習機會;

以上提供給大家參考!