在之前的幾天,我們學會了用 Burp Suite 攔截和檢視網路封包。你可能會發現,實際抓到的資料並不總是清晰明瞭的文字。更多時候,你會遇到像是 %45%6E%63%6F%64%65%64 或 RW5jb2RlZA== 這樣經過「編碼」的字串。此外,比較兩次掃描結果的細微差異,用肉眼逐一比對更是痛苦不堪。

今天,我們將暫時離開攻擊流程,介紹兩位在資料分析階段不可或缺的幫手:解碼工具 與 比對工具。它們能幫助你解讀隱藏在編碼背後的秘密,並快速找出關鍵差異。

編碼的目的通常不是為了保密(那是加密),而是為了確保資料能在不同的系統間正確傳輸。資安測試中,我們需要將它們還原成可讀的格式。

為什麼需要解碼?

分析資料: Cookie、URL 參數、表單資料常常會被編碼。

繞過基礎過濾: 簡單的 WAF 或輸入過濾可能無法解碼,從而導致檢測被繞過。

理解漏洞: 許多漏洞的攻擊負載(Payload)會以編碼形式出現。

常見的編碼類型與手動解碼練習

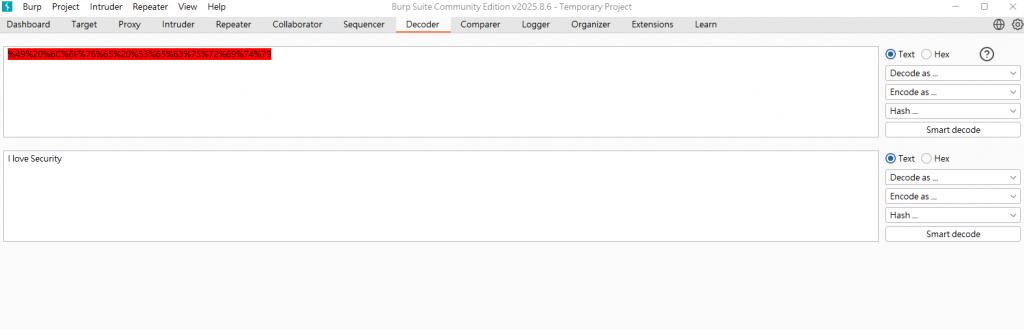

我們不只要會用工具,更要理解它們在解什麼。Burp Suite 內建的 Decoder 工具是絕佳的練習場。

開啟方式: 在 Burp Suite 頂部選單中,找到 Decoder 頁籤。

URL 編碼

將特殊字元(如空格、斜線)轉為百分號加十六進位碼,以便在 URL 中安全傳輸。 充滿 %XX 的格式。

Base64 編碼

將二進位資料(如圖片、檔案)編碼成純文字格式,常用於 HTTP 傳輸。 結尾常有 = 或 ==,由大小寫英文、數字、+、/ 組成。

HTML 實體編碼

在 HTML 中安全顯示保留字元(如 <, >)。以 & 開頭, ; 結尾。

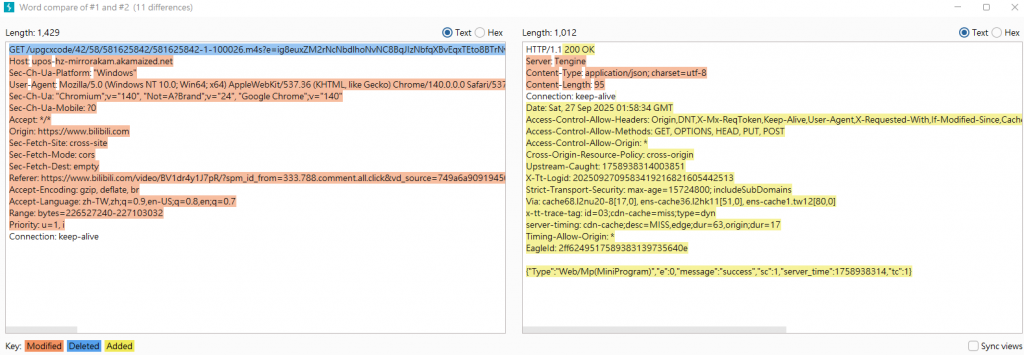

Burp Suite 內建比對器:

開啟方式: 頂部選單的 Comparer 頁籤。

使用方法:

在 Burp 的任何地方(如 Repeater 的回應視窗)右鍵點擊內容,選擇 Send to Comparer。

重複一次,將另一個你想比較的內容也送過去。

也可以將修改前後的封包send到comaparer裡面進行比對知道自己修改了些甚麼

今天介紹的兩個工具,雖然不像 Proxy 或 Repeater 那樣直接參與攻擊,但它們是分析師的「放大鏡」和「顯微鏡」,能讓你從雜亂的資料中發現有價值的資訊。

下期我們將教你們Proxy的功能講解![]()