在資安測試中,許多漏洞的發現依賴於對輸入參數進行大量、重複的測試。手動進行這項工作不僅耗時,而且容易出錯。Burp Intruder 就是為了解決這個問題而生的強大工具。

一、一句話定義 Intruder

Intruder 是 Burp Suite 中用於對 Web 應用程式進行「自動化自訂攻擊」的核心工具。它能自動化執行大量重複的請求,並協助你分析結果,從而找出應用程式的弱點。

你可以把它想像成一個高度可定制的機器人,你告訴它:

要攻擊的目標(一個 HTTP 請求)。

要在請求的哪裡進行變化(攻擊位置)。

要用哪些資料去測試(Payload 清單)。

然後,它就會不知疲倦地幫你完成成千上萬次的測試。

二、Intruder 的核心運作原理:三個關鍵設定

Intruder 的攻擊流程圍繞著三個核心設定的組合:

1.攻擊目標與位置 -「要打哪裡?」

基礎請求:你從 Proxy 或 Repeater 發送一個標準的 HTTP 請求到 Intruder。

攻擊位置:在這個請求中,你可以標記出一個或多個變數位置。這是通過使用 § 符號將你想要替換的內容包裹起來實現的。

範例:username=§test§&password=§123§

這就像是為機器人設定了一個攻擊模板。

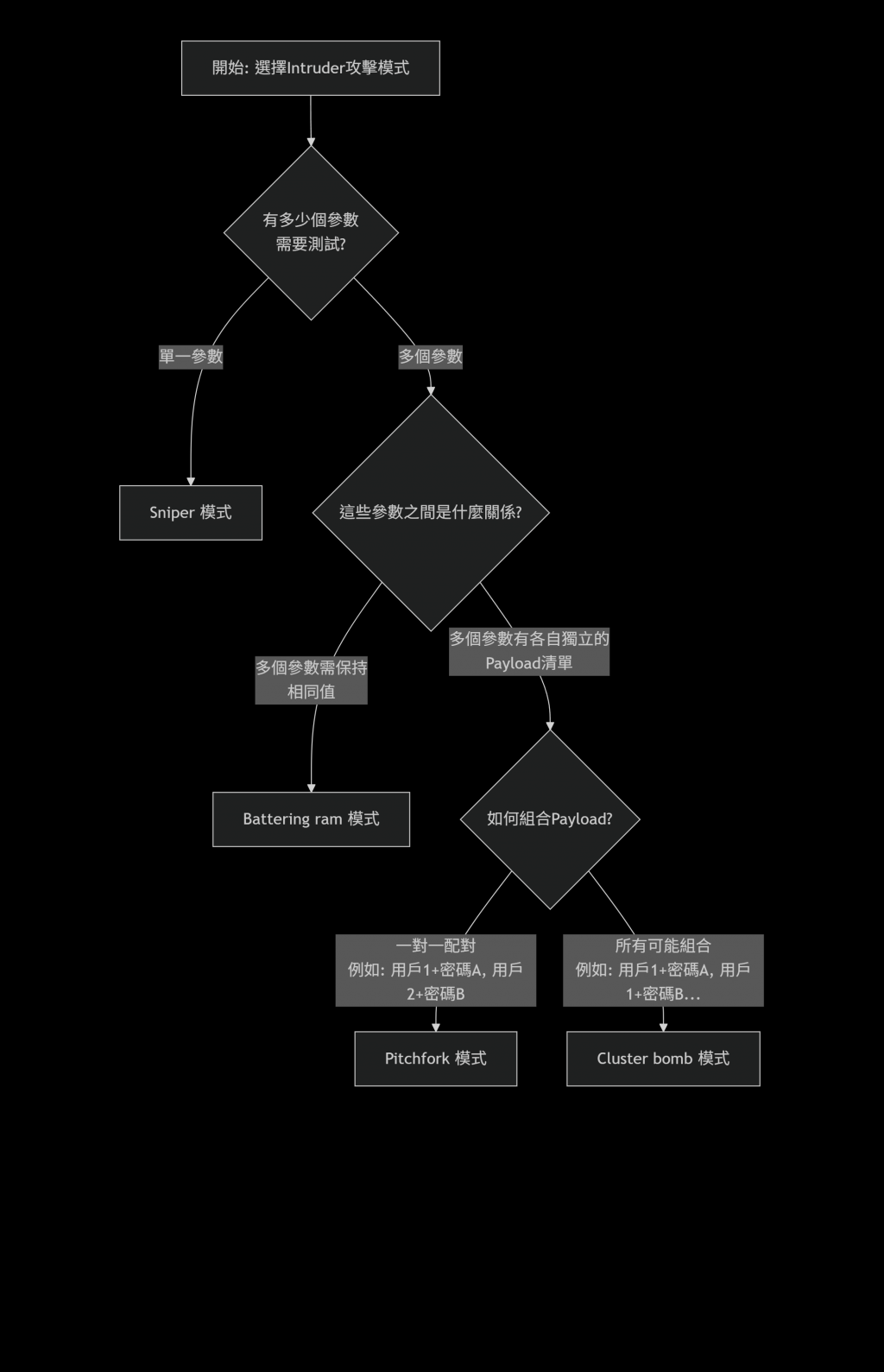

2.攻擊模式-「要怎麼打?」

Intruder 提供了四種主要的攻擊模式,決定了 Payload 如何被代入到攻擊位置中:

Burp Intruder 攻擊模式比較

Sniper(狙擊手)

運作原理:

經典應用場景:

Battering ram(攻城槌)

運作原理:

經典應用場景:

Pitchfork(叉子)

運作原理:

經典應用場景:

Cluster bomb(集束炸彈)

運作原理:

經典應用場景:

![]()