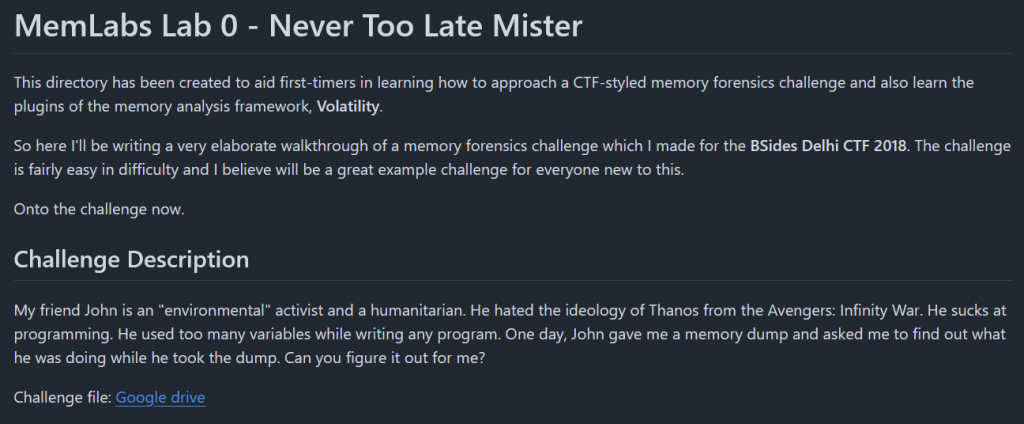

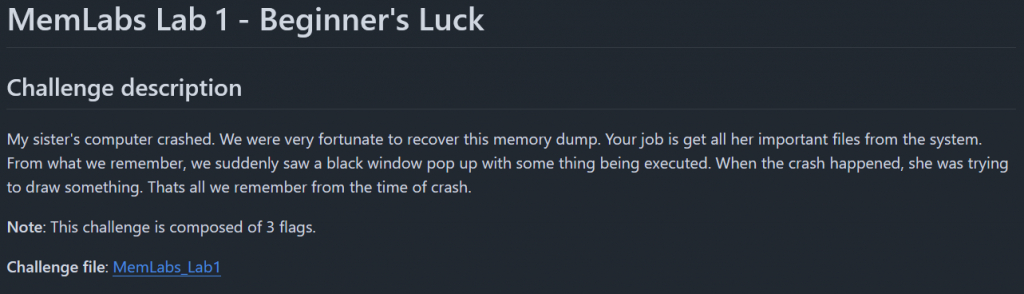

今天的題目來自於 MemLabs,這是一個用於教學的 CTF 挑戰,旨在鼓勵學生、安全研究人員以及 CTF 玩家入門記憶體鑑識領域。

python vol.py -f MemoryDump_Lab1.raw imageinfo

python vol.py -f ../MemoryDump_Lab1.raw --profile=Win7SP1x64 pslist

St4G3$1,這不是 Windows 內建的指令

python vol.py -f ../MemoryDump_Lab1.raw --profile=Win7SP1x64 cmdscan

python vol.py -f ../MemoryDump_Lab1.raw --profile=Win7SP1x64 consoles

flag{th1s_1s_th3_1st_st4g3!!}

python vol.py -f ../MemoryDump_Lab1.raw --profile=Win7SP1x64 cmdline | grep -i winrar

python vol.py -f ../MemoryDump_Lab1.raw --profile=Win7SP1x64 filescan | grep Important.rar

python vol.py -f ../MemoryDump_Lab1.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003fa3ebc0 -D ./

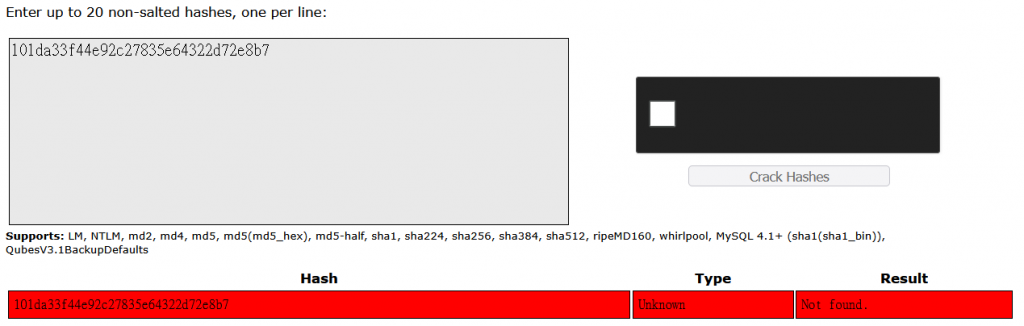

python vol.py -f ../MemoryDump_Lab1.raw --profile=Win7SP1x64 hashdump

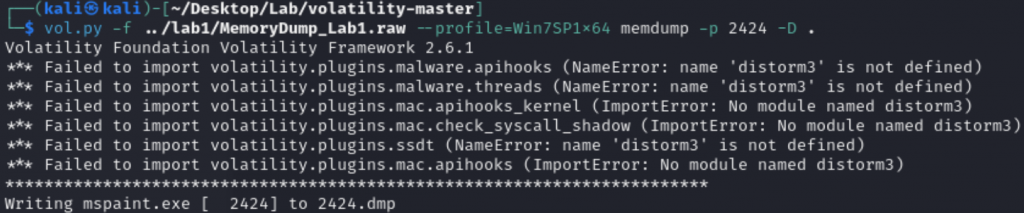

pslist 時獲得的)

python vol.py -f ../MemoryDump_Lab1.raw --profile=Win7SP1x64 memdump -p 2424 -D .

eog 2424.data:無法載入圖片display 2424.data:no decode delegate for this image formatconvert 2424.data 2424.jpg:no decode delegate for this image format、no images defined 2424.jpg

identify 2424.data:no decode delegate for this image formatexiftool 2424.data:看起來沒有重要資訊mogrify -format png 2424.data:no decode delegate for this image formatgimp 2424.data:圖片好像被成功打開了,但甚麼都沒看到

到這邊大家應該已經完成 Lab0 和 Lab1 了,這個 MemLabs 可以說是我的記憶體鑑識啟蒙,題目設計得非常好,真的很推薦大家試著把剩下的題目都做看看!